Top10VPN’den araştırmacılar Cyber Security News’e, saldırganların VPN sunucuları ve özel ev yönlendiricileri de dahil olmak üzere milyonlarca internet ana bilgisayarını ele geçirmesine olanak tanıyan tünel protokollerindeki önemli güvenlik açıklarını ortaya çıkardıklarını bildirdi.

Araştırmacılar, yaygın olarak kullanılan internet tüneli protokollerindeki kritik güvenlik açıklarını ortaya çıkardı ve 4,2 milyonun üzerinde ana bilgisayarı istismar riskiyle karşı karşıya bıraktı.

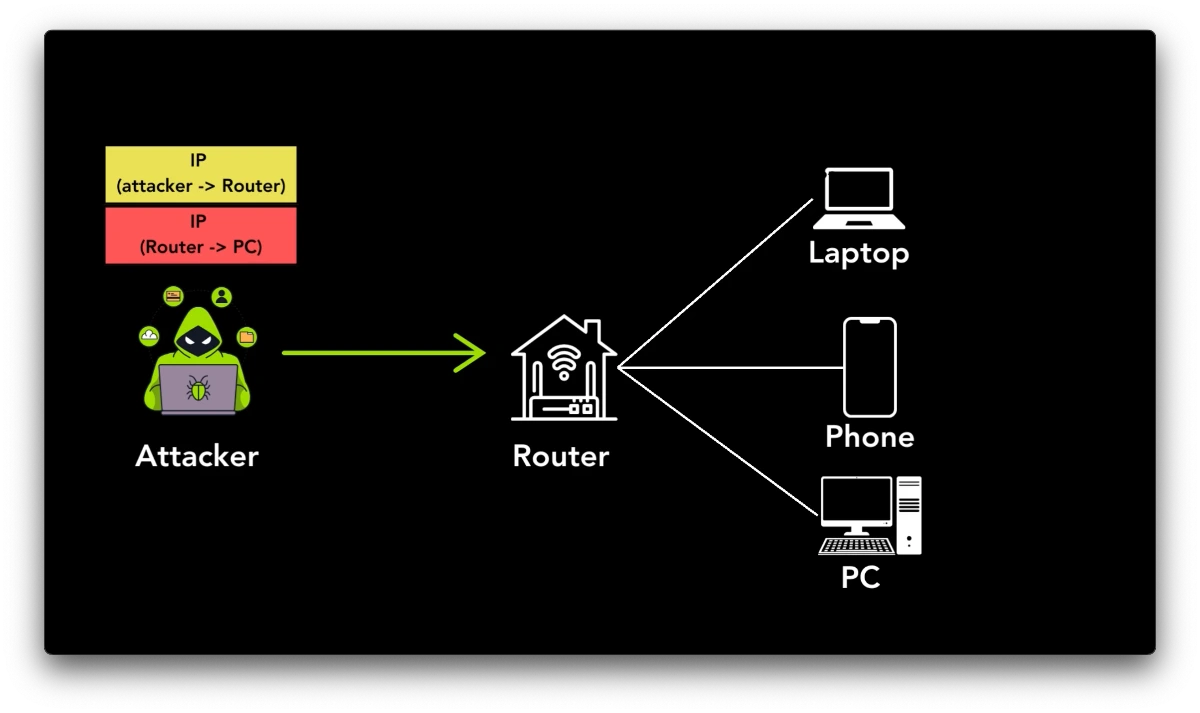

Ayrıca saldırganların anonim saldırılar gerçekleştirmek, hizmet reddi (DoS) kampanyaları gerçekleştirmek ve özel ağlara yetkisiz erişim sağlamak için internet ana bilgisayarlarını ele geçirebilecekleri endişe verici boyuta da dikkat çekiyor.

Tanımlanan Temel Saldırılar:

- Ping-pong Genişletme Saldırısı:

Bu yeni saldırı, paketleri savunmasız ana bilgisayarlar arasında döngüye sokarak saldırganın gönderdiği trafik hacmini artırıyor. Ayrıca bulut hizmetlerinin giden trafikle aşırı yüklenmesi nedeniyle Ekonomik Sürdürülebilirliğin Reddine (EDoS) neden olabilir. - Tünelli-Geçici Mercekleme (TuTL):

Bu saldırı, trafiği savunmasız ana bilgisayar zincirleri üzerinden göndererek kurbanın uç noktasında gelen trafiğin zirvesini oluşturur. Bu, kurbanın sistemini aşırı yükleyerek zararsız trafiğin düşmesine neden olur. - Yönlendirme Döngüsü DoS:

Bu saldırı, geçersiz bir hedefe sahip bir IPv6 paketi göndererek paketin tünel arayüzünde döngü yapmasına neden olur ve sistem çökene kadar etkili bir şekilde trafikle dolar. - Kötüye Kullanım Raporları:

Saldırganlar, mağdura yönelik kötüye kullanım raporlarını tetikleyen trafiği taklit edebilir. Bu durum, birden fazla kötüye kullanım raporu nedeniyle kurbanın barındırma sağlayıcısının hesabını devre dışı bıraktığı idari Hizmet Hizmeti’ne yol açabilir.

Investigate Real-World Malicious Links & Phishing Attacks With ANY.RUN Malware Sandbox - Try for Free

Güvenlik açıkları, belirli tünel protokollerinin gelen paketlerin kaynağını doğrulayamamasından kaynaklanmaktadır. Bu kusur, saldırganların, saldırıları başlatmak veya özel ağlara erişmek için ana bilgisayarları “tek yönlü proxy’ler” olarak kullanmasına olanak tanır. Etkilenen protokoller şunları içerir:

- IPIP/IP6IP6

- GO/GO6

- 4 ve 6

- 6’sı 4’te

VPN sunucuları, ISP ev yönlendiricileri, CDN düğümleri, mobil ağ geçitleri ve çekirdek internet yönlendiricileri de dahil olmak üzere çok çeşitli cihazları kapsayan 4,26 milyondan fazla savunmasız ana bilgisayar belirlendi.

İşte tablo formatındaki veriler:

| Tünel Protokolü | Savunmasız Sunucular | Kimlik Sahtekarlığı Özelliği |

|---|---|---|

| IPIP | 530.100 | 66.288 |

| IP6IP6 | 217.641 | 333 |

| GRE | 1.548.251 | 219.213 |

| GRE6 | 1.806 | 360 |

| 4 ve 6 | 130.217 | 4.113 |

| 6’sı 4’te | 2.126.018 | 1.650.846 |

Küresel etki önemlidir; Çin, Fransa, ABD, Japonya ve Brezilya en çok etkilenen ülkeler arasında yer almaktadır.

Ayrıca China Mobile, Softbank ve Telmex gibi büyük ağlar da dahil olmak üzere 11.000’den fazla Otonom Sistemin (AS) savunmasız olduğu tespit edildi.

Top10VPN, Cybersecurity News’e “tanımlanan güvenlik açıklarının, saldırganların, kimliği doğrulanmamış paket iletme ve IP sahtekarlığı yoluyla anonim saldırılar başlatmak da dahil olmak üzere çeşitli şekillerde sistemlerden yararlanmalarına olanak verebileceğini” bildirdi.

Ayrıca Ping-Pong Genişletme ve Yönlendirme Döngüsü Saldırıları gibi gelişmiş hizmet reddi (DoS) tekniklerini de uygulayabilirler.

Ek olarak, bu zayıflıklar, DNS sorgularının sahtekarlığına, ağ trafiğinin manipülasyonuna ve ele geçirilen cihazlar aracılığıyla özel ağlara yetkisiz erişime olanak tanır.

Yeni Saldırı Teknikleri

İki yeni hizmet reddi (DoS) saldırı yöntemi, Tünelli-Geçici Mercekleme (TuTL) Ve Sürdürülebilirliğin Ekonomik Reddi (EDoS)ağlardaki ve cihazlardaki belirli güvenlik açıklarından yararlanır.

TuTL stratejik olarak dar zaman aralıklarında trafiği yoğunlaştırır ve kurbanın kaynaklarını tüketir; EDoS ise özellikle bulutta barındırılan hizmetler için operasyonel maliyetleri artırmak üzere veri trafiğini güçlendirir.

Bu saldırılar, tüketici ve kurumsal VPN sunucuları, ev yönlendiricileri (özellikle Fransız ISP Free’ye bağlı olanlar ve 726.000’den fazla cihazı etkileyenler) ve GRE/GRE6 protokollerine dayanan kritik kurumsal altyapı da dahil olmak üzere çok çeşitli cihazları hedef alıyor.

Küresel bir analiz, 218 ülkedeki güvenlik açıklarını ortaya koyuyor; Çin ve Fransa, kimlik sahtekarlığı yapabilen ana bilgisayarların çoğunluğuna ev sahipliği yapıyor.

Ek olarak, belirlenen zayıflıkların neredeyse yarısından iki otonom sistemin sorumlu olması, riskin sistemik doğasını vurgulamaktadır.

Tünel Protokollerindeki Güvenlik Açıkları

Profesör Vanhoef ve Beitis, IPv4 ve IPv6 adres alanlarının kapsamlı bir taramasını gerçekleştirerek, birden fazla tünel protokolünde 4,26 milyon savunmasız ana bilgisayarı tespit etti ve bunların 1,86 milyonu IP sahtekarlığı yeteneğine sahipti.

Bu güvenlik açıkları, yönlendirme ve VPN bağlantıları için yaygın olarak kullanılan ve IPv6 ile IPv4’ün birlikte çalışabilirliğini kolaylaştırmak için kullanılan IPIP/IP6IP6, GRE/GRE6 ve 6in4/4in6 gibi kritik ağ protokollerini kapsar.

Bulgular, özellikle internete maruz kalan cihazlarda önemli güvenlik açıklarına dikkat çekiyor.

747.741 ana bilgisayarı etkileyen IPIP ve IP6IP6 protokolleri, Linux tabanlı ağ ve VPN kurulumlarında yaygın olarak kullanılıyor ancak kimlik doğrulama ve şifreleme mekanizmalarından yoksun.

Başta açık HTTP/HTTPS bağlantı noktalarına sahip sunucular olmak üzere savunmasız sistemlerin çoğu, Facebook’un CDN’si ve Tencent’in bulut hizmetleri gibi alan adlarına bağlıydı.

Bu protokoller genellikle IPsec trafiğini kapsar ancak doğasında olan güvensizlik nedeniyle uç noktaları açığa çıkarır.

1,55 milyondan fazla savunmasız ana bilgisayarla birlikte GRE ve GRE6 protokolleri, kurumsal ve mobil ağlarda geniş çapta istismar edildi.

Bu protokoller minimum düzeyde güvenlik katmanı ekler ve BGP ve GTP trafiğini yönetenler de dahil olmak üzere çekirdek internet yönlendiricilerinde kullanılır.

Etkilenen başlıca alanlar arasında İSS’ler ve telekom operatörleri yer alıyor ve bu da kritik altyapıdaki risklere işaret ediyor.

6’sı 4 ve 4’ü 6’da protokoller, tüm güvenlik açıklarının neredeyse yarısını oluşturuyor ve 2,25 milyondan fazla ana bilgisayarı etkiliyor.

Bu tünelleme yöntemleri, IPv4 ağları üzerinden IPv6 trafiğine olanak tanır ve bunun tersi de IPv6’nın yavaş benimsenmesinden kaynaklanan zorlukların altını çizer.

Etkilenen cihazların çoğu, Fransa, Hindistan ve Japonya gibi ülkelerdeki İSS’lere bağlı, açık NTP ve SNMP bağlantı noktalarına sahip, İSS tarafından sağlanan yönlendiricilerdi.

Etkilenen Cihazlar

- VPN Sunucuları: 1.365’ten fazla güvenlik açığı bulunan sunucu tespit edildi ve gerçek sayı potansiyel olarak 46.000’e ulaştı. Etkilenen sağlayıcılar arasında AoxVPN ve AmanVPN gibi artık kullanılmayan hizmetler yer alıyor.

- Dinamik DNS Yönlendiricileri: Yaklaşık 1.200 Synology yönlendiricisi ve Fransız ISP Free’nin FreeboxOS etki alanları yanlış yapılandırıldı ve cihazlar saldırılara maruz kaldı.

- İş VPN’leri: 33 ülkede çoğunlukla GRE kullanan 171 şirket VPN’si risk altındaydı. Etkilenen ülkeler arasında ABD, Çin ve Hong Kong yer alıyor.

- ISP Ev Yönlendiricileri: Fransız ISP Free’de 726.000 savunmasız ev yönlendiricisi vardı ve bunlar o zamandan beri güvenlik altına alındı. Bu kusurlar DoS saldırılarına ve ağa sızmaya izin verdi.

En Çok Etkilenen İSS’ler:

- Ücretsiz (Fransa): 726.194 ana bilgisayar

- Softbank (Japonya): 238.841 ana bilgisayar

- Eircom Ltd (İrlanda): 7.557 ana bilgisayar

Azaltıcı Önlemler

Güvenlik uzmanları hem ana bilgisayar hem de ağ düzeyinde savunma stratejileri önerdiler:

- Ana Bilgisayar Düzeyinde Savunmalar: Tünel trafiğini güvenilir kaynaklarla sınırlandırın ve IPsec veya WireGuard gibi daha güvenli protokoller uygulayın.

- Ağ Düzeyinde Savunmalar: İSS’lerin kötü niyetli trafiği filtrelemesi, derin paket yapılarını incelemesi ve şifrelenmemiş tünel paketlerini engellemesi tavsiye edilir.

Bu çalışma, 2020 yılında IPv4 tünel protokollerinde benzer kusurlar keşfeden araştırmacı Livneh Yannay’in daha önceki çalışmalarına dayanıyor. En son bulgular, IPv6’daki güvenlik açıklarını, ek tünel protokollerini ve bunların güvenlik sonuçlarını inceleyerek kapsamı genişletiyor.

CERT/CC ile çalışan Profesör Vanhoef ve ekibi, dünya çapında etkilenen tarafları uyararak şirketlerin ve İSS’lerin ağlarını güvenlik altına almalarını sağladı.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri