Kaspersky kısa süre önce en yeni Trojan Proxy kötü amaçlı yazılım kampanyasını ortaya çıkardı ve VirusTotal’a en erken veri gönderiminin 28 Nisan 2023’e kadar takip edilebildiğini ortaya çıkardı.

Siber suçlular genellikle macOS’tan yararlanma Mac kullanıcılarını hedef alan uygulamalar ve bu sefer büyük ikramiyeyi bulmuş olabilirler. Kaspersky’deki siber güvenlik araştırmacılarının son araştırmasına göre tehdit aktörleri, yetkisiz web siteleri aracılığıyla dağıtılan crackli uygulamalara yeni bir Trojan Proxy kötü amaçlı yazılım yerleştiriyor. Bu operasyonun ardındaki plan Mac cihazlarının güvenliğini tehlikeye atmak.

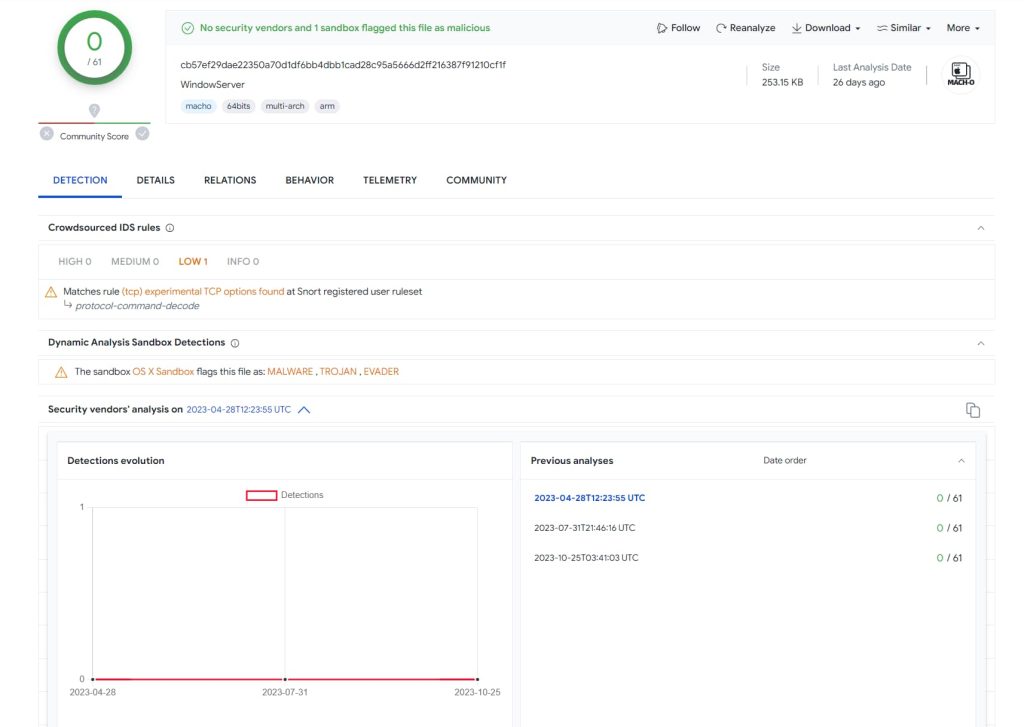

Araştırmacılar, kampanyanın en erken yük gönderiminin şu tarihte gerçekleştiğini gözlemledi: VirüsToplam 28 Nisan 2023’teydi. Daha ayrıntılı incelemeler, kötü amaçlı yazılımın warez sitelerinde bulunan telif hakkıyla korunan popüler macOS yazılımı içinde gizlendiğini ortaya çıkardı.

Bilginiz olsun diye söylüyorum, Warez siteleri yazılım, film, müzik, e-kitap ve oyunlar gibi telif hakkıyla korunan dijital içeriği ücretsiz olarak veya orijinal üründen çok daha düşük bir fiyata sunan web siteleridir.

Kötü amaçlı yazılım, saldırganların suç işlemek veya kar elde etmek için bir proxy sunucu ağı oluşturmasına olanak tanır. Bu kötü amaçlı yazılım yüklendiğinde bilgisayarları anonim trafik iletme terminallerine dönüştürerek kötü amaçlı yazılım operatörlerinin kimlik avı, bilgisayar korsanlığı veya yasa dışı işlemler gerçekleştirme gibi kötü amaçlı faaliyetler gerçekleştirmesine olanak tanır.

Araştırmacılar, “Saldırganlar bu tür kötü amaçlı yazılımları bir proxy sunucu ağı oluşturarak para kazanmak veya kurban adına suç teşkil eden eylemler gerçekleştirmek için kullanabilir: web sitelerine, şirketlere ve bireylere saldırılar düzenlemek, silah, uyuşturucu ve diğer yasa dışı malları satın almak” içinde Blog yazısı.

Etkilenen uygulamalar şu şekilde görünür: meşru crackli yazılım, normal disk görüntüleri yerine .PKG yükleyicileri olarak dağıtılır. Kurulum sonrası bir komut dosyası, iki sistem dosyasını uygulama kaynaklarından gelen kötü amaçlı sürümlerle değiştirir ve onlara yönetim izinleri verir. Sahte bir Google yapılandırma dosyası (p.plist), bir sistem işlemi olarak WindowServer kötü amaçlı yazılım dosyasını otomatik olarak başlatır.

Bu ikili dosya VirusTotal’a 28 Nisan’da yüklendi ancak o zaman kötü amaçlı yazılım olarak tanınmadı. Kötü amaçlı yazılım, C2 sunucusu IP adresini almak için DNS-over-HTTPS’yi (DoH) kullanıyor ve WebSockets aracılığıyla bağlanarak Truva atının gerçekleştirebileceği çeşitli kötü amaçlı etkinlikler için komutlar alıyor ve bilgi gönderiyor.

Ancak araştırmaları sırasında araştırmacılar 0x38 komutunun ötesinde bir sunucu yanıtı alamadılar ve istemcinin TCP ve UDP bağlantılarını desteklediğini kaydettiler. Önceki sürümler, C&C sunucusu edinimi için DoH yerine geleneksel DNS isteklerine dayanıyordu.

Bu proxy’lere erişim satmanın, büyük botnet’leri kapsayan oldukça karlı bir iş olduğunu belirtmekte fayda var. Kaspersky araştırmacıları, Mac cihazlarının bu köklü tehdide karşı bağışık olmadığını, bu nedenle bu kampanyanın işe yaradığını belirtti.

Kullanıcılar premium yazılımlar için ödeme yapmaktan kaçınmayı tercih ettiğinden, saldırganlar, telif hakkıyla korunan yazılımların, özellikle de ticari yazılımların/programların kırık sürümlerinin popülaritesinden yararlanıyor.

Kaspersky, Truva Proxy’si ile bağlantılı popüler resim düzenleme, veri kurtarma, video sıkıştırma ve düzenleme ve ağ tarama araçlarıyla ilgili uygulamaların yaklaşık 35 örneğini tespit etti.

Öte Mac os işletim sistemi, araştırmacılar aynı C&C sunucusuna bağlanan Android ve Windows sürümlerini belirlediler. Bu, Trojan Proxy kötü amaçlı yazılımını içeren kırık yazılımlar için daha büyük bir dağıtım ağının iş başında olabileceği anlamına geliyor.

Menlo Security’nin baş güvenlik mimarı, Lionel LittyHackread.com ile DoH ve WebSocket kullanmanın, tehdit aktörlerinin ağ tabanlı tespit mekanizmalarından kaçmaya daha fazla odaklandığını gösterdiğini paylaştı.

Litty, “DoH ve WebSocket’in kullanımı, daha karmaşık kötü aktörlerin bir kuruluşun kullanmış olabileceği ağ tabanlı tespit mekanizmalarından kaçmaya odaklandığını gösteriyor” diye açıkladı.

Little, “DoH genellikle kötü amaçlı yazılımın, IOC’ler için DNS trafiğine bakan ürünlerin tespitinden kaçabileceği anlamına gelir, çünkü DNS trafiği artık denetlenemeyen veya DoH semantiğini anlamayan çözümler tarafından denetlenen HTTPS bağlantıları içine sarılmıştır” diye ekledi.

Litty, “Aynı şekilde, HTTPS trafiğini denetleyen ağ cihazları da WebSocket semantiğini anlayamayabilir ve kötü amaçlı yazılım tarafından kullanılan C&C trafiğinin yüklerini hedef alan imza tabanlı algılamaları çalıştıramayabilir” diye uyardı Litty.

İLGİLİ MAKALELER

- Kötü Amaçlı Yazılımlar İçin Kullanılan macOS Ventura Arka Plan Görev Kusurları

- LockBit Fidye Yazılımı Saldırı Spektrumunu Mac Cihazlara Genişletiyor

- MacStealer: macOS Catalina Cihazlarını Hedefleyen Yeni Bir Kötü Amaçlı Yazılım

- Çin Iron Tiger APT Tarafından Hedeflenen Windows, Linux, macOS Kullanıcıları

- Yeni Kötü Amaçlı Yazılım, Windows ve macOS Cihazlarını Proxy Düğümlerine Dönüştürüyor