Trojan.AutoIt.1443, oyun hileleri ve ofis araçları aracılığıyla yayılan 28.000 kullanıcıyı hedef alıyor. Bu kripto madenciliği ve kripto hırsızlığı yapan kötü amaçlı yazılım, sahte sistem bileşenlerini ve dosya enjeksiyon tekniklerini kullanarak antivirüs tespitini atlıyor.

Doctor Web veya Dr.Web’deki siber güvenlik araştırmacıları, Trojan.AutoIt.1443 ile Rusya ve komşu ülkelerdeki binlerce kullanıcıyı hedef alan yeni bir siber saldırı keşfetti.

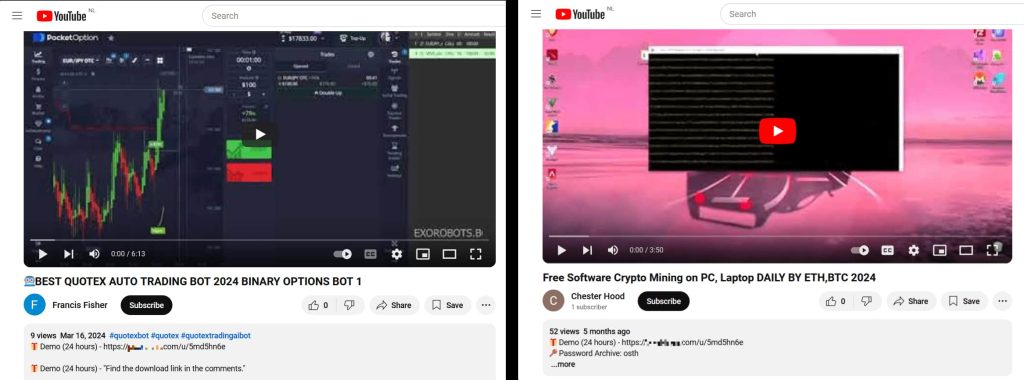

Bu kampanya, ofis programları, oyun hileleri ve çevrimiçi ticaret botları gibi görünen truva atlarını kullanarak bilgisayarlara virüs bulaştırıyor. kripto madenciliği ve kripto hırsızlığı yapan kötü amaçlı yazılımlar. Saldırı aynı zamanda kötü amaçlı kodunu yaymak için sahte sistem bileşenlerinden, komut dosyası oluşturma araçlarından ve dosya enjeksiyon tekniklerinden de yararlanıyor.

Kötü Amaçlı Yazılım Dağıtımı ve Yürütülmesi

Enfeksiyon, şüphelenmeyen kullanıcıların GitHub ve YouTube gibi platformlarda paylaşılan sahte bağlantılara tıklamasıyla başlıyor. Bu bağlantılar, temel antivirüs taramalarını atlayabilen şifre korumalı arşivlerin indirilmesine yol açar. Parola girildikten sonra, kötü amaçlı yazılımın yüklenmesini mümkün kılan bir dizi dosya ve komut dosyası çıkarılır.

Dr.Web’in teknik blog gönderisine göre enfeksiyon, kötü amaçlı faaliyetlerini gerçekleştirmek için birkaç temel bileşene dayanıyor. Bunlardan biri, RAR dosyalarını açmak için kullanılan meşru bir program olan UnRar.exe’dir. Ancak bunun yanında, kötü amaçlı yazılımı kuran görevleri planlamak ve daha sonra kanıtları silmek için perde arkasında çalışan Iun.bat ve Uun.bat adlı komut dosyaları da bulunur.

Saldırının bir diğer önemli kısmı da ShellExt.dll ve UTShellExt.dll adlı dosyaların içinde gizleniyor. Bu dosyalar, görünüşte zararsız olmasına rağmen, aslında normal bir sistem aracı gibi görünen kötü amaçlı bir komut dosyasını tetikler. Bu komut dosyası, genellikle Windows’taki görevleri otomatikleştirmek için kullanılan bir programlama dili olan AutoIt’te yazılmıştır, ancak burada, kötü amaçlı yazılımın karışmasına ve tespit edilmesini engellemesine yardımcı olmak için bu koddan yararlanılmaktadır.

Kötü Amaçlı Yazılımın Operasyonları

Etkinleştirildiğinde, kötü amaçlı yazılım, yürütülmesini kesintiye uğratabilecek hata ayıklama araçlarını tarar. Hiçbir hata ayıklama yazılımı algılanmazsa, sistemdeki varlığını güçlendirmek için ek dosyalar çalıştırarak Ncat ağ yardımcı programı aracılığıyla ağ erişimi kurmaya devam eder. Ayrıca kalıcılığı sağlamak için Görüntü Dosyası Yürütme Seçenekleri (IFEO) tekniğini kullanarak sistem kayıt defterini de yönetir.

IFEO tekniği, geliştiricilerin sistem işlemlerini diğer yürütülebilir dosyalara yönlendirerek uygulamalarda hata ayıklamasına olanak tanır. Ancak bu kampanyada siber suçlular, sistem hizmetleri ve hatta Chrome veya Edge gibi güvenilir uygulamalar her güncellendiğinde kötü amaçlı kod yürütmek için bu işlevsellikten yararlanıyor. Bu hile, kötü amaçlı yazılımın kritik sistem işlevleri üzerinde kontrol sahibi olmasını sağlar.

Kripto Madencilik ve Kripto Çalma

Kötü amaçlı yazılım iki ana kötü amaçlı görevi yerine getirir: kripto madenciliği ve kripto çalma. İlk olarak, .NET çerçevesinin bir parçası olarak gizlenen DeviceId.dll adlı bir dosyayı kullanarak, olarak bilinen bir kripto madenciliği programını yükler. SessizCryptoMiner. Bu program, virüs bulaşmış bilgisayarlarda sessizce çalışır ve kullanıcının bilgisi olmadan saldırganlar için kripto para birimi üretmek üzere bilgisayarların işlem gücünü kullanır.

İkincisi, meşru 7-Zip programına aitmiş gibi görünen ama aslında bir dosya içeren 7zxa.dll adında bir dosya kullanıyor. “kırpma” aracı. Bu araç, kripto para birimi cüzdan adresleri için panoyu izler ve fonları yönlendirmek için bunları saldırganların adresleriyle değiştirir.

Şu ana kadar bu teknik, bilgisayar korsanlarının 6.000 dolardan fazla para çalmasına olanak sağladı. Bu kötü amaçlı dosyaların her ikisi de Windows Gezgini işlemine enjekte edilerek sistem içinde gizlenir. Süreç Boşaltma olarak bilinen bu sinsi yöntem (çok benzer) Süreç İkilisi), kötü amaçlı yazılımın fark edilmeden çalışmasına izin vererek Explorer işleminin birden fazla örneğinin aynı anda çalışmasına neden olur ve bu da bir enfeksiyon belirtisidir.

Trojan.AutoIt.1443’ün enfeksiyon zincirinin, yakın zamanda keşfedilen bir türevine benzer olduğunu da belirtmekte fayda var. Lua kötü amaçlı yazılımıBir yükleyici veya ZIP arşivi olarak dağıtılan ve genellikle oyun hileleri veya oyunla ilgili diğer araçlar olarak gizlenen .

Yaygın Etki ve Önleme Tedbirleri

Bu kampanya başta Rusya olmak üzere Belarus, Kazakistan ve Türkiye gibi yakın ülkelerde 28.000’den fazla kullanıcıyı etkiledi. Çoğu kurban, güvenilmeyen kaynaklardan yazılım indirmenin risklerini vurgulayarak korsan yazılım yükleme konusunda kandırıldı.

Bu tür tehditlere karşı korunmak için kullanıcılara şunları yapmaları önerilir:

- Güvenilir antivirüs çözümleri kullanın.

- Yazılımı yalnızca güvenilir kaynaklardan indirin.

- En son tehditleri tespit etmek için güvenlik yazılımını düzenli olarak güncelleyin.

- Genellikle kötü amaçlı dosyalarla birlikte geldiğinden korsan programları kullanmaktan kaçının.

Kötü amaçlı yazılım saldırıları daha gelişmiş hale geldikçe, şüphelenmeyen kullanıcıların virüs bulaşmasını önlemek için dikkatli olmaları ve güvenli bilgi işlem uygulamalarını takip etmeleri gerekiyor. Siber suçlular her zaman yeni saldırı yolları bulduklarından, kullanıcıların sistemlerini korumak için en son tehditler ve güvenlik ipuçları konusunda güncel bilgilere sahip olmaları önemlidir. Haberdar olun ve daha fazlası için Hackread.com’u takip edin.

İLGİLİ KONULAR

- Sahte League of Legends İndirme Reklamlarını Bırak Lumma Stealer

- Küresel malspam otelleri hedef alıyor, Redline ve Vidar hırsızlarını yayıyor

- Sahte Windows sitesi, Windows 11 yükseltmesi sırasında Redline kötü amaçlı yazılımını düşürdü

- Sahte CAPTCHA Doğrulama Sayfaları Lumma Stealer Kötü Amaçlı Yazılım Yayıyor

- Oyun Olarak Gizlenen Fidye Yazılımı: Kransom’un DLL Yan Yükleme Yoluyla Saldırısı