Yeni TicTacToe Dropper’ın, AgentTesla ve LokiBot dahil olmak üzere Windows cihazlarına ek tehditler bıraktığı gözlemlendi.

Fortinet’in FortiGuard Laboratuvarları Tehdit Araştırma Ekibi, 2023 yılı boyunca son aşamadaki yüklerin dağıtımında kullanılan bir grup kötü amaçlı yazılım düşürücü tespit etti. Gruba, İngilizce’de TicTacToe anlamına gelen ortak bir Lehçe dize olan ‘Kolko_i_krzyzyk’ nedeniyle ‘TicTacToe damlatıcısı’ adı verildi.

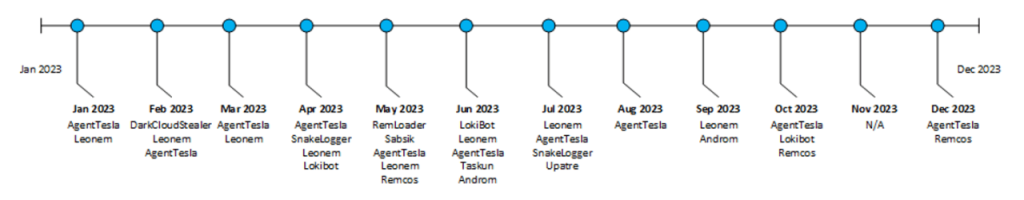

Bu düşürücüler, yükleme ve ilk çalıştırma sırasında Leonem, AgentTesla, SnakeLogger, LokiBot, Remcos, RemLoader, Sabsik, Taskun, Androm ve Upatre dahil olmak üzere son yükleri gizler.

FortiGuard’a göre, TicTacToe damlası son 12 ayda çok sayıda son aşama uzaktan erişim aracı (RAT) dağıttı ve son yükler, çok aşamalı katmanlı yükler, .NET yürütülebilir dosyaları/kütüphaneleri, SmartAssembly kullanılarak yük gizleme dahil olmak üzere birçok ortak özelliğe sahip. yazılım, DLL dosyalarının iç içe yerleştirilmesi ve yansıtıcı yükleme.

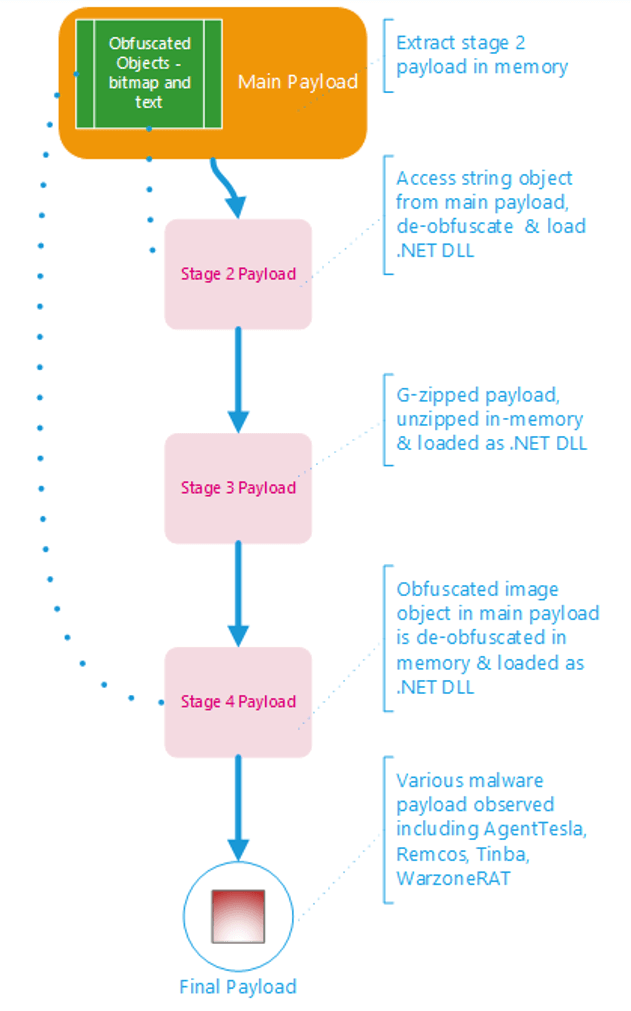

Bu kampanyada, kötü amaçlı yazılımların çalıştırılabilir dosyaları genellikle bir .iso dosyası aracılığıyla teslim ediliyor; bu teknik genellikle antivirüs yazılımı tarafından tespit edilmekten kaçınmak için ve web işaretini atlama tekniği olarak kullanılıyor. Yürütülebilir dosya, çalışma zamanında çıkarılan ve doğrudan belleğe yüklenen birden çok DLL dosya katmanını içerir.

TicTacToe Dropper Windows’u Hedefliyor

Amey Gat ve Mark Robson, FortiGuard’ın 14 Şubat 2024’te yayınlanan blog gönderisinde, orta şiddet düzeyindeki yükleyicinin esas olarak Microsoft Windows platformlarını etkilediğini ve potansiyel olarak kimlik bilgilerinin tehlikeye atılmasına ve daha fazla kötü amaçlı faaliyete olanak sağladığını yazdı.

2023’ün başlarındaki örnekler TicTacToe dizelerini içeriyordu, daha sonraki kampanyalarda ise farklı dizeler ve farklı son aşama yükleri vardı. Bu, aracın sürekli olarak geliştiğini ve geliştiricilerin dize tabanlı analizden kaçmaya çalıştığını gösteriyor.

İlk örnek, ‘Hadval.dll’ veya ‘stage2 yükü’ adlı bir.NET PE DLL dosyasını çıkaran ve yükleyen ‘ALco.exe’ adlı 32 bitlik bir yürütülebilir dosyaydı. Dosya, DeepSea sürüm 4.1 tarafından gizlenmiş olup, okunamayan işlev adlarına ve kod akışı karışıklığına neden olmaktadır.

de4dot aracının kullanımı

Saldırıda kullanılan, açık kaynaklı (GPLv3) bir .NET kod çözücü ve paket açıcı olan de4dot aracı, belirli DeepSea gizleme tekniklerini başarılı bir şekilde atlatarak Hadval.dll dosyasının önemli bir bölümünün gizliliğinin kaldırılmasıyla sonuçlanır.

Bu dosya, sıkıştırmanın açılması üzerine ek bir 32 bit PE DLL dosyası ve başka bir .NET kitaplığı ortaya çıkaran bir gzip blobunun çıkarılmasından sorumludur. Dahili olarak ‘cruiser.dll’ olarak adlandırılan 3. aşama yükü, SmartAssembly yazılımı tarafından korunmaktadır.

Cruiser.dll dosyası, temp klasöründe yürütülebilir dosyanın bir kopyasını oluşturan ‘Munoz’ adlı bir sınıf içeriyordu. 3. aşamadaki kod, ‘dZAu’ bitmap nesnesinden 4. aşama yükünü çıkarır, yükler ve çalıştırır. Başka bir DLL dosyası olan ‘Farinell2.dll’, özel bir şaşırtmacayla karartılmıştır.

AjanTesla

Daha önce, iyi bilinen bir RAT olan AgentTesla’yı düşüren ayrı bir TicTacToe damlalık örneği analiz edilmişti. Bu 32 bit.NET yürütülebilir dosyası, dosyanın kaynak öğesinde depolanan kodu yüklemek için aynı tekniği kullandı.

2. aşama yükünün dahili adı ‘Pendulum.dll’ idi ve 3. aşama yükünün adı ‘cruiser.dll’ idi. Aşama 3 yükü, son yük AgentTesla olmak üzere bitmap nesnesi ‘faLa’dan aşama 4 yükünü çıkardı.

Tehdidi azaltmak için araştırmacılar karma tabanlı tespitlerin bilinen kampanyalar için etkili olduğuna inanıyor. Ancak bu kötü amaçlı yazılımın dinamik doğası göz önüne alındığında, yeni kampanyalar için davranış tabanlı bir uç nokta güvenlik aracı gereklidir. FortiEDR gibi EDR teknolojisi anormal davranışları etkili bir şekilde tespit edebilir.

İLGİLİ KONULAR

- Konni RAT, Windows’tan Veri Çalmak İçin Word Belgelerinden Yararlanıyor

- Kripto Çalan PyPI Kötü Amaçlı Yazılımı Windows ve Linux Kullanıcılarını Etkiliyor

- Yeni JaskaGO Kötü Amaçlı Yazılımı Kripto için Mac ve Windows’u Hedefliyor

- Yeni Windows Infostealer ‘ExelaStealer’ Dark Web’de Satılıyor

- Sahte Bitwarden Şifre Yöneticisi Web Sitesi Windows ZenRAT’ı Bırakıyor