Ukrayna Hükümeti Bilgisayar Acil Müdahale Ekibi (CERT-UA), Rus bilgisayar korsanlarının saldırıya uğramış VPN hesaplarını kullandıklarını ve saldırılarında fidye yazılımı yerine WinRar’ı kullandıklarını belirten yeni bir uyarı yayınladı.

Ağa erişim sağladıktan sonra, WinRar olarak bilinen arşivleme yazılımını kullanarak Windows ve Linux çalıştıran bilgisayarlardan verileri silmek için betikler kullandılar.

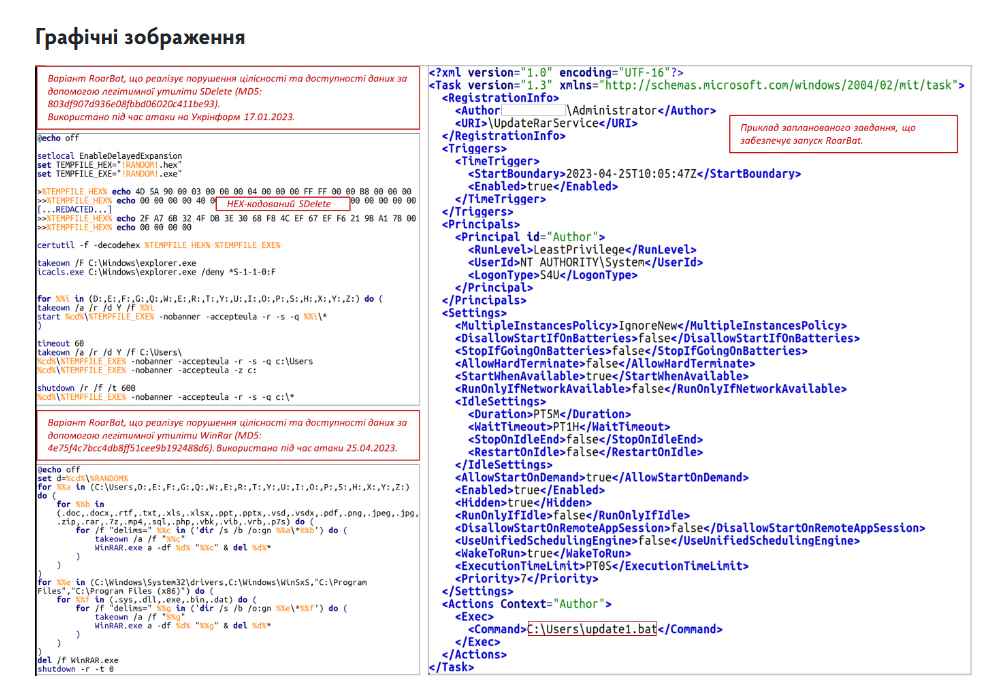

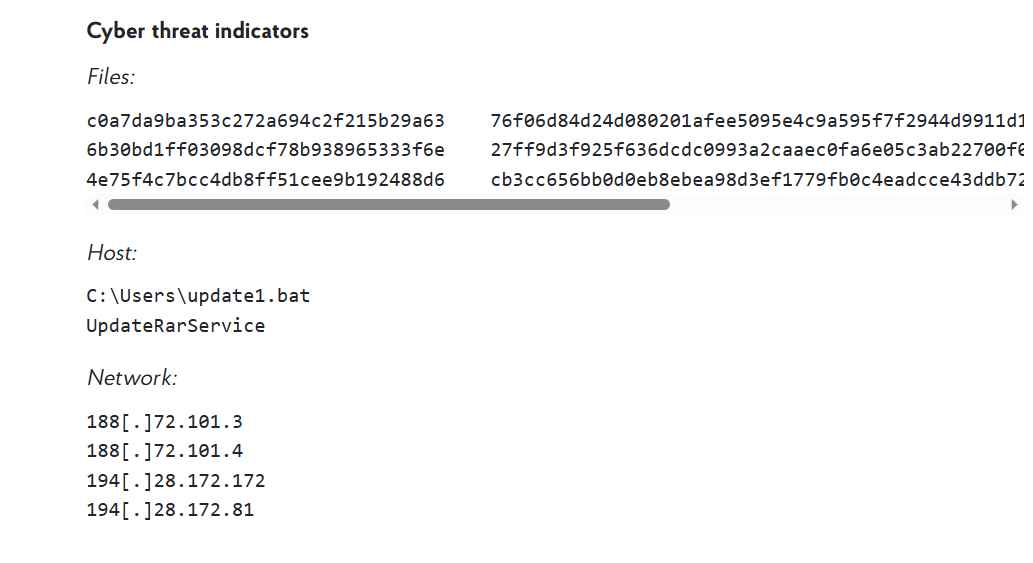

Windows’ta, Sandworm tarafından kullanılan BAT betiği, doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg gibi dosya türleri için diskleri ve belirli dizinleri arayan ‘RoarBat’tır. jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin ve dat dosyalarını oluşturur ve WinRAR programını kullanarak arşivler.

Ancak tehdit aktörleri, WinRar çalıştırıldığında dosyaları arşivlendikleri anda anında kaldıran “-df” komut satırı seçeneğini kullanır. Cihazdaki veriler daha sonra arşivlerle birlikte silindi.

CERT-UA’ya göre RoarBAT, oluşturulan zamanlanmış bir görev aracılığıyla yürütülür ve bunu bir Windows etki alanının parçası olan cihazlara merkezi olarak dağıtmak için grup kuralları kullanılır. Linux sistemlerinde, tehdit aktörleri bunun yerine, işlemdeki dosyaların içeriğini silerek hedef dosya türlerinin üzerine sıfır bayt yazmak için “dd” programından yararlanan bir Bash komut dosyası kullandı. Bu veri ikamesinin bir sonucu olarak dd programıyla “boşaltılmış” dosyalardan veri kurtarmak tamamen imkansız değilse de çok olanaksızdır.

‘dd’ komutu ve WinRar’ın her ikisi de yasal programlar olduğundan, güvenlik ihlalinden sorumlu olanlar bunları güvenlik yazılımı tarafından tespit edilmekten kaçınmak için kullanmış olabilir.

CERT-UA’ya göre bu olay, Ocak 2023’te Ukrayna resmi haber ajansı “Ukrinform”a saldıran başka bir yıkıcı saldırıya oldukça benziyor. Bu saldırı da Sandworm ile bağlantılıydı.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.