Birleşik Krallık’taki en prestijli eğitim kurumlarından seçilen bir grup araştırmacı tarafından akustik yan kanal saldırılarına ilişkin yakın tarihli bir araştırma yürütülmüştür. Bununla bağlantılı bir raporda, klavyede yapılan tuş vuruşlarını yakalamak için mikrofon kullanarak veri çalmanın mümkün olduğunu ve doğruluk oranının %95’e yaklaşabileceğini iddia ettiler.

Yan Kanal Saldırıları (SCA), bir cihaz tarafından gönderilen sinyallerin toplanmasını ve yorumlanmasını gerektirir. Bu sinyaller ses, elektromanyetik dalgalar, güç kullanımı, mobil sensörler ve daha fazlasını içerebilir. Kablosuz klavyelerin yaydığı elektromanyetik radyasyonun algılanıp okunabileceği yaygın bir bilgi olsa da, radyasyonun çok daha yaygın olan ve insanların büyük çoğunluğunun görmezden gelmeyi tercih ettiği başka bir radyasyon türü daha vardır ve o da tuş tarafından çıkarılan sestir. presler. Ek olarak, yaygınlığının bir sonucu olarak, sadece elde edilmesi basit olmakla kalmaz, aynı zamanda müstakbel kurbanların bu konuda daha az temkinli olma olasılığını da artırır. Örneğin, kişiler bir parola girdiklerinde, genellikle bunun görsel olarak algılanmamasını sağlamak için önlemler alırlar, ancak klavyenin sesini gizlemek için neredeyse hiçbir önlem almazlar.

Akustik yan kanal saldırıları, ilgili teknoloji henüz tam olgunluk aşamasına gelmediği için geçmişte önemli bir tehdit oluşturmuyordu. Ancak mikrofon performansındaki son gelişmeler ve derin öğrenme modellerinin performansı sonucunda saldırganlar bu tür saldırıların uygulanabilir olup olmadığını bile sorgulamaya başladılar. Akustik saldırılar ise, yüksek kaliteli ses kaydına olanak sağlayan mikrofon donanımlı cihazların yaygınlaşması sonucunda daha basit hale geldi. Öte yandan, diğer yan kanal saldırı türleri, belirli gereksinimlerin karşılanmasını gerektirir ve veri hızları ve mesafe ile sınırlıdır.

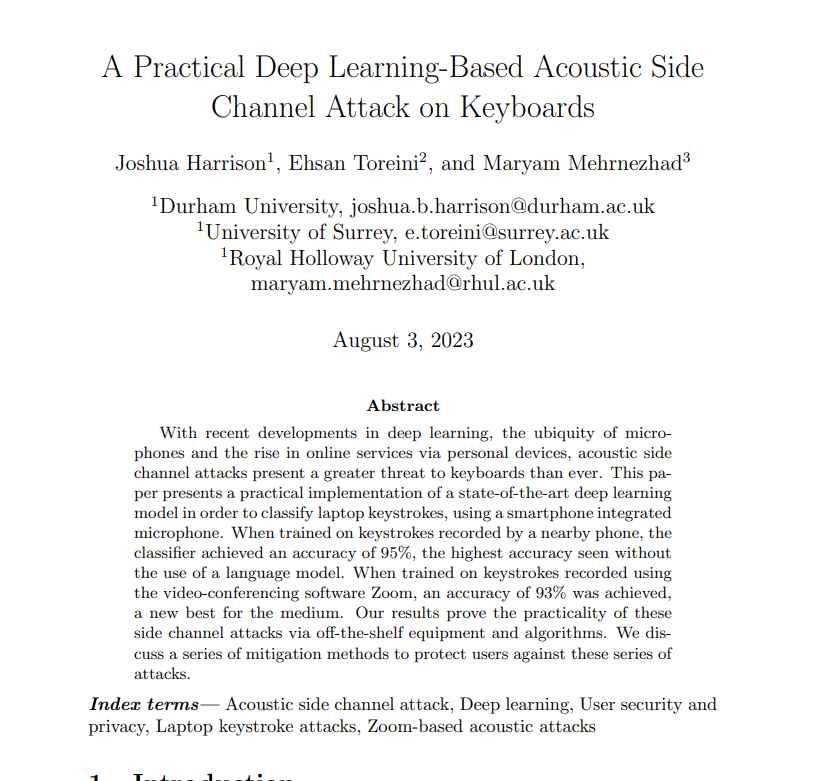

Saldırıyı başlatmak için, tahmin algoritmasını eğitmek amacıyla kurbanın klavyesindeki tuş vuruşları ilk olarak yakalanır. Bu, yakındaki bir mikrofon kullanılarak veya mikrofona erişimi olan virüslü bir telefon kullanılarak gerçekleştirilebilir.

Tuş vuruşlarının Zoom tabanlı kaydı, hileli katılımcıların yaptığı ses kayıtları ile yazılan mesajlar arasında bir bağlantı oluşturur. Araştırmacılar, modern bir MacBook Pro’da 36 tuşa 25 kez basarak ve üretilen sesleri yakalayarak verileri eğitti.

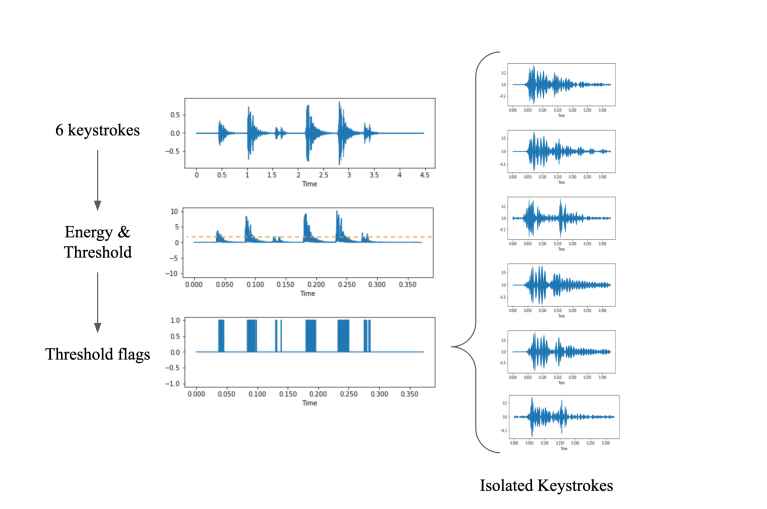

Tahminlerinde mümkün olan en yüksek düzeyde doğruluk elde etmek için CoAtNet olarak bilinen görüntü sınıflandırıcı, spektrogramlar kullanılarak eğitildi. Bu eğitim yöntemi, aşağıdaki faktörlerin denenmesini gerektiriyordu:

- dönem

- Öğrenme oranı

- Veri bölme parametreleri

Bu deney sırasında, güvenlik analistleri aşağıdaki şeylerden yararlanacak:

Standart bir Apple dizüstü bilgisayarı iPhone 13 mini için klavye (hedeften 17 santimetre uzağa yerleştirilmiş)

yakınlaştır

Bir telefonun veya bilgisayarın kötü amaçlı yazılımlar tarafından ele geçirildiği ve mikrofon aracılığıyla kayıt yapma yetkisi verildiği varsayımsal bir saldırı senaryosu düşünmek zor değil. Bu kolayca tasavvur edilebilecek bir durumdur. Ek olarak, aracın kendisi kusursuz olsa bile, gerçek dünyada meydana gelebilecek pek çok tehlikeli durum vardır. Örneğin, kütüphaneler veya kafeler gibi halka açık yerlerde klavye seslerini toplamak zor değildir. Ek olarak, diğer taraf konferans sohbet yazılımını kullanırken klavye vuruşlarının sesini kaydedebilir. Ayrıca, aynı model bilgisayarlarda genellikle aynı klavyeler bulunur. Bu, popüler bir dizüstü bilgisayar modelinin akustik yan kanal saldırılarına karşı savunmasız olması durumunda, nüfusun önemli bir bölümünün tehlikede olabileceğini gösterir.

Bu saldırıların karmaşıklığı arttıkça, veri güvenliği için önemli yansımalara sahip olma potansiyeli vardır. Parolalar, sohbet mesajları ve çalışma kağıtları gibi hassas bilgiler, kötü niyetli üçüncü taraflara açıklanabilir.

Araştırma ayrıca, son derece sessiz klavyeler için bile saldırı modelinin çok başarılı olduğunun gösterildiğinin altını çiziyor. Sonuç olarak, mekanik klavyelere sönümleyiciler eklemek veya membran klavyelere dönüştürmek bu durumda fayda sağlamayabilir. Çalışmanın son bölümü, bu akustik yan kanal saldırılarının neden olduğu tehlikeleri azaltmak için alınabilecek aşağıdakiler gibi bazı uygun önlem adımlarını sunmaktadır:

Başarılar açısından doğruluk

CoANet’in doğruluk açısından elde ettiği başarıların bir listesi aşağıdadır:

Akıllı telefonlarda yapılan kayıtlar %95 doğruluk gösteriyor

Zum kullanılırken doğruluk %93

Skype yakalamalarının doğruluğu %91,7’dir.

öneriler

Siber güvenlik araştırmacılarının sağlaması gereken tüm tavsiyelerin bir listesi aşağıdadır:

- Kendinizi akustik yan kanal saldırılarına karşı korumak için yazma kalıplarınızı değiştirin veya rastgele oluşturulmuş parolalar kullanın.

- Ek güvenlik yöntemleri, klavye seslerini, beyaz gürültüyü ve tuş vuruşlarına özgü ses filtrelerini çoğaltan yazılımların kullanımını içerir.

- Mümkün olan her yerde biyometrik kimlik doğrulama yöntemlerini uygulamaya dikkat edin.

Güvenli parola yöneticilerinin kullanıldığından emin olun.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.