Hedeflenen kuruluşlara kötü amaçlı yazılım sokmak giderek zorlaşıyor. .exe dosyaları ve Office makroları gibi geleneksel yük türlerinin birçoğu artık yoğun bir incelemeye tabi tutuluyor veya etkinliklerini azaltmak için bunlara yönelik proaktif önlemler alındı. Benzer bir şekilde, kimlik avı gibi yük dağıtım kanalları, tehdit aktörleri tarafından dağıtılan kötü amaçlı yazılımların son kullanıcı cihazlarına bulaşmasını zorlaştırma çabalarının bir parçası olarak artan düzeyde izleme ve güvenlikten geçiyor. Bir kimlik avı kampanyasının tüm kimlik avına karşı güvenlik önlemlerini aşması ve bir hedefin gelen kutusuna girmesi için posta güvenlik kontrollerini, IP engelleme listelerini, etki alanı itibarını, e-posta HTML’sini, içerik incelemesini, üçüncü taraf posta güvenlik çözümlerini atlatmak gerekir. , ve diğer birçok kimlik avına karşı güvenlik denetiminin yanı sıra URL filtreleme.

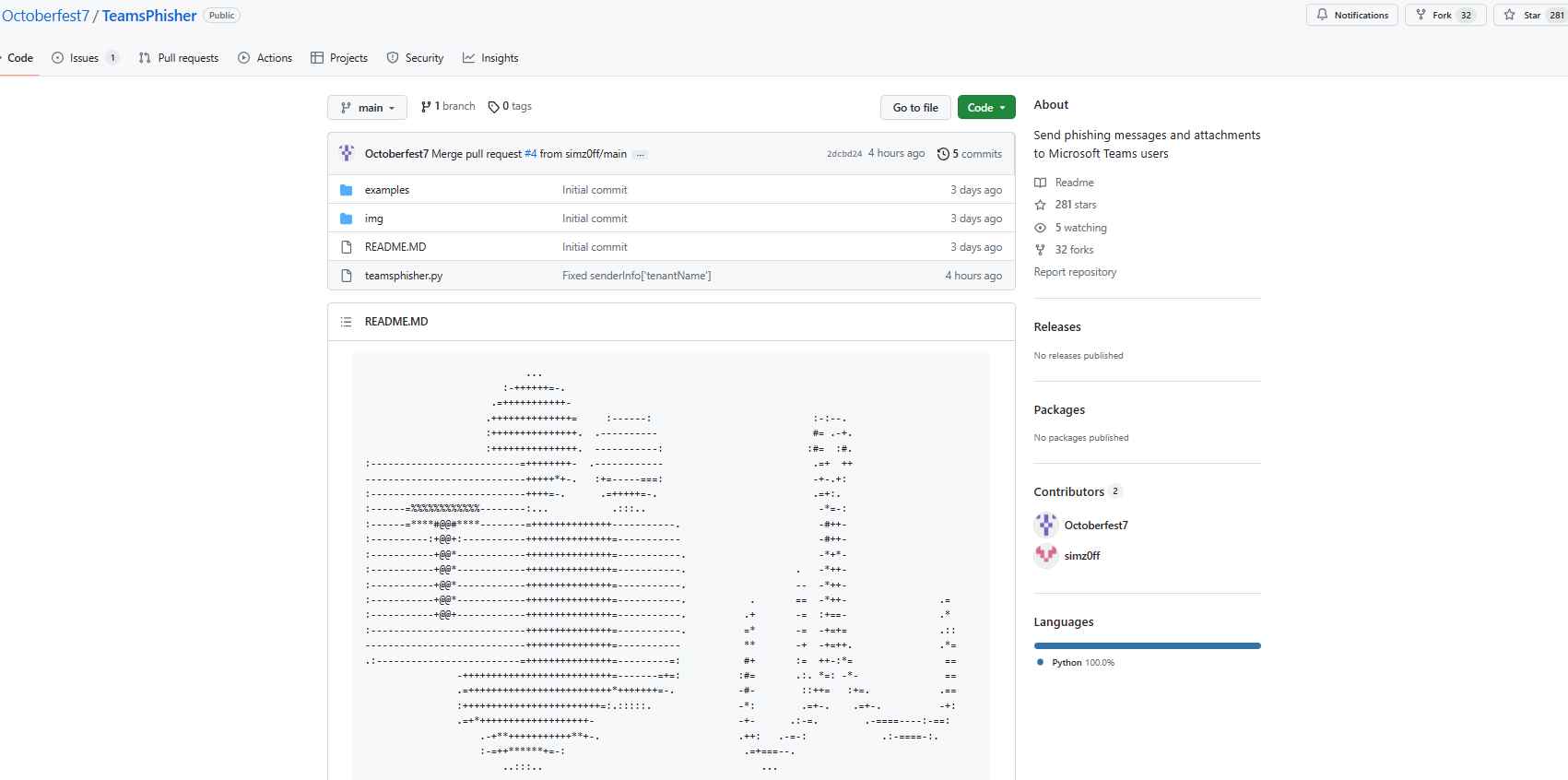

Bunun ışığında, hem tehdit aktörleri hem de kırmızı ekipler, hem daha yeni hem de belki de yeterince kullanılmayan yük dağıtım kanallarını arıyor. Microsoft Teams Harici Kiracılar platformu, bu benzersiz yollardan biridir. Uzmanlar, geçen hafta Team’de, kötü niyetli aktörlerin Team üzerinden kötü amaçlı yazılım yükü iletmesini mümkün kılan bir güvenlik açığı belirledi. Ek olarak, bu süreci otomatikleştirmeyi mümkün kılan yeni bir açık kaynaklı uygulama kullanıma sunuldu. TeamsPhisher, şirketleri veya kuruluşları dış taraflarla bağlantıya izin veren Microsoft Teams kullanıcılarına kimlik avı mesajları ve eklerinin gönderilmesini kolaylaştırmak için tasarlanmış bir Python3 yazılımıdır.

Çoğu durumda, şirketin parçası olmayan Teams kullanıcılarına dosya aktarmak mümkün değildir. Jumsec uzmanları tarafından bulunan bu yöntem TeamsPhisher’a dahil edilmiştir.

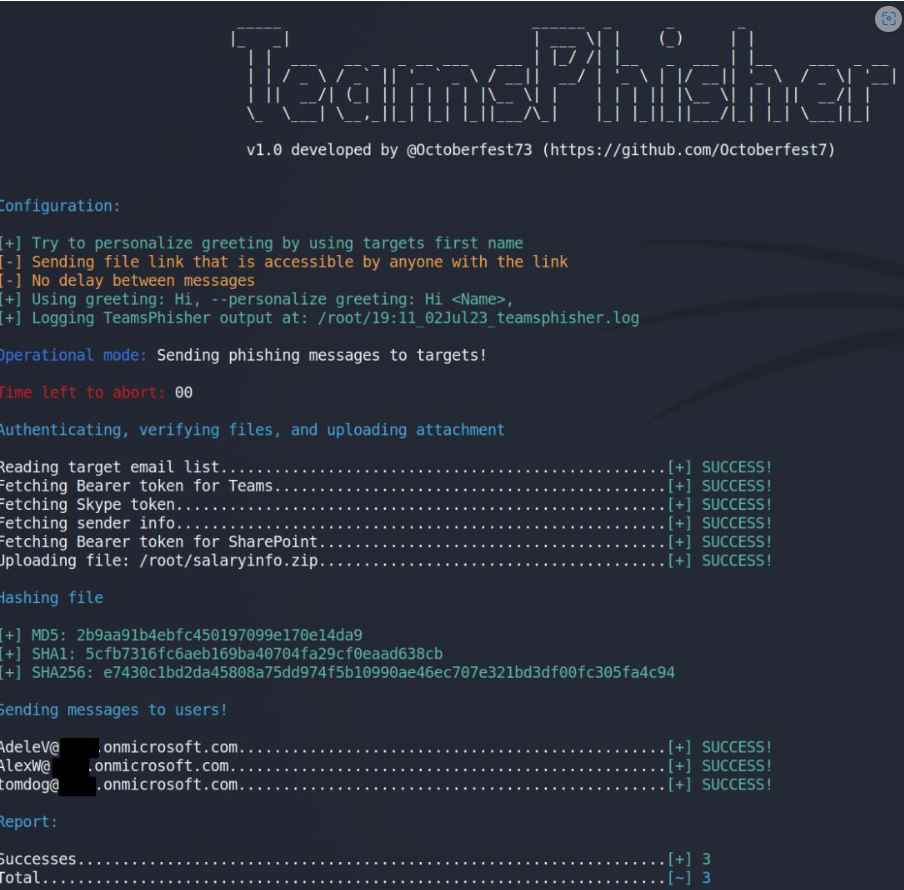

TeamsPhisher’a bir ek, bir mesaj ve hedeflenecek kişilerin bir listesini sağlamanız gerekecek. Bundan sonra, eş zamanlı olarak eki gönderenin Sharepoint’ine yüklerken hedefler listesinin üzerinden geçecektir.

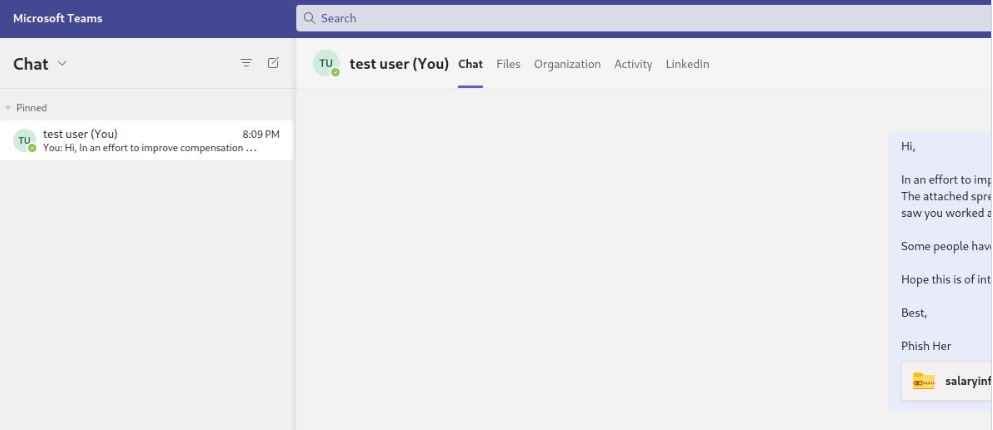

İlk olarak, TeamsPhisher hedef kullanıcıyı numaralandıracak ve bu kişinin gerçekten var olup olmadığını ve dış dünyadan mesaj alıp alamayacağını kontrol edecektir. Bundan sonra, seçtiğiniz kişiyle yeni bir görüşme başlatacaktır. TeamsPhisher hedefin e-posta adresini iki kez içerdiğinden, bunun teknik olarak bir “grup” görüşmesi olduğunu unutmayın; bu, “Kuruluşunuzun dışından biri size mesaj gönderdi, onu görüntülemek istediğinizden emin misiniz?” açılış ekranını engelleyecek ve hedeflerimize mesajı görüntüleme konusunda durup iki kez düşünmeleri için bir neden sunabilir.

Tanımlanan kullanıcı, göndericimiz ile hedef arasında yeni bir ileti dizisi oluşturulduktan sonra, kendisine gönderilen mesajı ve Sharepoint’te saklanan ekin bağlantısını alır.

Bu ilk mesaj gönderilir gönderilmez, yeni oluşturulan ileti dizisi gönderenin Teams GUI’sinde kullanılabilir olacak ve gerekirse duruma göre manuel olarak etkileşim kurulabilir. TeamsPhisher’ı önizleme modunda başlatın, böylece hedef listenizin doğruluğunu kontrol edebilir, “kolay adlarının” ne olacağını görebilir (TeamsPhisher –personalize bayrağı sayesinde bunları çözebiliyorsa) ve kendi listenize bir test mesajı gönderebilirsiniz. Her şeyin istediğiniz gibi görünmesini sağlamak için gönderen hesabı. TeamsPhisher kullanıcılarının, yazılımı kullanabilmeleri için hem Teams hem de Sharepoint için lisanslanmış (@hotmail, @outlook vb. gibi kişisel bir hesabın aksine) bir Microsoft İş hesabına sahip olmaları gerekir.

Bu, bir AAD kiracısına ve buna karşılık gelen bir lisansa sahip en az bir kullanıcıya ihtiyacınız olacağını gösterir. Yayımlama sırasında, AAD lisans merkezinde bu ürünü kullanmak için tüm ön koşulları karşılayabilecek bazı ücretsiz deneme lisansları bulunmaktadır.

TeamsPhisher’ın yararlandığı güvenlik açığı hala etkin ve Microsoft, Jumpsec’teki araştırmacıları güvenlik açığının hızlı bakım kriterlerini karşılamadığını bildirdi.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.