Güvenlik profesyonellerinin, CVE-2024-47176 olarak izlenen Ortak Unix Yazdırma Sistemi (CUPS) RCE kusuruna karşı savunmasız cihazlar için ortamları taramasına yardımcı olmak amacıyla otomatik bir tarayıcı piyasaya sürüldü.

Saldırganların belirli koşulların karşılanması durumunda uzaktan kod yürütmesine olanak sağlayan açık, geçen ayın sonlarında onu keşfeden kişi Simone Margaritelli tarafından ortaya çıkarıldı.

Her ne kadar gerçek dünyadaki dağıtımlarda istismarın önkoşulları nedeniyle RCE özelliği sınırlı görünse de Akamai daha sonra CVE-2024-47176’nın dağıtılmış hizmet reddi (DDoS) saldırılarında 600x güçlendirme olasılığını da açtığını gösterdi.

Tarayıcı, sistem yöneticilerinin ağlarını taramasına ve savunmasız CUPS-Browsed hizmetlerini çalıştıran cihazları hızlı bir şekilde tanımlamasına yardımcı olmak için tarayıcıyı oluşturan siber güvenlik araştırmacısı Marcus Hitchins (namı diğer “MalwareTech”) tarafından oluşturuldu.

“Güvenlik açığı, cup-browsed’in kontrol bağlantı noktasını (UDP bağlantı noktası 631) INADDR_ANY’ye bağlayarak onu dünyaya göstermesinden kaynaklanmaktadır. İsteklerin kimliği doğrulanmadığından, kontrol bağlantı noktasına ulaşabilen herkes, cup-browsed’a yazıcı işlemini gerçekleştirmesi talimatını verebilir keşfetti.”

“Bağlantı noktasına internetten erişilemediği durumlarda (güvenlik duvarları veya NAT nedeniyle), yerel ağ üzerinden hâlâ erişilebilir olabilir, bu da ayrıcalık yükseltme ve yanal hareket olanağı sağlar.”

“Bu nedenle, yerel ağınızı savunmasız bardaklara göz atılan örneklere karşı taramak için tasarlanmış bu tarayıcıyı oluşturdum.” -Marcus Hitchins

Tarayıcı nasıl çalışır?

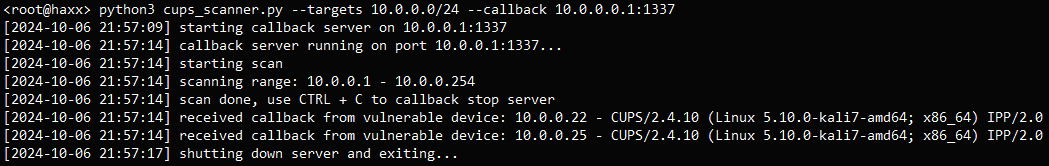

Python betiği (cups_scanner.py), tarama makinesinde ağdaki cihazlardan gelen HTTP isteklerini (geri aramaları) dinleyen bir HTTP sunucusu kurar.

CVE-2024-47176, CUPS’ta göz atılan (CUPS’un bir arka plan programı parçası) kontrol portunu (UDP port 631) INADDR_ANY’ye bağlayarak portu ağa açık hale getirir ve herhangi bir sistemin ona komut göndermesine izin verir.

Tarayıcı, 631 numaralı bağlantı noktasındaki ağın yayın adresine, belirtilen aralıktaki her IP adresine gönderilen özel bir UDP paketi göndererek CUPS örneklerine geri istek göndermelerini bildirir.

Güvenlik açığı bulunan bardaklara göz atılan bir örneği çalıştıran bir cihaz UDP paketini alırsa, isteği yorumlayacak ve sunucuya bir HTTP geri çağrısı gönderecek, böylece yalnızca yanıt verenler savunmasız olarak işaretlenecek.

Kaynak: GitHub

Sonuçlar iki günlüğe yazılır: biri (cups.log) yanıt veren cihazların IP adreslerini ve CUPS sürümünü içerir ve diğeri (requests.log), daha derin analiz için kullanılabilecek geri arama sunucusu tarafından alınan ham HTTP isteklerini içerir. .

Bu tarayıcıyı kullanarak, sistem yöneticileri hedefli yama uygulama veya yeniden yapılandırma eylemini planlayabilir ve yürütebilir, böylece CVE-2024-47176’nın çevrimiçi ortamda açığa çıkması en aza indirilebilir.

BleepingComputer betiği test etmedi ve etkinliğini veya güvenliğini garanti edemez; bu nedenle riski size ait olmak üzere kullanmalısınız.