Siber güvenlik araştırmacıları, karmaşık ve ‘kaotik’ iletişim tarzı nedeniyle adını sığırcık veya ‘ötücü kuş’tan alan Sturnus adında yeni, son derece tehlikeli bir Android bankacılık kötü amaçlı yazılımı keşfetti.

Hollandalı siber güvenlik firması ThreatFabric, daha önce gördüğümüzden çok daha gelişmiş ve tehlikeli özelliklere sahip, özel olarak işletilen bu tehdidi tespit etti.

ThreatFabric’in 20 Kasım 2025’te yayınlanan blog gönderisine göre Sturnus, önceki kötü amaçlı yazılımlardan çok daha gelişmiş, banka bilgilerinizi çalabiliyor, Android’in Erişilebilirlik Hizmetini kötüye kullanarak WhatsApp, Telegram ve Signal gibi uygulamalardaki sohbet içeriğini görüntüleyebiliyor.

‘Şifreli’ Sohbetlerinizin Kodunu Nasıl Çözer?

Bu uygulamalar uçtan uca şifreleme kullansa da, yani mesajları yalnızca siz ve sohbet ettiğiniz kişi okuyabilir, Sturnus bu korumayı tamamen aşıyor. Meşru uygulama şifresini çözdükten sonra mesaj içeriğini doğrudan ekrandan okumak için Android Erişilebilirlik Hizmeti’ne güvenerek çalışır. Bu, saldırganların tüm konuşmaları, kişileri ve gelen ve giden tüm mesajları gerçek zamanlı olarak görebileceği anlamına gelir.

Tam Özellikli Bir Tehdit

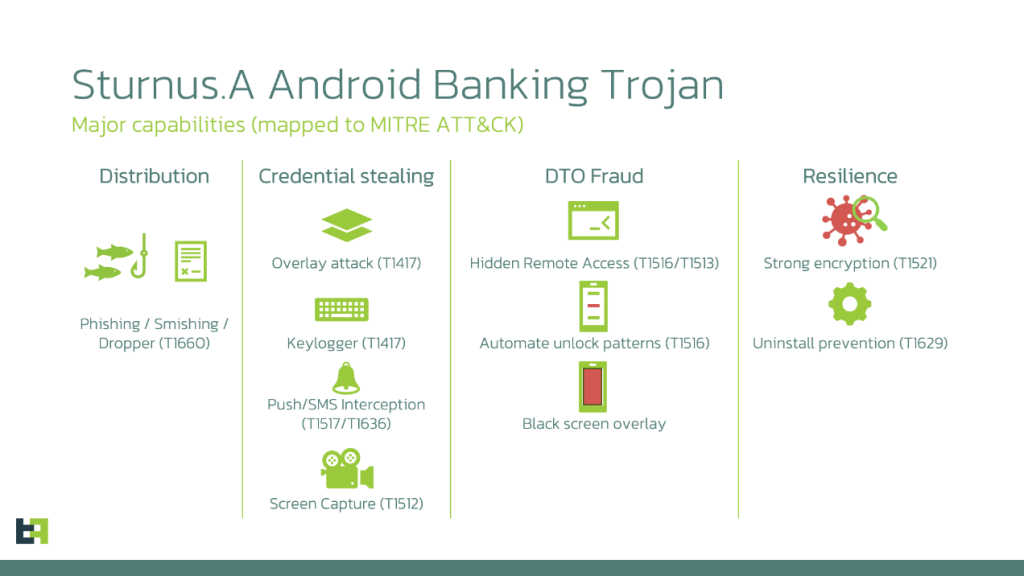

Kötü amaçlı yazılım, Kimlik Avı (e-posta), Smishing (SMS metin mesajları) dahil olmak üzere sosyal mühendislik kampanyaları yoluyla veya kullanıcıları son kötü amaçlı yazılımı resmi olmayan bir APK dosyası olarak yüklemeleri için kandıran kötü amaçlı bir Dropper uygulaması aracılığıyla dağıtılır.

Sturnus bir telefona bulaştığında, hassas verileri çalmak için iki entegre yöntem kullanıyor: Bankacılık uygulamalarını mükemmel şekilde taklit eden, HTML katmanları olarak bilinen sahte giriş ekranlarını dağıtmak; ve aynı anda her tuş vuruşunu ve ekrana dokunmayı kaydetmek için Erişilebilirlik Hizmeti aracılığıyla kapsamlı bir tuş kaydı hattının kullanılması.

Daha ayrıntılı incelemeler, kötü amaçlı yazılımın saldırganlara kapsamlı uzaktan kontrol olanağı sağladığını ortaya çıkardı. Yazabilir, tüm etkinlikleri izleyebilir ve en rahatsız edici olanı, arka planda hileli işlemleri sessizce yürütürken eylemlerini gizlemek için siyah bir ekran kaplaması görüntüleyebilirler. Kötü amaçlı yazılım, PIN’leri ve Şifreleri çalmak için tuş kaydetme özelliğini bile kullanıyor ve bu da cihazın kilidinin açılmasını kolaylaştırıyor.

Saldırı Durumu ve Hedefler

Sturnus’un oldukça ısrarcı olduğunu belirtmekte fayda var. Telefonda Cihaz Yöneticisi hakları adı verilen özel ayrıcalıklar kazanır ve bunları aktif olarak korur. Bir kullanıcı bu hakları devre dışı bırakmaya veya kötü amaçlı yazılımı ayarlardan kaldırmaya çalışırsa Sturnus bu girişimi algılar ve eylemi otomatik olarak durdurur. Bu savunma, kurulduktan sonra ondan kurtulmayı çok zorlaştırır.

Araştırmacılar, bu kötü amaçlı yazılımın henüz yaygın olmamasına ve şu anda erken test aşamasında olmasına rağmen, halihazırda tamamen işlevsel olduğunu değerlendiriyor. Yapılandırmaları, doğrudan Güney ve Orta Avrupa’daki finansal kurumları hedeflemeye odaklanıldığını gösteriyor. Yüksek değerli uygulamalara ve belirli bölgelere yoğunlaşma, suçluların çok daha büyük, daha koordineli bir küresel saldırıya hazırlandıklarını gösteriyor.

Uzman Yorumu

Aryaka Güvenlik Mühendisliği ve Yapay Zeka Stratejisinden Sorumlu Başkan Yardımcısı Aditya Sood, Hackread.com ile özel olarak paylaşılan yorumunda, kötü amaçlı yazılımın teknik üstünlüğü ve daha geniş riskleri hakkında bilgi verdi.

Sood, “Sturnus, yanıt verdiği C2 sunucusuyla düz metin, RSA ve AES şifreli iletişimin bir karışımını kullanma yeteneği nedeniyle diğer Android kötü amaçlı yazılımlarına kıyasla farklı türde bir tehdit oluşturuyor” dedi.

“Bu üçünün birleşimi, Sturnus’un normal ağ düzenlerine daha kolay karışmasını sağlarken aynı zamanda komutları ve çalınan verileri savunma sistemlerinden gizler. Kötü amaçlı yazılımdan kaynaklanan bu gelişmiş düzeyde kaçınma ve dayanıklılık, imza tabanlı algılamayı bozar ve tersine mühendislik çabalarını engelleyerek Sturnus’un ağ trafiğini incelemeyi veya çaldığı içerikleri kurtarmayı zorlaştırabilir.”

Sood ayrıca kuruluşlar için riskin altını çizdi: “Bir bankacılık truva atı olarak Sturnus öncelikle finansal kuruluşları hedefliyor. Ancak, Signal gibi uçtan uca şifrelenmiş platformlardan mesaj çalma yeteneği, kuruluşlar için ciddi sorunlara yol açabilir, çünkü bu uygulamalar çeşitli sektörlerde hassas veya gizli bilgilerin güvenliğini sağlamak için kullanılır.”

Şu tavsiyede bulunuyor: “Risk altında olan veya hassas bilgileri kontrol altında bulunduran kişiler, APK dosyalarını Google Play dışından indirmekten kaçınmalı ve enfeksiyondan şüpheleniliyorsa kötü amaçlı etkinlikleri sürekli olarak izlemelidir.”