‘SteelFox’ adı verilen yeni bir kötü amaçlı paket, Windows makinelerinde SİSTEM ayrıcalıklarını elde etmek için “kendi savunmasız sürücünüzü getir” tekniğini kullanarak kripto para madenciliği yapıyor ve kredi kartı verilerini çalıyor.

Kötü amaçlı yazılım paketi bırakıcısı, Foxit PDF Editor, JetBrains ve AutoCAD gibi çeşitli yazılımların meşru sürümlerini etkinleştiren bir crack aracı olarak forumlar ve torrent izleyicileri aracılığıyla dağıtılıyor.

Ayrıcalık yükseltme için savunmasız bir sürücünün kullanılması, devlet destekli tehdit aktörleri ve fidye yazılımı grupları için yaygın bir durumdur. Ancak tekniğin artık bilgi hırsızlığı yapan kötü amaçlı yazılım saldırılarını da kapsadığı görülüyor.

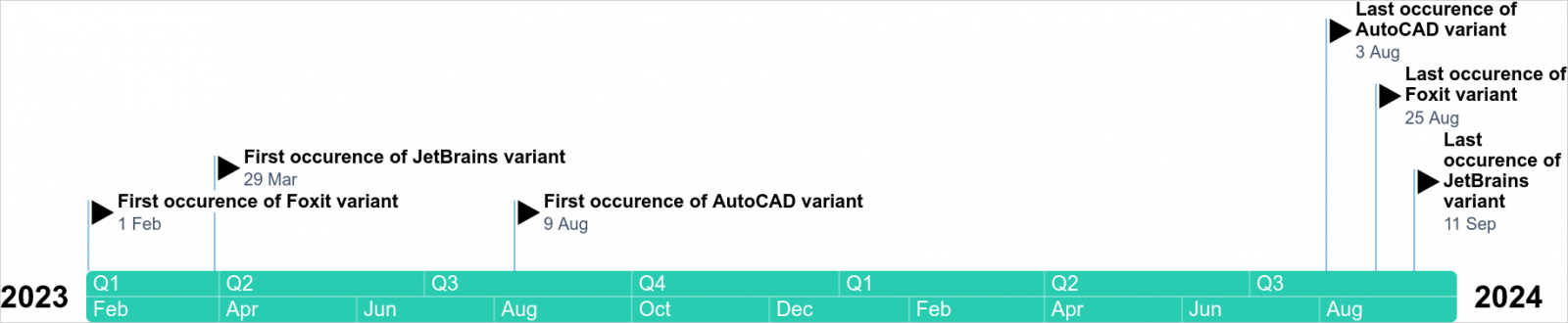

Kaspersky araştırmacıları SteelFox kampanyasını Ağustos ayında keşfettiler ancak kötü amaçlı yazılımın Şubat 2023’ten bu yana ortalıkta olduğunu ve son zamanlarda birden fazla kanal (örneğin torrentler, bloglar ve forumlardaki gönderiler) kullanarak dağıtımının arttığını söylüyorlar.

Şirkete göre ürünleri SteelFox saldırılarını 11.000 kez tespit edip engelledi.

Kaynak: Kaspersky

SteelFox enfeksiyonu ve ayrıcalık artışı

Kaspersky, SteelFox kötü amaçlı yazılım damlatıcısını tanıtan kötü amaçlı gönderilerin, yazılımın yasa dışı olarak nasıl etkinleştirileceğine ilişkin eksiksiz talimatlarla birlikte geldiğini bildirdi. Aşağıda JetBrains’in nasıl etkinleştirileceğine ilişkin talimatlar sağlayan böyle bir gönderinin örneği bulunmaktadır:

.jpg)

Kaynak: Kaspersky

Araştırmacılar, damlalığın reklamı yapılan işlevselliğe sahip olmasına rağmen kullanıcıların sistemlerine kötü amaçlı yazılım da bulaştırdığını söylüyor.

Yasadışı etkinleştirme için hedeflenen yazılım genellikle Program Dosyalarına yüklendiğinden, çatlağın eklenmesi, kötü amaçlı yazılımın daha sonra saldırıda kullanacağı bir izin olan yönetici erişimini gerektirir.

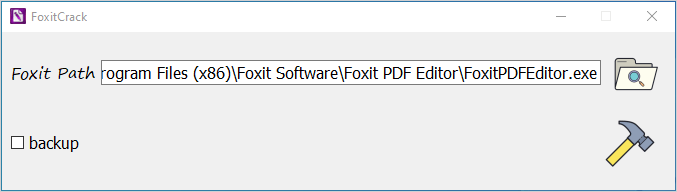

Kaynak: Kaspersky

Kaspersky araştırmacıları “dosyalar açılana kadar yürütme zincirinin meşru göründüğünü” söylüyor. İşlem sırasında SteelFox’u yükleyen makine koduna düşen kötü amaçlı bir işlevin eklendiğini açıklıyorlar.

Güvenli yönetici haklarına sahip olan SteelFox, çalışan bir hizmet oluşturur WinRing0.sys İçeride, CVE-2020-14979 ve CVE-2021-41285’e karşı savunmasız bir sürücü var ve NT/SYSTEM düzeyine ayrıcalık yükseltme elde etmek için bu sürücüden yararlanılabilir.

Bu tür izinler yerel sistemdeki en yüksek izinlerdir, yöneticininkinden daha güçlüdür ve her türlü kaynağa ve sürece sınırsız erişime izin verir.

WinRing0.sys sürücüsü aynı zamanda Monero kripto para madenciliği için XMRig programının bir parçası olduğundan kripto para madenciliği için de kullanılır. Kaspersky araştırmacıları, tehdit aktörünün, madencilik havuzuna sabit kodlanmış kimlik bilgileriyle bağlanan, madenci yürütülebilir dosyasının değiştirilmiş bir sürümünü kullandığını söylüyor.

Kötü amaçlı yazılım daha sonra SSL sabitlemeyi ve TLS v1.3’ü kullanarak komuta ve kontrol (C2) sunucusuyla bağlantı kurar ve bu da iletişimin ele geçirilmesini önler.

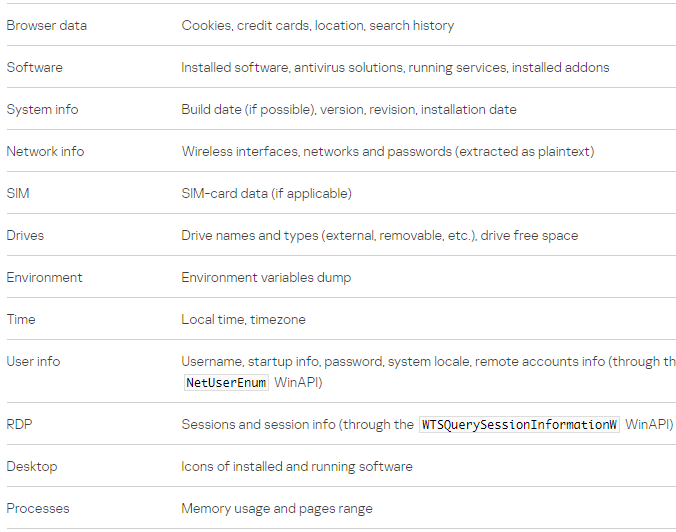

Ayrıca 13 web tarayıcısından verileri, sistem, ağ ve RDP bağlantısı hakkındaki bilgileri çıkaran bilgi hırsızı bileşenini de etkinleştirir.

Kaynak: Kaspersky

Araştırmacılar, SteelFox’un tarayıcılardan kredi kartları, tarama geçmişi ve çerezler gibi verileri topladığını belirtiyor.

Kaspersky, SteelFox’un kullandığı C2 alanının sabit kodlu olmasına rağmen, tehdit aktörünün IP adreslerini değiştirerek ve bunları Google Genel DNS ve HTTPS (DoH) üzerinden DNS aracılığıyla çözerek bunu gizlemeyi başardığını söylüyor.

SteelFox saldırılarının belirli hedefleri yoktur ancak AutoCAD, JetBrains ve Foxit PDF Editor kullanıcılarına odaklandığı görülmektedir. Kaspersky’nin görünürlüğüne göre kötü amaçlı yazılım Brezilya, Çin, Rusya, Meksika, BAE, Mısır, Cezayir, Vietnam, Hindistan ve Sri Lanka’daki sistemleri tehlikeye atıyor.

Araştırmacılar, SteelFox’un oldukça yeni olmasına rağmen “tam özellikli bir suç yazılımı paketi” olduğunu söylüyor. Kötü amaçlı yazılımın analizi, geliştiricisinin C++ programlama konusunda yetenekli olduğunu ve harici kütüphaneleri entegre ederek müthiş kötü amaçlı yazılım oluşturmayı başardığını gösteriyor.