Stealc adlı yeni bir bilgi hırsızı, çalma yeteneklerinin agresif tanıtımı ve Vidar, Raccoon, Mars ve Redline gibi aynı türden kötü amaçlı yazılımlarla benzerlikleri nedeniyle karanlık ağda ilgi görüyor.

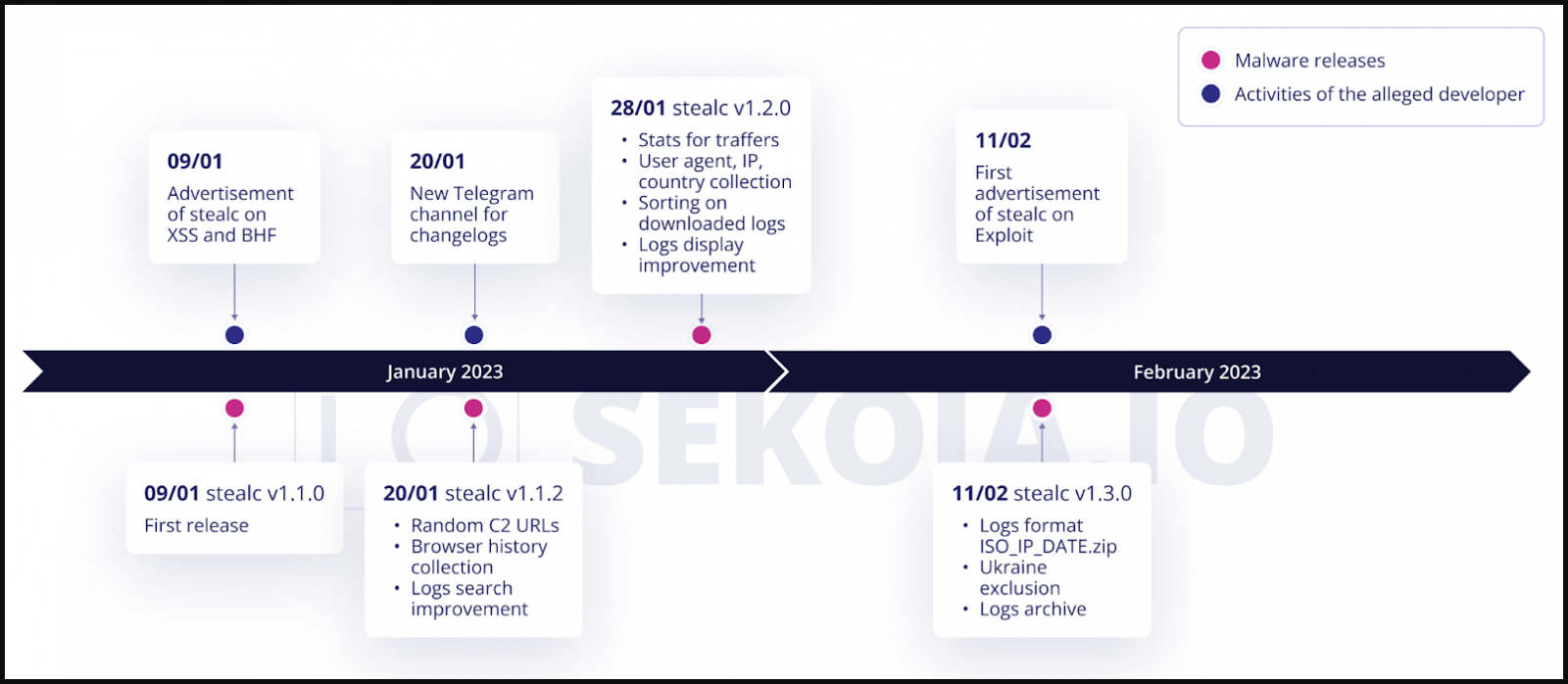

Siber tehdit istihbarat şirketi SEKOIA’daki güvenlik araştırmacıları, yeni türü Ocak ayında tespit etti ve Şubat ayı başlarında ilgi görmeye başladığını fark etti.

Satılık yeni hırsız

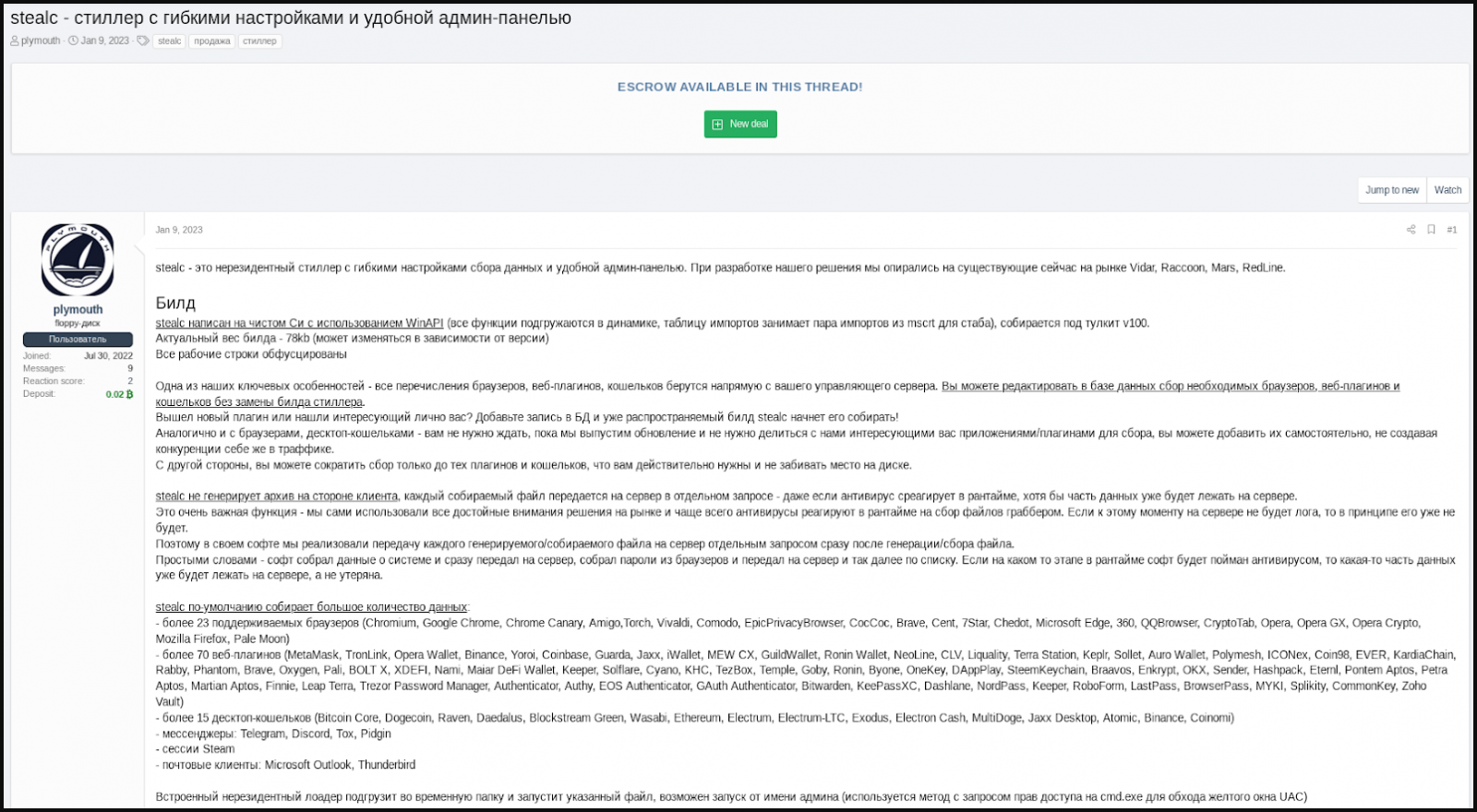

Stealc, kötü amaçlı yazılımı kapsamlı veri çalma yeteneklerine ve kullanımı kolay bir yönetim paneline sahip bir kötü amaçlı yazılım parçası olarak sunan “Plymouth” adlı bir kullanıcı tarafından bilgisayar korsanlığı forumlarında ilan edildi.

Reklamverene göre, web tarayıcı verilerinin, uzantıların ve kripto para cüzdanlarının tipik hedeflemesinin yanı sıra, Stealc ayrıca operatörün çalmak istediği dosya türlerini hedeflemek üzere ayarlanabilen özelleştirilebilir bir dosya yakalayıcıya sahiptir.

İlk gönderiden sonra Plymouth, kötü amaçlı yazılımı diğer bilgisayar korsanlığı forumlarında ve özel Telegram kanallarında tanıtmaya başladı ve potansiyel müşterilere test örnekleri sundu.

Satıcı ayrıca, Stealc’in 11 Şubat 2023’te yayınlanan en yeni sürümü v1.3.0 olan yeni sürüm değişiklik günlüklerini yayınlamaya adanmış bir Telegram kanalı kurdu. Kötü amaçlı yazılım aktif olarak geliştiriliyor ve kanalda her hafta yeni bir sürüm çıkıyor.

Plymouth ayrıca Stealc’in sıfırdan geliştirilmediğini, bunun yerine Vidar, Raccoon, Mars ve Redline hırsızlarına dayandığını söyledi.

Araştırmacıların Stealc ile Vidar, Raccoon ve Mars bilgi hırsızları arasında buldukları bir ortak nokta, hepsinin hassas verileri çalmaya yardımcı olmak için meşru üçüncü taraf DLL’leri (örn. sqlite3.dll, nss3.dll) indirmesidir.

Bugün yayınlanan bir raporda SEKOIA araştırmacıları, analiz ettikleri örneklerden birinin komuta ve kontrol (C2) iletişiminin Vidar ve Raccoon bilgi hırsızlarınınkilerle benzerlikler paylaştığını belirtiyor.

Araştırmacılar, Stealc için 40’tan fazla C2 sunucusu ve vahşi ortamda birkaç düzine örnek keşfettiler, bu da yeni kötü amaçlı yazılımın siber suçlu topluluğunun ilgisini çektiğini gösteriyor.

Bu popülerlik, yönetim paneline erişimi olan müşterilerin, kötü amaçlı yazılımın daha geniş bir kitleye sızma olasılığını artıran yeni hırsız örnekleri oluşturabilmesi gerçeğiyle açıklanabilir.

Zayıf iş modeline rağmen SEKOIA, daha az teknik siber suçlular tarafından benimsenebileceği için Stealc’in önemli bir tehdit oluşturduğuna inanıyor.

Stealc’in işlevleri

Stealc, Ocak ayındaki ilk sürümünden bu yana, C2 URL’lerini rasgele hale getiren bir sistem, daha iyi bir günlük (çalınan dosyalar) arama ve sıralama sistemi ve Ukrayna’daki kurbanlar için bir dışlama dahil olmak üzere yeni özellikler ekledi.

SEKOIA’nın yakalanan örneği analiz ederek doğrulayabildiği özellikler şunlardır:

- Yalnızca 80KB’lik hafif yapı

- Meşru üçüncü taraf DLL’lerin kullanımı

- C ile yazılmış ve Windows API işlevlerini kötüye kullanıyor

- Çoğu dizgi, RC4 ve base64 ile gizlenmiştir.

- Kötü amaçlı yazılım, çalınan verileri otomatik olarak sızdırıyor

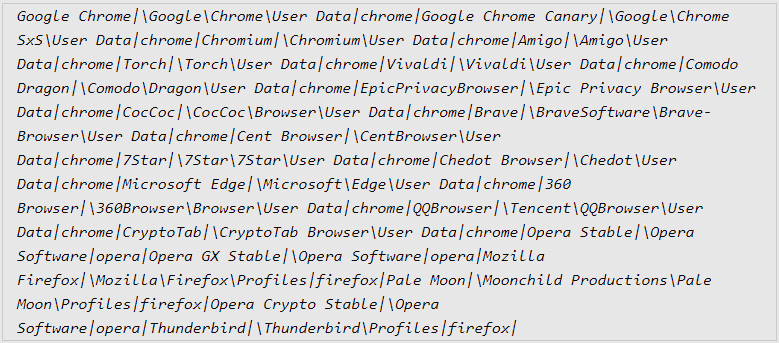

- 22 web tarayıcısını, 75 eklentiyi ve 25 masaüstü cüzdanını hedefler.

SEKOIA’nın güncel raporu, tersine mühendislik Stealc’ten elde edilen tüm verileri içermez, ancak uygulamanın ana adımlarına genel bir bakış sağlar.

Dağıtıldığında, kötü amaçlı yazılım dizelerinin kodunu çözer ve sanal ortamda veya korumalı alanda çalışmadığından emin olmak için analiz karşıtı kontroller gerçekleştirir.

Ardından, WinAPI işlevlerini dinamik olarak yükler ve ilk mesajda kurbanın donanım tanımlayıcısını ve yapı adını göndererek ve yanıt olarak bir yapılandırma alarak C2 sunucusuyla iletişimi başlatır.

Stealc daha sonra hedeflenen tarayıcılardan, uzantılardan ve uygulamalardan veri toplar ve ayrıca etkinse özel dosya toplayıcısını çalıştırır ve sonunda her şeyi C2’ye sızdırır. Bu adım bittiğinde, kötü amaçlı yazılım, bulaşmanın izlerini silmek için kendisini ve indirilen DLL dosyalarını güvenliği ihlal edilmiş ana bilgisayardan kaldırır.

Stealc’in yeteneklerinin ve hedeflenen uygulamaların tam listesi için SEKOIA’nın raporundaki Ek 1 bölümüne bakın.

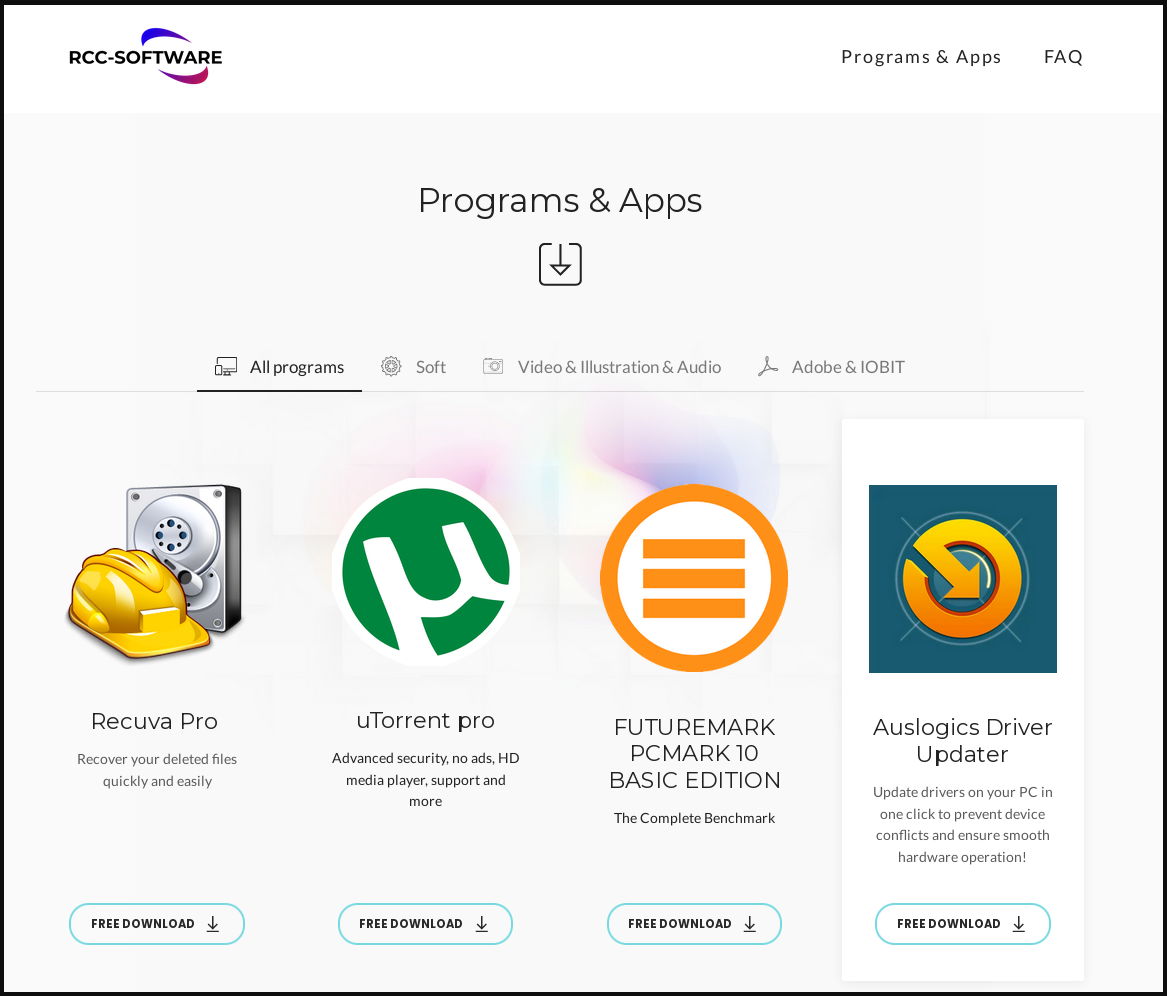

Araştırmacıların gözlemlediği bir dağıtım yöntemi, crackli yazılımın nasıl kurulacağını açıklayan ve bir indirme web sitesine bağlanan YouTube videolarıdır.

Araştırmacılar, yazılım indirmesinin Stealc bilgi hırsızını içerdiğini söylüyor. Yükleyici yürütüldüğünde, kötü amaçlı yazılım rutinine başlar ve sunucusuyla iletişim kurar.

SEKOIA, şirketlerin dijital varlıklarını savunmak için kullanabilecekleri çok sayıda uzlaşma göstergesinin yanı sıra şifre çözme rutini, belirli diziler ve davranışlara dayalı kötü amaçlı yazılımları tespit etmek için YARA ve Suricata kurallarını paylaştı.

Gözlemlenen dağıtım yöntemi göz önüne alındığında, kullanıcıların korsan yazılım yüklemekten kaçınmaları ve ürünleri yalnızca resmi geliştiricinin web sitesinden indirmeleri önerilir.