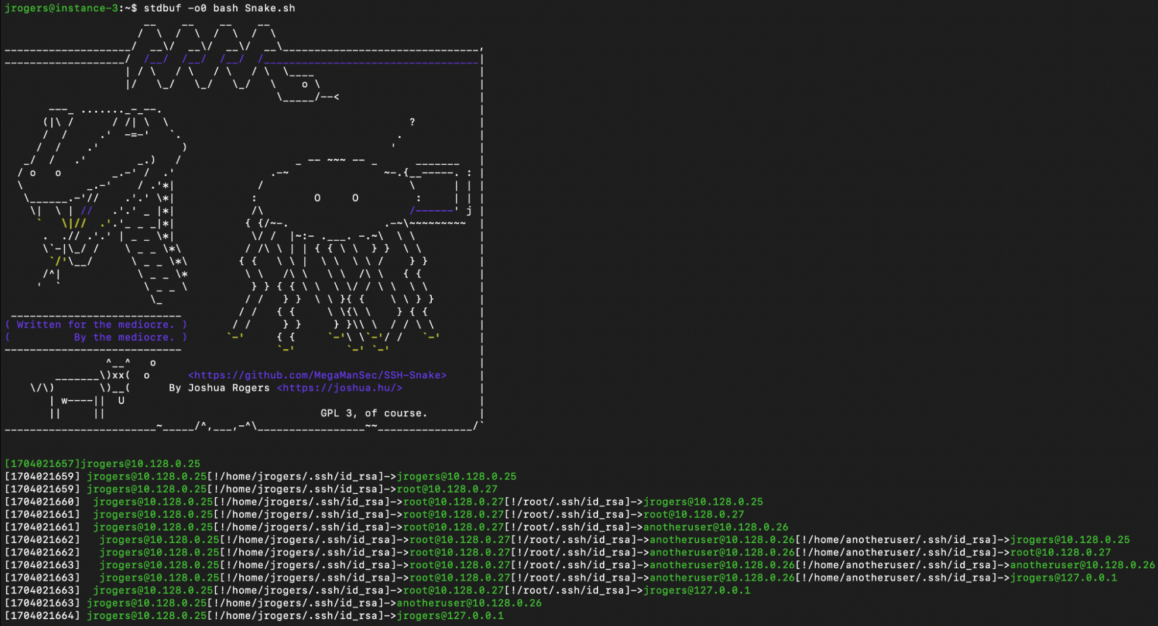

Bir tehdit aktörü, tespit edilmeyen özel anahtarları aramak ve kurbanın altyapısında yatay olarak hareket etmek için SSH-Snake adlı açık kaynaklı bir ağ haritalama aracı kullanıyor.

SSH-Snake, Sysdig Tehdit Araştırma Ekibi (TRT) tarafından keşfedildi ve ekip onu, genellikle komut dosyasıyla yazılan saldırılarla ilişkilendirilen kalıplardan kaçınarak geleneksel SSH solucanlarından ayrılan “kendini değiştiren bir solucan” olarak tanımlıyor.

Solucan, kabuk geçmişi dosyaları da dahil olmak üzere çeşitli konumlarda özel anahtarlar arar ve bunları, ağı haritaladıktan sonra gizlice yeni sistemlere yaymak için kullanır.

SSH-Snake, bir sistemden başlayıp SSH aracılığıyla bağlanan diğer ana bilgisayarlarla ilişkiyi gösterebilen, otomatik SSH tabanlı ağ geçişi için açık kaynaklı bir varlık olarak mevcuttur.

Ancak bir bulut güvenlik şirketi olan Sysdig’deki araştırmacılar, SSH-Snake’in özel anahtar arayışında daha titiz olması nedeniyle tipik yanal hareket konseptini yeni bir seviyeye taşıdığını söylüyor.

4 Ocak 2024’te piyasaya sürülen SSH-Snake, ihlal edilmiş bir sistemde SSH kimlik bilgilerini otomatik olarak aramak ve bunları yayılma için kullanmakla görevli bir bash kabuk betiğidir.

Araştırmacılar, SSH-Snake’in bir özelliğinin, ilk kez çalıştırıldığında kendisini değiştirebilme ve kendini küçültebilme yeteneği olduğunu söylüyor. Bunu, kodundan yorumları, gereksiz işlevleri ve boşlukları kaldırarak yapar.

Çok yönlülük için tasarlanan SSH-Snake, tak ve çalıştır özelliğine sahip olmasına rağmen, özel anahtarları keşfetmeye ve bunların potansiyel kullanımlarını belirlemeye yönelik stratejilerin uyarlanması da dahil olmak üzere belirli operasyonel ihtiyaçlar için özelleştirmeye olanak tanır.

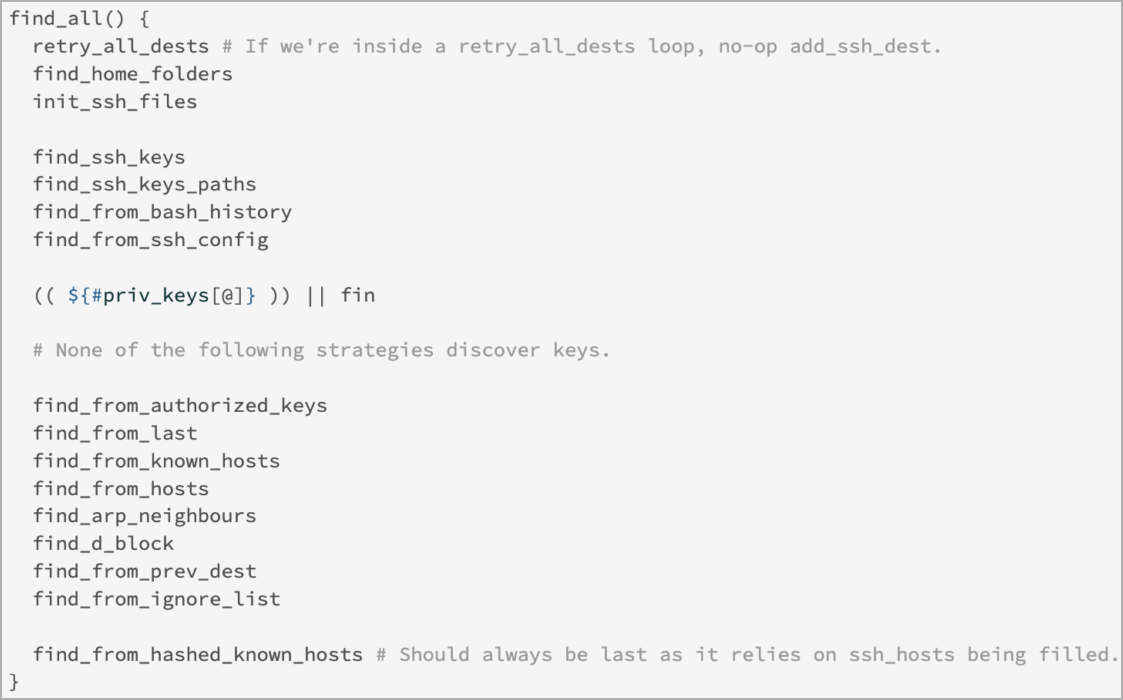

SSH-Snake, güvenliği ihlal edilmiş sistemlerdeki özel anahtarları keşfetmek için aşağıdakiler dahil çeşitli doğrudan ve dolaylı yöntemler kullanır:

- .ssh dizinleri, yapılandırma dosyaları ve diğer konumlar dahil olmak üzere SSH anahtarlarının ve kimlik bilgilerinin genellikle depolandığı ortak dizinler ve dosyalar arasında arama yapma.

- SSH özel anahtarlarını kullanmış veya bunlara referans vermiş olabilecek komutları (ssh, scp ve rsync) bulmak için kabuk geçmişi dosyalarını (örn. .bash_history, .zsh_history) incelemek.

- Özel anahtarlara, bunların konumlarına ve ilişkili kimlik bilgilerine doğrudan referansları ortaya çıkarabilen SSH, SCP ve Rsync işlemleriyle ilgili komutların bash geçmişini ayrıştırmak için ‘find_from_bash_history’ özelliğini kullanma.

- Potansiyel hedefleri belirlemek ve dolaylı olarak özel anahtarların ve bunların nerede kullanılabileceğinin keşfedilmesine yol açabilecek bilgileri toplamak için sistem günlüklerini ve ağ önbelleğini (ARP tabloları) incelemek.

Sysdig analistleri, kimlik bilgileri ve kurban IP adresleri de dahil olmak üzere, solucan tarafından toplanan verileri depolamak için operatörleri tarafından kullanılan bir komuta ve kontrol (C2) sunucusu keşfettikten sonra SSH-Snake’in operasyonel durumunu doğruladı.

Bu veriler, ilk erişim için bilinen Confluence güvenlik açıklarından (ve muhtemelen diğer kusurlardan) aktif olarak yararlanıldığına ve solucanın bu uç noktalara yayılmasına yol açtığına dair işaretler gösteriyor.

(Sistematik)

Araştırmacılara göre araç yaklaşık 100 kurban üzerinde saldırı amacıyla kullanıldı.

Sysdig, SSH-Snake’i kötü amaçlı yazılım açısından “evrimsel bir adım” olarak görüyor çünkü kurumsal ortamlarda yaygın olarak kullanılan güvenli bir bağlantı yöntemini hedefliyor.