Yeraltı kötü amaçlı yazılım pazarında, tarayıcı kimlik bilgilerini ve hassas verileri toplamak için gelişmiş tekniklerle Windows sistemlerini hedef alan Sryxen adlı yeni bir bilgi hırsızı ortaya çıktı.

Hizmet Olarak Kötü Amaçlı Yazılım olarak satılan bu C++ tabanlı tehdit, modern hırsızların tarayıcı güvenliği iyileştirmelerinin, özellikle de Google Chrome’un yakın zamanda uygulamaya koyduğu Uygulamaya Bağlı Şifreleme korumasının üstesinden gelmek için nasıl uyum sağladıklarını gösteriyor.

Sryxen, virüslü makinelerde kalıcılık oluşturmadan hızlı uygulama için tasarlanmış, parçala ve yakala kimlik bilgisi toplayıcı olarak çalışır.

Kötü amaçlı yazılım, Google’ın çerezleri ve hassas tarayıcı verilerini korumak için Uygulamaya Bağlı Şifreleme özelliğini sunduğu Chrome 127 ve sonraki sürümlerini hedef alıyor.

Sryxen, bu şifrelemeyi doğrudan kırmaya çalışmak yerine, Chrome’u başsız modda başlatarak ve tarayıcının kendi DevTools Protokolünü kullanarak şifresi çözülmüş çerez verilerini talep ederek, güvenlik önlemini etkili bir şekilde tamamen atlayarak yenilikçi bir yaklaşım benimsiyor.

.webp)

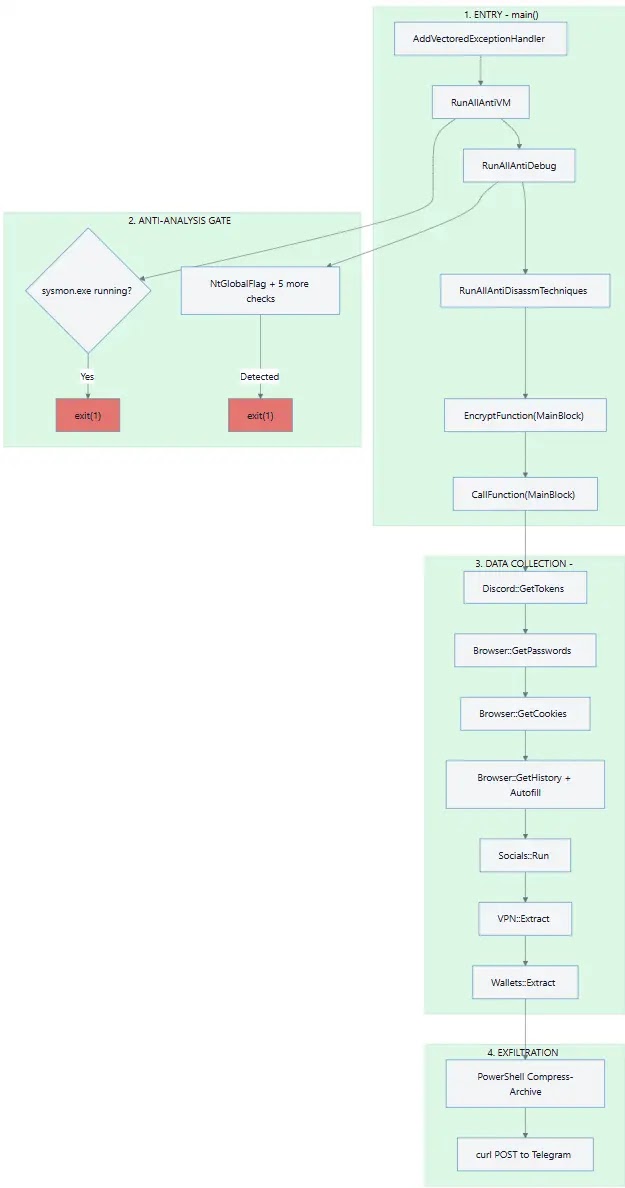

DeceptIQ güvenlik araştırmacıları, Sryxen’in tespit ve analizden kaçınmak için birden fazla koruma katmanı kullandığını tespit etti.

Kötü amaçlı yazılım, Vektörlü İstisna İşleme tabanlı kod şifrelemesini kullanarak ana yükünü hareketsiz durumda şifrelenmiş halde tutar ve istisna işleme mekanizmaları aracılığıyla yalnızca yürütme sırasında şifresini çözer.

Bu teknik, kötü amaçlı kod çalıştırılmadan incelendiğinde çöp verileri olarak göründüğünden statik analizi zorlaştırır.

Ayrıca hırsız, NtGlobalFlag denetimi ve PEB analizi de dahil olmak üzere altı ayrı hata ayıklama önleme kontrolü uygulayarak hata ayıklama araçlarının tespit edilmesi durumunda yürütmeyi sonlandırıyor.

Chrome Şifreleme Bypass Mekanizması

Sryxen’deki en önemli yenilik, Uygulamaya Bağlı Şifreleme ile korunan Chrome çerezlerini çalma yaklaşımıdır.

Kötü amaçlı yazılım, Chrome’un 127 veya sonraki sürümünü tespit ettiğinde geleneksel veritabanı çıkarma yöntemlerini terk eder. Bunun yerine, çalışan tüm Chrome işlemlerini sonlandırır ve –headless, –remote-debugging-port ve –user-data-dir parametreleri dahil olmak üzere belirli komut satırı bağımsız değişkenleriyle tarayıcıyı yeniden başlatır.

.webp)

Bu bayraklar, görünür herhangi bir pencere görüntülemeden uzaktan hata ayıklama yeteneklerini etkinleştirir.

Chrome bu yapılandırmada başlatıldığında Sryxen, WebSocket aracılığıyla hata ayıklama bağlantı noktasına bağlanır ve Network.getAllCookies yöntemi aracılığıyla tüm çerezleri isteyen bir DevTools Protokolü komutu gönderir.

.webp)

Chrome bu isteği dahili olarak işleyerek kendi Uygulamaya Bağlı Şifreleme anahtarını kullanarak çerezlerin şifresini çözer ve düz metin verilerini hırsıza geri gönderir. Şifresi çözülen çerezler asla diske temas etmez, bu da dosya tabanlı izlemeyi etkisiz hale getirir.

Verileri aldıktan sonra Sryxen, Chrome sürecini sonlandırıyor ve diğer tarayıcı bilgilerini, şifreleri ve kripto para cüzdanı verilerini toplamaya devam ediyor, ardından her şeyi bir arşive sıkıştırıyor ve PowerShell aracılığıyla yürütülen curl komutlarını kullanarak saldırganlar tarafından kontrol edilen bir Telegram botuna yüklüyor.

Daha Fazla Anında Güncelleme Almak için Bizi Google Haberler, LinkedIn ve X’te Takip Edin, CSN’yi Google’da Tercih Edilen Kaynak olarak ayarlayın.