Araştırmacılar, birçok modern Intel işlemcide çalışan Linux sistemlerini etkileyen yeni bir spekülatif yürütme yan kanal kusuru için “ilk yerel Spectre v2 istismarını” gösterdi.

Spectre V2, VU Amsterdam’ın VUSec grubundaki bir araştırmacı ekibi tarafından keşfedilen orijinal Spectre saldırısının yeni bir çeşididir.

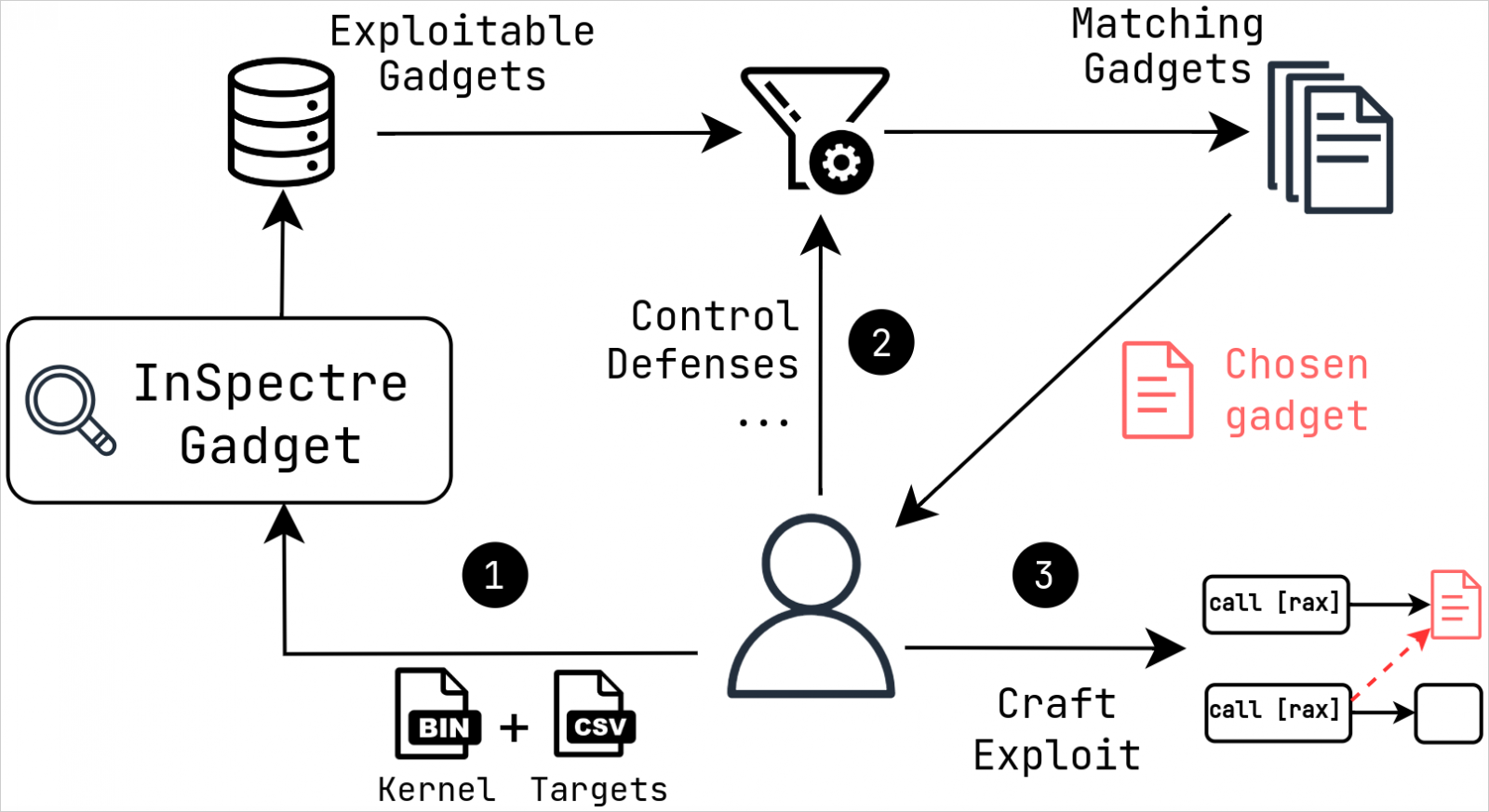

Araştırmacılar ayrıca, hafifletmeye yardımcı olmak amacıyla Linux çekirdeği içindeki sömürülebilir kod bölümlerini belirlemek için sembolik yürütmeyi kullanan bir araç da yayınladı.

Yeni bulgu, performans optimizasyonunu güvenlikle dengelemedeki zorlukların altını çiziyor; bu da, orijinal Spectre’ın keşfinden altı yıl sonra bile temel CPU kusurlarının ele alınmasını karmaşık hale getiriyor.

Spectre Linux’u korkutuyor

Spekülatif yürütme, modern işlemcilerin bir sonraki adımda hangi talimatların yürütüleceğini tahmin ettiği ve ihtiyaç duyulduğunu bilmeden bunları uygulamaya başladığı bir performans optimizasyon tekniğidir. Modern işlemciler son derece güçlü olduğundan, bir programın izleyebileceği birden fazla yolu tahmin edebilir ve bunları aynı anda çalıştırabilir.

Tahminlerden birinin doğru olması durumunda uygulama performansında artış olur. Tahminler yanlışsa CPU önceki işi bir kenara atar ve performansı değiştirmeden her zamanki gibi devam eder.

Ancak bu özellik performansı artırırken aynı zamanda CPU önbelleklerinde saldırganların potansiyel olarak erişebileceği ayrıcalıklı verilerin izlerini bırakarak güvenlik risklerini de beraberinde getirir.

Bu veriler hesap şifrelerini, şifreleme anahtarlarını, hassas kişisel veya kurumsal bilgileri, yazılım kodunu ve daha fazlasını içerebilir.

İki saldırı yöntemi vardır: Yetkisiz kod yollarını yürütmek için CPU’nun dal tahminini manipüle etmeyi içeren Şube Hedef Enjeksiyonu (BTI) ve seçilen aygıtların (kod yolları) spekülatif yürütülmesine neden olacak şekilde dal geçmişini manipüle eden Dal Geçmişi Enjeksiyonu (BHI). veri sızıntısı.

Intel zaten CVE-2022-0001 ve CVE-2022-0002’yi sırasıyla BTI ve BHI’ya atadı; CVE-2024-2201 ise Linux çekirdeğine karşı çalışan yeni bir Spectre v2 istismarını içeriyor.

CERT Koordinasyon Merkezi’nin (CERT/CC) dün açıkladığı gibi, CVE-2024-2201 olarak takip edilen yeni kusur, kimliği doğrulanmamış saldırganların ayrıcalık düzeylerini izole etmek için tasarlanmış mevcut güvenlik mekanizmalarını atlayarak spekülatif yürütmeden yararlanarak rastgele bellek verilerini okumasına olanak tanıyor.

CERT/CC duyurusunda “Kimliği doğrulanmamış bir saldırgan spekülatif olarak seçilen bir aygıta atlayarak CPU’daki ayrıcalıklı belleği sızdırmak için bu güvenlik açığından yararlanabilir” ifadesine yer veriliyor.

“Mevcut araştırmalar, ayrıcalıklı eBPF’yi devre dışı bırakma ve (İyi)IBT’yi etkinleştirmeye yönelik mevcut azaltma tekniklerinin, çekirdeğe/hipervizöre karşı BHI istismarını durdurmada yetersiz olduğunu gösteriyor.”

Yeni Spectre V2 kusurunu gösteren bir istismar aşağıdaki videoda görülebilir.

Mevcut hafifletme önlemleri, saldırı yüzeyini ortadan kaldırmak için yararlanılabilir aygıtların izole edilmesi etrafında tasarlanmıştır. Ancak VUSec araştırmacıları, özel ‘InSpectre Gadget’ analiz araçları aracılığıyla, Linux çekirdeğinde sömürülebilir gadget’ların kaldığını gösterdi.

- Bilmemize izin ver – Bu hafta BHI azaltımlarını eklemeyi planlıyoruz.

- Linux Vakfı – Sorun, Linux çekirdek geliştirme ekibi tarafından takip edilen standart donanım güvenlik açığı prosedürüyle ele alınacaktır.

- Kırmızı şapka – Ayrıcalıksız eBPF, RHEL’de varsayılan olarak devre dışıdır, dolayısıyla sorun standart yapılandırmalarda kullanılamaz.

- SUSE Linux – Onaylanmış etki.

- Triton Veri Merkezi – SmartOS 20240418’e güncellenmesi önerilir.

- Xen – CERT/CC bağımsız olarak doğrulanmış etki.

Intel ayrıca Spectre v2 için azaltma önerilerini de güncelledi ve şimdi ayrıcalıksız Genişletilmiş Berkeley Paket Filtresi (eBPF) işlevinin devre dışı bırakılmasını, Gelişmiş Dolaylı Dal Kısıtlı Spekülasyonun (eIBRS) etkinleştirilmesini ve Denetleyici Modu Yürütme Korumasının (SMEP) etkinleştirilmesini öneriyor.

Ayrıca Intel, serileştirme noktaları olarak hizmet vermek üzere koddaki belirli konumlara LFENCE (Yük Sınırı) talimatlarının eklenmesini ve farklı güvenlik alanları arasındaki geçişler için Dal Geçmişi Arabelleğini (BHB) temizleyen yazılım dizilerinin uygulanmasını önerir.

Donanım satıcısı, gelecekteki işlemcilerin BHI ve potansiyel olarak diğer spekülatif yürütme güvenlik açıklarına yönelik azaltımlar içereceğini belirtti.

Etkilenen Intel işlemcilerin ve çeşitli spekülatif yürütme yan kanal kusurlarının tam listesi için satıcı tarafından güncellenen bu sayfaya bakın.