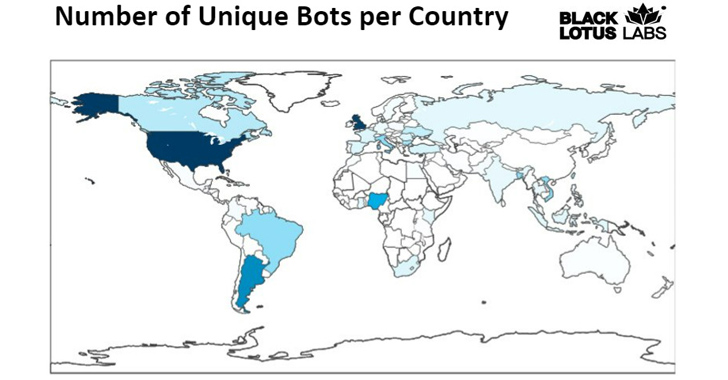

İki yıldan uzun bir süredir küçük ofis/ev ofisi (SOHO) yönlendiricilerini gizlice hedefleyen, 70.000’den fazla cihaza sızan ve 20 ülkeyi kapsayan 40.000 düğümlü bir botnet oluşturan yeni bir kötü amaçlı yazılım türü bulundu.

Lumen Black Lotus Labs, kötü amaçlı yazılımın adını verdi AVrecongeçen yıl ZuoRAT ve HiatusRAT’tan sonra SOHO yönlendiricilerine odaklanan bu türden üçüncü tür oldu.

Şirket, “Bu, AVrecon’u şimdiye kadar görülen en büyük SOHO yönlendirici hedefleme botnetlerinden biri yapıyor” dedi. “Kampanyanın amacı, parola püskürtmeden dijital reklam dolandırıcılığına kadar bir dizi suç faaliyetini sessizce etkinleştirmek için gizli bir ağ oluşturmak gibi görünüyor.”

Enfeksiyonların çoğu Birleşik Krallık ve ABD’de bulunuyor, ardından diğerleri arasında Arjantin, Nijerya, Brezilya, İtalya, Bangladeş, Vietnam, Hindistan, Rusya ve Güney Afrika geliyor.

AVrecon ilk vurgulanan Mayıs 2021’de Kaspersky kıdemli güvenlik araştırmacısı Ye (Seth) Jin tarafından kötü amaçlı yazılımın şimdiye kadar tespit edilmekten kaçtığını belirten.

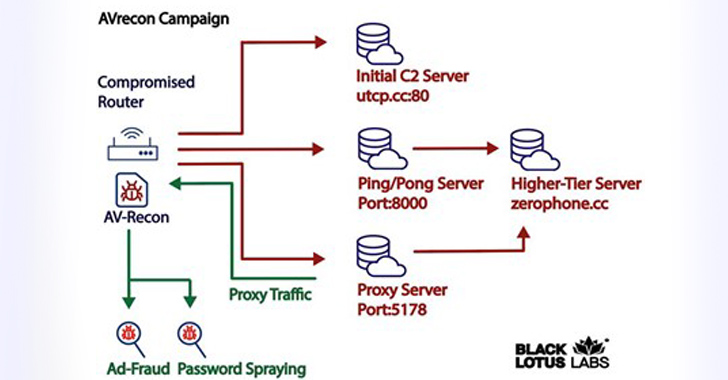

Lumen tarafından detaylandırılan saldırı zincirinde, başarılı bir bulaşmanın ardından kurbanın SOHO yönlendiricisi numaralandırılır ve bu bilgiler gömülü bir komut ve kontrol (C2) sunucusuna geri sızar.

Ayrıca, 48102 numaralı bağlantı noktasında mevcut işlemleri arayarak ve bu bağlantı noktasında bir dinleyici açarak ana bilgisayarda başka kötü amaçlı yazılım örneklerinin çalışıp çalışmadığını da kontrol eder. Bu bağlantı noktasına bağlı bir işlem sonlandırılır.

Bir sonraki aşama, güvenliği ihlal edilmiş sistemin, ikincil C2 sunucusu olarak adlandırılan ayrı bir sunucuyla daha sonraki komutları beklemek için iletişim kurmasını içerir. Lumen, en az Ekim 2021’den beri aktif olan bu tür 15 benzersiz sunucu belirlediğini söyledi.

Emotet ve QakBot gibi kötü şöhretli botnet’ler arasında katmanlı C2 altyapısının yaygın olduğunu belirtmekte fayda var.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

AVrecon, C programlama dilinde yazılmıştır ve kötü amaçlı yazılımın farklı mimariler için taşınmasını kolaylaştırır. Dahası, bu tür saldırıların işe yaramasının önemli bir nedeni, genellikle güvenlik çözümleri için destekten yoksun uçta yaşayan altyapıdan yararlanmalarıdır.

Şimdiye kadar toplanan kanıtlar, botnet’in çeşitli Facebook ve Google reklamlarına tıklamak ve Microsoft Outlook ile etkileşim kurmak için kullanıldığını gösteriyor. Bu muhtemelen reklam dolandırıcılığı ve veri hırsızlığı yapmak için iki yönlü bir çabayı gösteriyor.

“Saldırı tarzı, kötü amaçlı etkinliklerin aklanmasına yardımcı olmak ve Tor gizli hizmetlerinden veya ticari olarak mevcut VPN hizmetlerinden aynı düzeyde dikkat çekmekten kaçınmak için bir konut proxy hizmeti oluşturmak amacıyla, son kullanıcıları etkilemeden, ağırlıklı olarak bant genişliğini çalmaya odaklanıyor gibi görünüyor. ,” dedi araştırmacılar.