Hizmet Konum Protokolü’ndeki (SLP) yeni bir yansıtıcı Hizmet Reddi (DoS) yükseltme güvenlik açığı, tehdit aktörlerinin 2.200X güçlendirme ile büyük hizmet reddi saldırıları başlatmasına olanak tanır.

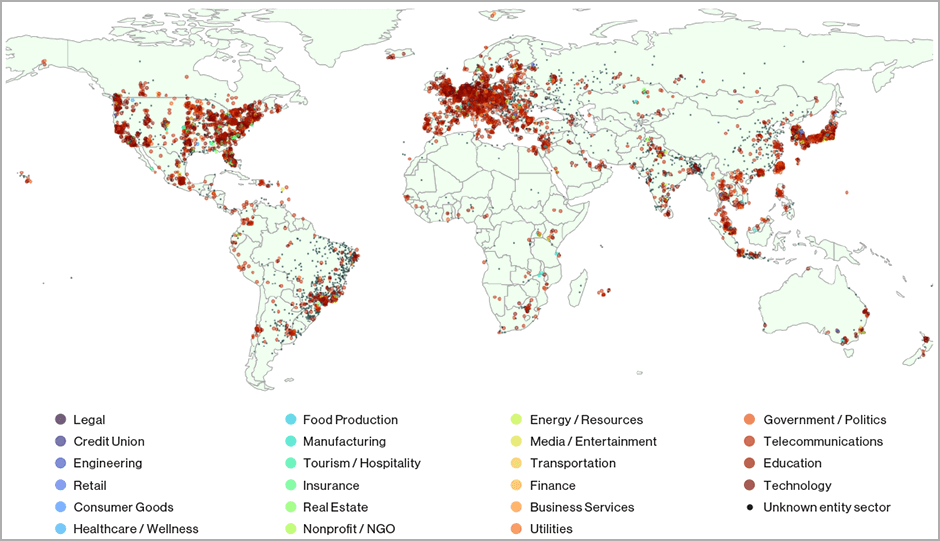

CVE-2023-29552 olarak izlenen bu kusur, 2.000’den fazla kuruluşun DDoS yükseltme saldırılarında kullanılmak üzere yaklaşık 54.000 istismar edilebilir SLP örneğini açığa çıkaran cihazlar kullandığını söyleyen BitSight ve Curesec’teki araştırmacılar tarafından keşfedildi.

Güvenlik açığı bulunan hizmetler arasında dünya çapında şüphelenmeyen kuruluşlar tarafından devreye alınan VMWare ESXi Hipervizörleri, Konica Minolta yazıcıları, IBM Entegre Yönetim Modülleri ve Planex Yönlendiriciler yer alır.

En savunmasız örnekler, teknoloji, telekomünikasyon, sağlık, sigorta, finans, konaklama ve konaklama sektörlerindeki birkaç Fortune 1000 şirketine ait olan Amerika Birleşik Devletleri, İngiltere, Japonya, Almanya, Kanada, Fransa, İtalya, Brezilya, Hollanda ve İspanya’da bulunuyor. toplu taşıma.

SLP güvenlik açığı

Hizmet Konum Protokolü (SLP), 1997 yılında yerel alan ağlarında (LAN) kullanılmak üzere oluşturulmuş eski bir internet protokolüdür ve 427 numaralı bağlantı noktasında UDP ve TCP aracılığıyla bir hizmet kullanılabilirliği sistemi kullanan cihazlar arasında kolay bağlantı ve iletişim sağlar.

Kullanım amacı hiçbir zaman halka açık internette ifşa edilmemekle birlikte, kuruluşlar yıllar boyunca on binlerce cihazda SLP’yi ifşa etti.

Protokolün açıklamasında “Hizmet Konumu, yerel alan ağlarındaki uygulamalar için dinamik bir yapılandırma mekanizması sağlar. Bu, tüm İnternet için küresel bir çözümleme sistemi değildir; bunun yerine, kurumsal ağlara paylaşılan hizmetlerle hizmet vermesi amaçlanır” diyor.

BitSight’a göre tüm bu bulut sunucuları, saldırganların hedeflere yansıtıcı DoS yükseltme saldırıları başlatmak için yararlanabileceği CVE-2023-29552’ye (CVSS puanı: 8,6) karşı savunmasızdır.

Daha spesifik olarak, kusur, kimliği doğrulanmamış saldırganların, SLP sunucusunda rasgele hizmetleri kaydetmesine, yanıtın içeriğini ve boyutunu değiştirerek maksimum 2.200x büyütme faktörü elde etmesine olanak tanır.

Açığa çıkan bu çok sayıda sunucu, tehdit aktörlerinin şirketlere, devlet kurumlarına ve kritik hizmetlere erişilemez hale getirmek veya artık beklendiği gibi çalışmaz hale getirmek için büyük DDoS saldırıları gerçekleştirmesine izin verebilir.

Bu kusurun kritik doğası nedeniyle, ABD İç Güvenlik Bakanlığı’nın Siber Güvenlik ve Altyapı Dairesi (CISA), potansiyel olarak etkilenen sağlayıcıları güvenlik açığından haberdar etmek için kapsamlı bir erişim gerçekleştirdi.

DoS amplifikasyonu

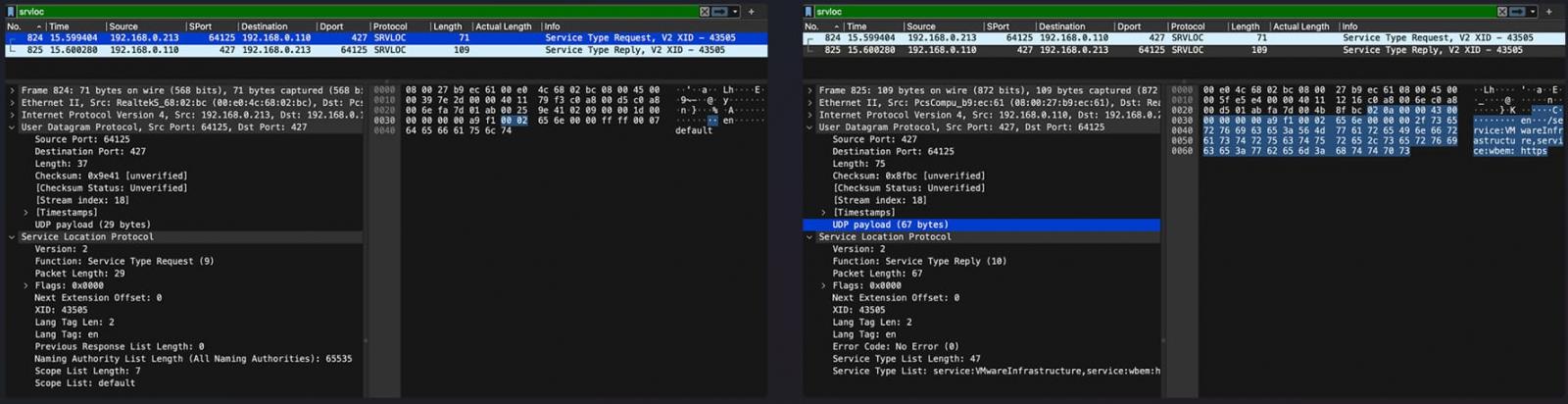

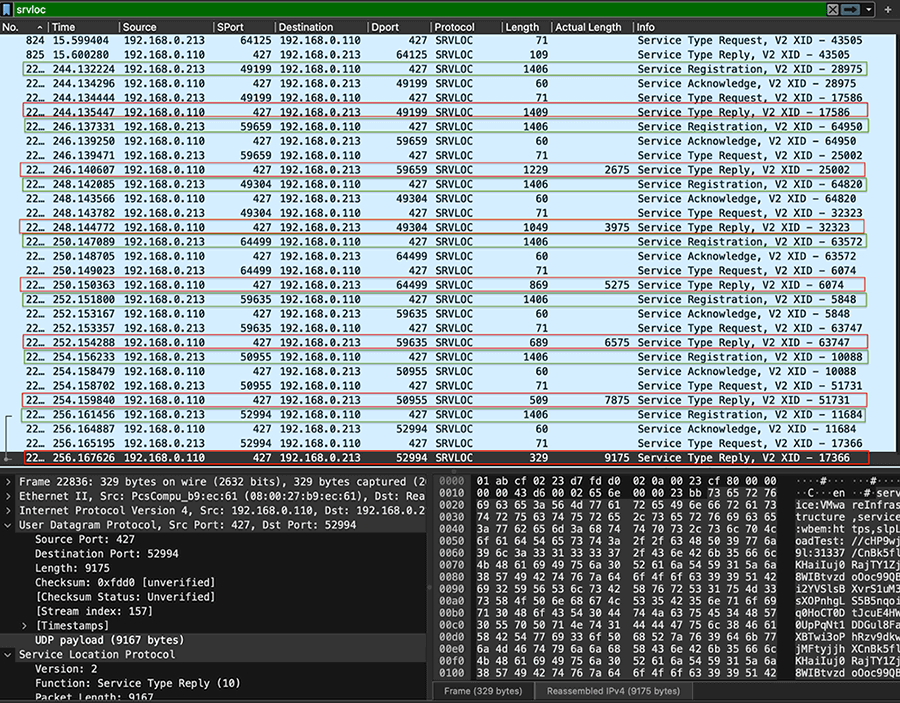

DoS yükseltme saldırıları, saldırı hedefinin kaynak IP adresiyle savunmasız bir cihaza bir talep gönderilmesini, kötüye kullanılan hizmet içinde veri boyutunun maksimum noktaya kadar büyütülmesine izin verilmesini ve ardından yanıtın kurbana bırakılmasını içerir.

Genellikle, bir SLP sunucusundan gelen tipik bir yanıt paketinin boyutu 48 ila 350 bayt arasındadır, bu nedenle manipülasyon olmaksızın yükseltme faktörü 12x’e kadar ulaşabilir.

Ancak, CVE-2023-29552’den yararlanarak, yanıt arabelleği dolana kadar yeni hizmetler kaydederek sunucunun UDP yanıt boyutunu artırmak mümkündür.

Saldırganlar bunu yaparak, 29 baytlık küçük bir isteği hedefe yönelik 65.000 baytlık devasa bir yanıta dönüştürerek maksimum 2.200x yükseltme faktörü elde edebilir.

BitSight raporu, “Bu son derece yüksek güçlendirme faktörü, yetersiz kaynağa sahip bir tehdit aktörünün, hedeflenen bir ağ ve/veya sunucu üzerinde yansıtıcı bir DoS güçlendirme saldırısı yoluyla önemli bir etkiye sahip olmasına izin veriyor” uyarısında bulunuyor.

Gerçek bir saldırı senaryosunda, bir tehdit aktörü, böyle bir saldırı başlatmak için birden çok SLP örneğinden yararlanır, yanıtlarını koordine eder ve yoğun trafikle hedeflerini ezer.

Kuruluşunuzun varlıklarını olası kötüye kullanıma karşı korumak için, İnternet’e veya güvenilmeyen ağlara maruz kalan sistemlerde SLP devre dışı bırakılmalıdır.

Bu mümkün değilse, SLP hizmetlerinden yararlanan kötü amaçlı istek için ana giriş olan UDP ve TCP bağlantı noktası 427’deki trafiği filtreleyen bir güvenlik duvarı yapılandırmanız önerilir.

VMWare ayrıca konuyla ilgili bir bülten yayınlayarak sorunun yalnızca artık desteklenmeyen eski ESXi sürümlerini etkilediğini açıklayarak yöneticilere bunları güvenilmeyen ağlara maruz bırakmaktan kaçınmalarını tavsiye etti.