Sapphire Sleet, APT38 ve Alluring Pisces gibi takma adlarla da bilinen Kuzey Kore bağlantılı tehdit grubu BlueNoroff, öncelikli odağını finansal kazanç elde etmeye devam ederken saldırı taktiklerini geliştirmeye devam ediyor.

Grup stratejisini, Web3 ve risk sermayesi sektörlerindeki C düzeyindeki yöneticiler, müdürler ve blockchain geliştiricileri de dahil olmak üzere yüksek değerli kurbanları hedef alan gelişmiş yeni sızma yöntemleri kullanacak şekilde değiştirdi.

Güvenlik araştırmacıları, GhostCall ve GhostHire adlı iki farklı kampanya belirlediler. Bu kampanyalar, aktörün giderek daha fazla bilgi sahibi olmasını ve gelişmiş kötü amaçlı yazılım dağıtım mekanizmalarıyla birlikte sosyal mühendislik tekniklerini kullanmasını sergiliyor.paste.txt

GhostCall kampanyası, BlueNoroff’un en aldatıcı operasyonlarından birini temsil ediyor ve teknoloji şirketlerindeki ve risk sermayesi şirketlerindeki yöneticiler tarafından kullanılan macOS sistemlerini tehlikeye atmak için özenle hazırlanmış kimlik avı taktiklerinden yararlanıyor.

Saldırı, tehdit aktörlerinin risk sermayedarlarını taklit ettiği veya hedeflerle temas kurmak için meşru girişimcilerin ele geçirilmiş hesaplarını kullandığı Telegram’da başlıyor.

Kazançlı yatırım veya ortaklık fırsatları sunuyorlar, ardından meşru Zoom arayüzlerini taklit eden alan adlarına işaret eden bağlantılarla sahte toplantılar planlamak için Calendly’yi kullanıyorlar.paste.txt

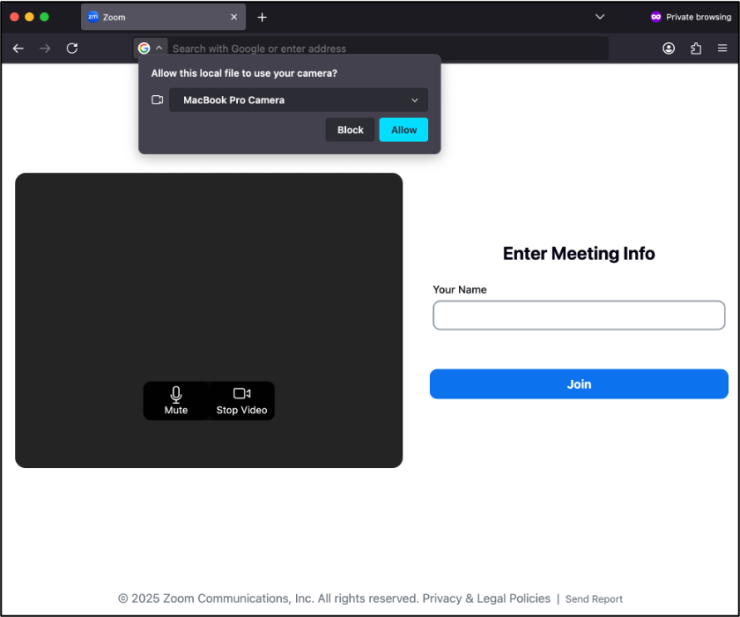

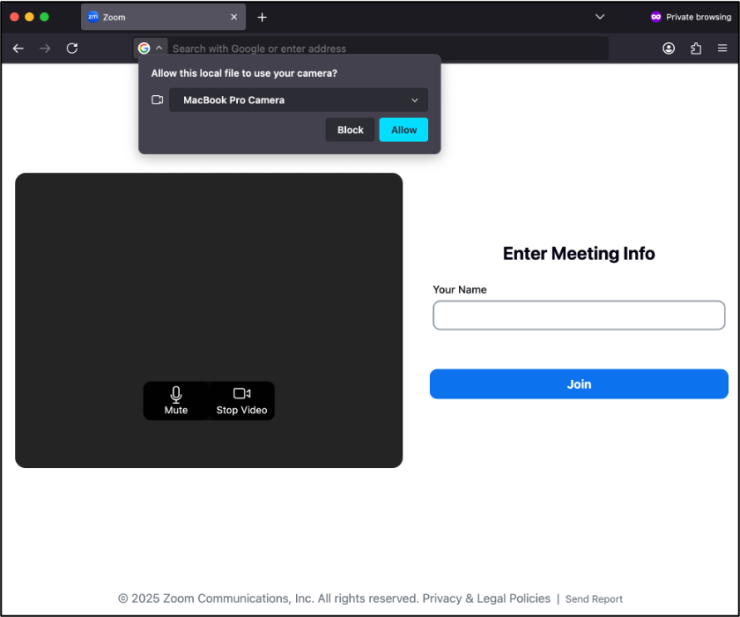

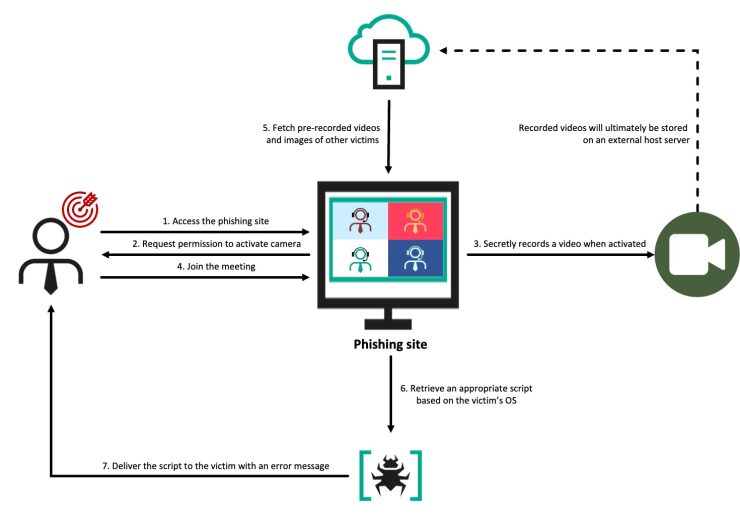

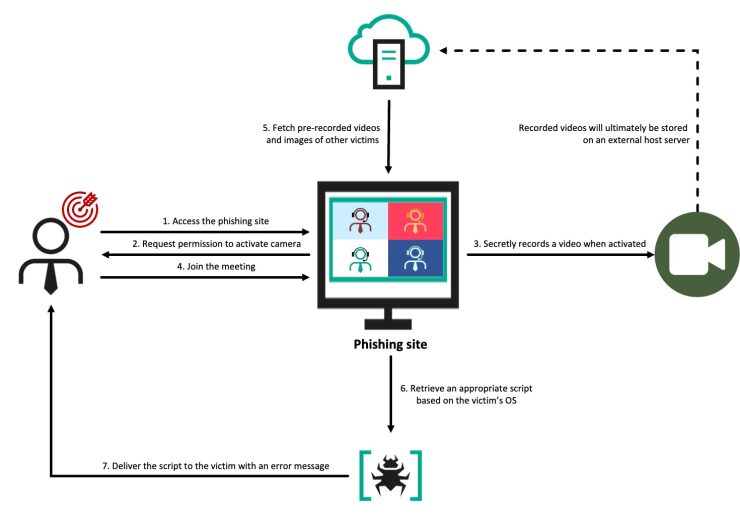

Kurbanlar bu kötü amaçlı alanları ziyaret ettiklerinde, Zoom’un görünümünü yansıtan, titizlikle tasarlanmış bir arayüzle karşılaşıyorlar.

Sayfa, kullanıcılardan kameralarını etkinleştirmelerini ve adlarını girmelerini istiyor ancak mağdurlara gerçek bir görüntülü görüşmeye katılmak yerine, üç katılımcının yer aldığı canlı bir toplantı gibi görünen bir şey sunuluyor.

Kritik aldatmaca, birçok kurbanın başlangıçta inandığı gibi deepfake veya yapay zeka tarafından oluşturulan içerik yerine, görüntülenen videolarda yatmaktadır; bunlar, önceki kurbanlardan gizlice alınan gerçek kayıtlardır.

Aktör ayrıca kimlik avı URL’lerini gizlemek ve bunları meşru URL’ler olarak gizlemek için zaman zaman Telegram’ın köprü özelliğini kullanıyor.

Saldırgan tarafından kontrol edilen altyapı, bu web kamerası kayıtlarını saklar ve bunları yeni hedeflere yeniden oynatarak gerçek bir toplantının ikna edici bir yanılsamasını yaratır.paste.txt

Görüntülü Aramalardan Kötü Amaçlı Yazılım Bulaşmasına

Sahte arama sona erdikten sonra kurbanlar, kötü amaçlı yazılım yüklemeyi gerçekleştirmek için tasarlanmış bir dizi sosyal mühendislik adımına yönlendiriliyor.

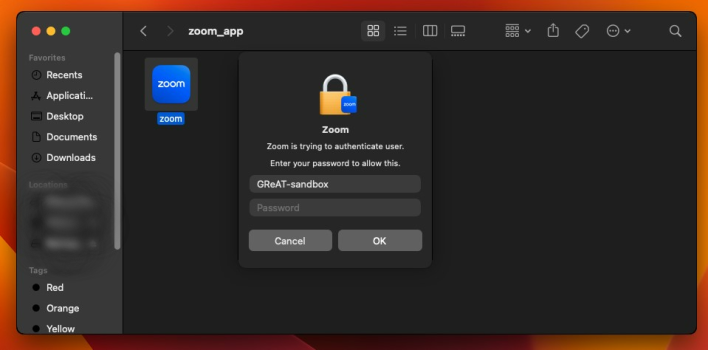

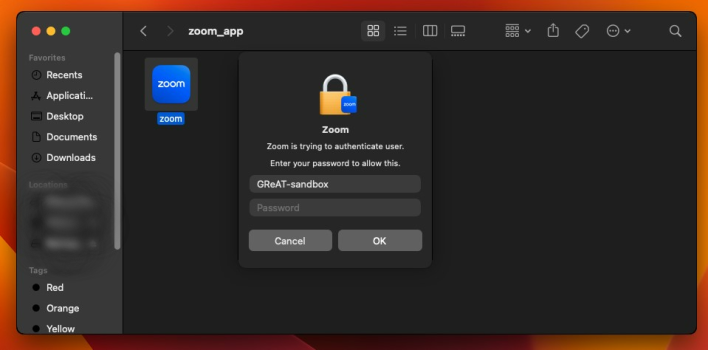

ZoomClutch, sahte bir Zoom iletişim kutusu görüntüleyerek macOS şifrelerini çalıyor ve ardından yakalanan kimlik bilgilerini C2 sunucusuna gönderiyor.

Tehdit aktörleri suçu teknik sorunlardan ses sorunlarına kaydırarak hedefleri Zoom istemci güncellemeleri gibi görünen kötü amaçlı AppleScript kodunu indirip çalıştırmaya ikna ediyor.

Bu, kurbanın işletim sistemine göre uyarlanmış çok bileşenli kötü amaçlı yazılım zincirleri içeren ZIP dosyalarını indiren komut dosyalarıyla, ilk tehlikeden tam sisteme bulaşmaya geçişi işaret ediyor.paste.txt

GhostCall kampanyasını tamamlayan, sahte işe alım süreçleri yoluyla Web3 geliştiricilerini hedef alan GhostHire’dır.

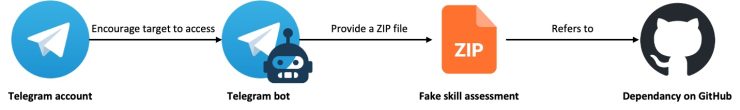

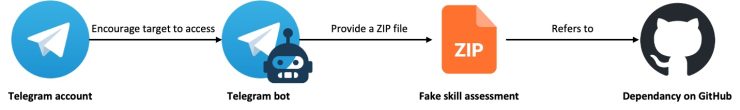

BlueNoroff aktörleri, potansiyel kurbanları Telegram botlarına eklemeden önce ilk tarama görüşmelerini gerçekleştirerek meşru işe alım görevlileri gibi davranıyor.

Bu botlar daha sonra teknik değerlendirmeler olarak çerçevelenmiş, kötü amaçlı kod içeren ZIP dosyalarını veya GitHub veri havuzu bağlantılarını dağıtır.

Kurbanlar, kötü amaçlı yüklerin hızlı bir şekilde yürütülmesini teşvik eden yapay zaman baskısıyla (görevleri tamamlamak için 30 dakikalık sürelerle) karşı karşıya kalıyor. Kötü amaçlı yazılım, kurbanın işletim sistemini tanımlayan kullanıcı aracısına göre uygun enfeksiyon zincirlerini otomatik olarak seçer.paste.txt

Gelişmiş Yetenekler ve İstihbarat Toplama

Araştırmacılar, her iki kampanyada da kullanılan, gelişmiş çalma paketleri ve keylogger’ların da eşlik ettiği yedi farklı çok bileşenli enfeksiyon zinciri belirlediler.

Bu kötü amaçlı yazılım bileşenleri, kripto para cüzdanı kimlik bilgileri, Anahtar Zinciri verileri, OpenAI gibi bulut hizmetleri için API anahtarları, DevOps altyapı kimlik bilgileri, tarayıcıda saklanan şifreler ve Telegram.paste.txt dahil mesajlaşma uygulamalarından kimlik doğrulama belirteçleri dahil olmak üzere kapsamlı hassas bilgileri çıkarır.

BlueNoroff’un bu kampanyalara yapay zeka entegrasyonu, grubun hedefleme ve saldırı yürütmede hassasiyeti korurken operasyonları ölçeklendirmeye yaptığı yatırımı gösteriyor.

Örgütün bu operasyonları yürüttüğü en az Nisan 2025’ten beri takip ediliyor ve sosyal medya platformlarında sürekli mağdur görüldüğü bildiriliyor.

Güvenlik araştırmacıları, bu karmaşık taktikleri anlamanın, organizasyonel liderliği ve blockchain ekosisteminde çalışan geliştiricileri bu son derece kalıcı finansal motivasyonlu tehditlerden korumak için kritik öneme sahip olduğunu vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.