Çin’in en büyük özel siber güvenlik şirketlerinden birinden gelmiş gibi görünen yeni bir veri sızıntısı, Çin’in devlet destekli birçok bilgisayar korsanlığı grubunun ticari yönüne nadir bir bakış sağlıyor. Uzmanlar, sızıntının, Çin hükümet kurumlarının yabancı casusluk kampanyalarını ülkenin gelişen ve son derece rekabetçi siber güvenlik endüstrisine nasıl giderek daha fazla ihale ettiğini gösterdiğini söylüyor.

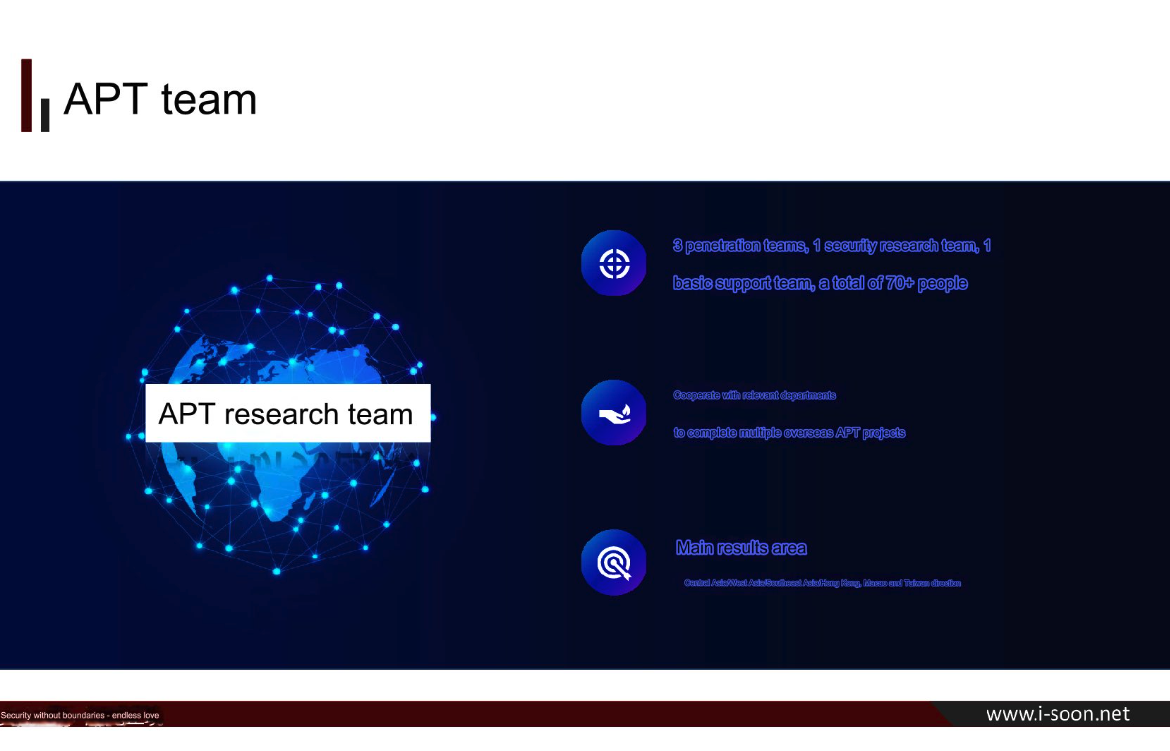

i-SOON’un Gelişmiş Kalıcı Tehdit (APT) yeteneklerini tanıtan bir pazarlama slayt gösterisi.

Geçen hafta GitHub’da yayınlanan 500’den fazla belgeden oluşan büyük bir önbellek, kayıtların nereden geldiğini gösteriyor i-YAKINDA, merkezi Şangay’da bulunan ve belki de en çok Çin genelinde siber güvenlik eğitim kursları sağlamasıyla tanınan bir teknoloji şirketi. Ancak çalışanların samimi sohbet konuşmalarını ve görüntülerini içeren sızdırılan belgeler, i-SOON’un çeşitli Çin devlet kurumları tarafından yaptırılan siber casusluk kampanyalarını sıklıkla başlatan ve sürdüren daha az kamuya açık bir yönünü gösteriyor.

Sızan belgeler, i-SOON çalışanlarının uzun yıllar boyunca Birleşik Krallık’taki ve Asya genelindeki ülkelerdeki hükümet sistemlerine sızan bir dizi siber saldırıdan sorumlu olduğunu gösteriyor. Önbellek, siber casusluk hedeflerinden çalınan ham verileri içermese de, kazanılan erişim düzeyini ve her bir izinsiz girişte açığa çıkan veri türlerini listeleyen çok sayıda belge içerir.

Sızan verileri inceleyen güvenlik uzmanları, bilgilerin meşru olduğuna inandıklarını ve i-SOON’un Çin Devlet Güvenlik Bakanlığı ve orduyla yakın işbirliği içinde çalıştığını söylüyor. 2021 yılında Sichuan eyalet hükümeti i-SOON’u “en iyi 30 bilgi güvenliği şirketinden” biri olarak adlandırdı.

“Sızıntı bugüne kadar kamuya açık olarak görülen en somut ayrıntılardan bazılarını sunarak Çin’in siber casusluk ekosisteminin olgunlaşan doğasını ortaya koyuyor” dedi. Dakota Carygüvenlik firmasında Çin odaklı bir danışman SentinelOne. “Hükümetin hedefleme gereksinimlerinin, bağımsız yüklenici kiralık bilgisayar korsanlarından oluşan rekabetçi bir pazarı nasıl yönlendirdiğini açıkça gösteriyor.”

Mei Danowski, eski bir istihbarat analisti ve Çin uzmanıdır ve şu anda araştırmaları hakkında Natto Düşünceler adlı bir Substack yayınında yazıyor. Danowski, i-SOON’un devlete ait olmayan bir şirketin alabileceği en yüksek gizlilik sınıflandırmasına ulaştığını, bunun da şirkete devlet güvenliğiyle ilgili gizli araştırma ve geliştirme yapma yetkisi verdiğini söyledi.

i-SOON’un “iş hizmetleri” web sayfasında şirketin sunduğu hizmetlerin arasında kamu güvenliği, dolandırıcılıkla mücadele, blockchain adli bilişimi, kurumsal güvenlik çözümleri ve eğitim yer aldığı belirtiliyor. Danowski, i-SOON’un 2013 yılında yeni APT ağ penetrasyon yöntemlerinin geliştirilmesine yönelik bir araştırma departmanı kurduğunu söyledi.

APT, genellikle devlet destekli bilgisayar korsanlığı gruplarını ifade eden bir terim olan Gelişmiş Kalıcı Tehdit anlamına gelir. Aslında, i-SOON’dan sızdırıldığı anlaşılan belgeler arasında, şirketin APT ekibinin hackleme becerisini cesurca vurgulayan bir satış sunumu slaytı da yer alıyor (yukarıdaki ekran görüntüsüne bakın).

i-SOON CEO’su Wu Haibo, 2011. Resim: nattothinks.substack.com.

Sızdırılan belgeler arasında, satışların yavaşlaması ve daha fazla çalışan ve hükümet sözleşmelerinin güvence altına alınması gereğinin defalarca tartışıldığı şirketin kurucuları arasındaki uzun bir sohbet konuşması da yer alıyordu. Danowski, i-SOON’un CEO’su şunları söyledi: Wu Haibo (Sızdırılan sohbetlerde “Kapatma”), tanınmış birinci nesil bir kırmızı bilgisayar korsanı veya “Honker”dır ve 1997’de kurulan ilk Çinli hacktivist grup olan Yeşil Ordu’nun ilk üyelerinden biridir. Bay Haibo henüz yanıt vermedi. yorum talebi.

Ekim 2023’te Danowski, i-SOON’un, rakip bir Çinli siber güvenlik şirketi tarafından dava edildiğinde nasıl bir yazılım geliştirme sözleşmesi anlaşmazlığına bulaştığını ayrıntılarıyla anlattı. Çengdu 404. Eylül 2021’de, ABD Adalet Bakanlığı Çok sayıda Chengdu 404 çalışanına karşı açık iddianameler yayınlandı ve şirketin, “APT 41” olarak bilinen bir tehdit aktörü grubuna atfedilen on yıldan fazla süren siber saldırıları gizleyen bir sahtekarlık olduğu iddia edildi.

Danowski, bu hukuki anlaşmazlığın varlığının, Chengdu 404 ve Sichuan i-SOON’un bir zamanlar bir iş ilişkisine sahip olduğunu ve bir şirketin muhtemelen belirli siber casusluk kampanyalarında diğerine taşeron olarak hizmet ettiğini gösterdiğini söyledi.

Danowski, “Konuştuklarından, bu alandaki şirketlerin sürekli olarak birbirlerinin çalışanlarını ve araçlarını kaçırdığı oldukça rekabetçi bir sektör olduğunu görebiliyoruz” dedi. “Bilgi güvenliği endüstrisi her zaman farklılaştırmaya çalışıyor [the work] bir APT grubunun diğerinden. Ancak bunu başarmak giderek zorlaşıyor.”

i-SOON’un çalışmasının ona benzersiz bir APT unvanı kazandırıp kazandırmadığı belirsizliğini koruyor. Ancak Will ThomasEquinix’te siber tehdit istihbaratı araştırmacısı olan sızdırılan verilerde, işaretlenmiş bir alana karşılık gelen bir İnternet adresi buldu. 2019 Citizen Lab raporu Tibet’teki grupları hedeflemek için kullanılan tek tıklamayla cep telefonu istismarları hakkında. 2019 raporu, bu saldırıların arkasındaki tehdit aktöründen APT grubu olarak bahsetti. Zehirli Sazan.

Veri sızıntısındaki çeşitli görüntüler ve sohbet kayıtları, i-SOON’un müşterilerinin periyodik olarak şirkete sızmak istedikleri hedeflerin bir listesini verdiğini, ancak bazen çalışanların talimatları karıştırdığını gösteriyor. Bir ekran görüntüsü Bir çalışanın patronuna, en son listedeki üniversitelerden birini hacklediğini söylediği, ancak kendisine söz konusu kurbanın aslında istenen hedef olarak listelenmediğinin söylendiği bir konuşma gösteriliyor.

Sızan sohbet programı i-SOON’un Çin genelinde bir dizi bilgisayar korsanlığı yarışmasına ev sahipliği yaparak sürekli olarak yeni yetenekler kazanmaya çalıştığını gösteriyor. Aynı zamanda hayır işleri de yürüttü ve çeşitli ekip oluşturma etkinlikleriyle çalışanların katılımını sağlamaya ve morallerini yükseltmeye çalıştı.

Ancak sohbetler, uzun çalışma saatleri ve düşük ücret nedeniyle dert yanan çalışanlar arasındaki çok sayıda konuşmayı da içeriyor. Tartışmaların genel tonu, çalışanların moralinin oldukça düşük olduğunu ve işyeri ortamının oldukça zehirli olduğunu gösteriyor. Konuşmaların birçoğunda i-SOON çalışanları, işteyken cep telefonlarıyla çevrimiçi kumarda ne kadar para kaybettiklerini patronlarıyla açıkça tartışıyorlar.

Danowski, i-SOON verilerinin muhtemelen bu hoşnutsuz çalışanlardan biri tarafından sızdırıldığına inanıyor.

Danowski, “Bu, Çin Yeni Yılı’ndan sonraki ilk iş gününde yayınlandı” dedi. “Bunu kim yaptıysa kesinlikle planlamıştır, çünkü tüm bu bilgilere bir anda ulaşamazsınız.”

SentinelOne’dan Cary, kayıtları yayınlayan GitHub profiline bağlı Protonmail hesabının sızıntıdan bir ay önce, 15 Ocak 2024’te kaydedildiğini belirterek aynı sonuca vardığını söyledi.

Çin’in çok övülen Büyük Güvenlik Duvarı, yalnızca hükümetin vatandaşların çevrimiçi erişebileceklerini kontrol etmesine ve sınırlamasına izin vermekle kalmıyor, aynı zamanda bu dağıtılmış casusluk aygıtı, yetkililerin Çin vatandaşları ve şirketleri hakkındaki verilerin ülkeyi terk etmesini engellemesine de olanak tanıyor.

Sonuç olarak Çin, neredeyse tüm diğer sanayileşmiş ülkelerle karşılaştırıldığında kayda değer bir bilgi asimetrisine sahiptir. Bu nedenle i-SOON’dan gelen bu belirgin veri sızıntısı Batılı güvenlik araştırmacıları için çok nadir görülen bir bulgudur.

Cary, “Bunu gördüğümde çok heyecanlandım” dedi. “Her gün Çin’den veri sızıntısı gelmesini umuyorum.”

2023 yılında yapılan bir analize göre, bu bilgi asimetrisi Çin hükümetinin siber savaş hedeflerinin merkezinde yer alıyor. Marj Araştırması adına gerçekleştirilen Savunma İleri Araştırma Projeleri Ajansı (DARPA).

Margin araştırmasının gözlemine göre, “Siber savaş alanında, Batılı hükümetler siber uzayı savaşın ‘beşinci alanı’ olarak görüyorlar.” “Ancak Çinliler siber uzaya daha geniş bir bilgi alanı bağlamında bakıyorlar. Nihai hedef, siber uzayın ‘kontrol edilmesi’ değil, bilginin kontrolü, Çin’in siber operasyonlarına hakim olan bir vizyondur.”

Beyaz Saray tarafından geçen yıl yayınlanan Ulusal Siber Güvenlik Stratejisi, Çin’i ABD çıkarlarına yönelik en büyük siber tehdit olarak gösteriyor. Amerika Birleşik Devletleri hükümeti, siber operasyonlarının belirli yönlerini özel sektördeki şirketlere devretse de, kendi özel sektörlerinin ticari çıkarı için devlet ve şirket sırlarının toptan çalınmasını teşvik etme konusunda Çin örneğini takip etmiyor.

Dave AitelMargin Research raporunun ortak yazarı ve eski bilgisayar bilimcisi ABD Ulusal Güvenlik AjansıÇinli siber güvenlik firmalarının federal hükümetle iş arayan ABD şirketlerinin karşılaştığı aynı sözleşme sorunlarıyla uğraşmak zorunda kaldığını görmenin güzel olduğunu söyledi.

Aitel, “Bu sızıntı, her yerde müteahhit katmanlarının bulunduğunu gösteriyor” dedi. “Çince versiyonunu görmek oldukça eğlenceli.”