Virüslü cihazlarda bir dizi kötü amaçlı eylemi gerçekleştirebilecek güçlü yeteneklere sahip yeni bir Android arka kapısı keşfedildi.

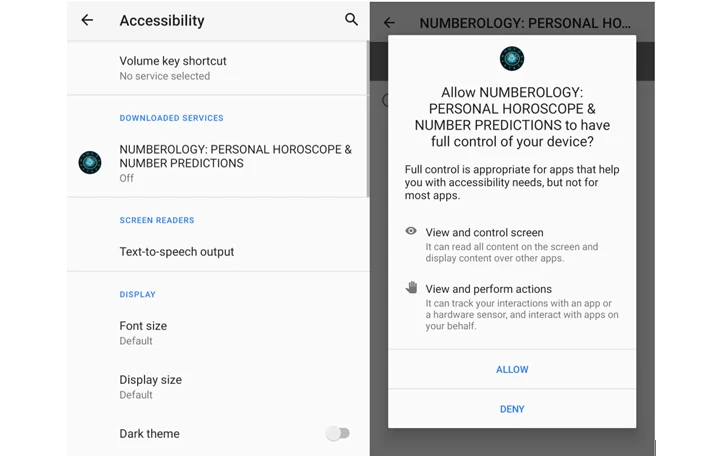

Dublajlı Xamalicious McAfee Mobile Araştırma Ekibi tarafından kötü amaçlı yazılıma, Xamarin adı verilen açık kaynaklı bir mobil uygulama çerçevesi kullanılarak geliştirilmiş olması ve hedeflerini gerçekleştirmek için işletim sisteminin erişilebilirlik izinlerini kötüye kullanması nedeniyle bu ad verilmiştir.

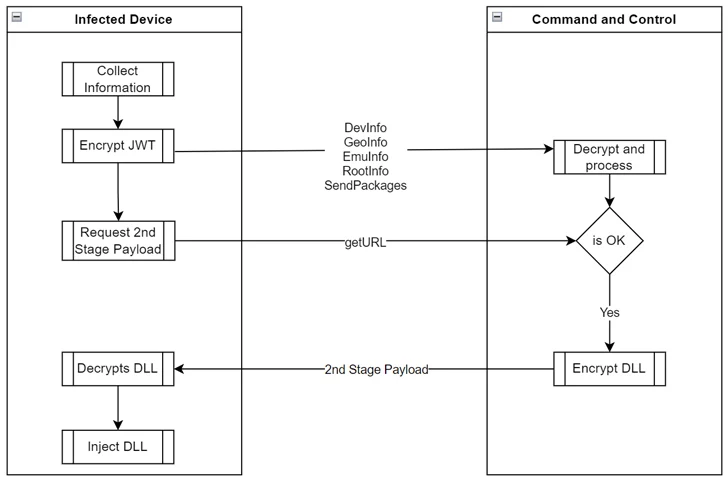

Ayrıca, ele geçirilen cihaz hakkında meta veri toplama ve ikinci aşama yükünü getirmek için bir komuta ve kontrol (C2) sunucusuyla iletişim kurma yeteneğine de sahiptir, ancak bunu ancak bunun amaca uygun olup olmadığına karar verdikten sonra yapabilir.

Güvenlik araştırmacısı Fernando Ruiz, ikinci aşamanın “cihazın tam kontrolünü ele geçirmek ve kullanıcının rızası olmadan finansal olarak motive edilen diğer eylemlerin yanı sıra reklamlara tıklamak, uygulamaları yüklemek gibi sahtekarlık eylemleri gerçekleştirme potansiyeline sahip olmak için çalışma zamanı düzeyinde bir derleme DLL’si olarak dinamik olarak enjekte edildiğini” söyledi. .

Siber güvenlik firması, bu aktif tehditle birlikte gelen 25 uygulamayı tespit ettiğini ve bunların bir kısmının 2020 ortasından bu yana resmi Google Play Store’da dağıtıldığını söyledi. Uygulamaların en az 327.000 kez yüklendiği tahmin ediliyor.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Bugün web seminerimize kaydolun.

Şimdi Katıl

Enfeksiyonların çoğunluğu Brezilya, Arjantin, İngiltere, Avustralya, ABD, Meksika ve Avrupa ile Amerika’nın diğer bölgelerinde bildirildi. Uygulamalardan bazıları aşağıda listelenmiştir –

- Android için Temel Burçlar (com.anomenforyou.essentialhoroskop)

- PE Minecraft için 3D Görünüm Düzenleyici (com.littleray.skineditorforpeminecraft)

- Logo Oluşturucu Pro (com.vyblystudio.dotslinkpuzzles)

- Otomatik Tıklama Tekrarlayıcı (com.autoclickrepeater.free)

- Kolay Kalori Hesaplayıcısını Sayma (com.lakhinstudio.counteasycaloricalculator)

- Ses Düzeyi Genişletici (com.muranogames.easyworkoutsathome)

- LetterLink (com.regaliusgames.llinkgame)

- NUMEROLOJİ: KİŞİSEL BURÇ & SAYI TAHMİNLERİ (com.Ushak.NPHOROSCOPENUMBER)

- Adım Bekçisi: Kolay Adımsayar (com.browgames.stepkeepereasymeter)

- Uykunuzu Takip Edin (com.shvetsStudio.trackYourSleep)

- Ses Seviyesi Yükseltici (com.devapps.soundvolumebooster)

- Astrolojik Gezgin: Günlük Burçlar ve Tarot (com.Osinko.HorscopeTaro)

- Evrensel Hesap Makinesi (com.Potap64.universalcalculator)

Genellikle sağlık, oyun, burç ve üretkenlik uygulamaları gibi görünen Xamalicious, Android’in erişilebilirlik hizmetlerini kötüye kullanan ve kullanıcıların kurulum sonrasında görevlerini yerine getirmek için bu uygulamaya erişmesini talep eden kötü amaçlı yazılım ailelerinin uzun listesinin en yenisidir.

“Kötü amaçlı yazılım yazarları, analiz ve tespitten kaçınmak için C2 ile virüslü cihaz arasında iletilen tüm iletişimi ve verileri şifreledi; yalnızca HTTPS tarafından korunmakla kalmıyor, aynı zamanda 128CBC-HS256 algoritmasıyla RSA-OAEP kullanılarak bir JSON Web Şifreleme (JWE) belirteci olarak şifreleniyor. ” diye belirtti Ruiz.

Daha da kötüsü, ilk aşamadaki damlalık, ana Android paketi (APK) dosyasını kendi kendine güncellemeye yönelik işlevler içeriyor; bu, herhangi bir kullanıcı etkileşimi olmadan casus yazılım veya bankacılık truva atı olarak görev yapacak şekilde silah haline getirilebileceği anlamına geliyor.

McAfee, Xamalicious ile reklamlara tıklayarak yasa dışı gelir elde etmek için uygulama indirmeyi ve otomatik tıklama etkinliğini kolaylaştıran Cash Magnet adlı bir reklam sahtekarlığı uygulaması arasında bir bağlantı tespit ettiğini söyledi.

“Flutter, react native ve Xamarin gibi çerçevelerle Java dışı kodla yazılmış Android uygulamaları, tespit edilmekten kaçınmak için bu araçları kasıtlı olarak seçen ve güvenlik satıcılarının radarı altında kalmaya çalışan kötü amaçlı yazılım yazarlarına ek bir gizleme katmanı sağlayabilir. Uygulama pazarlarındaki varlığınız” dedi Ruiz.

Android Kimlik Avı Kampanyası, Banker Kötü Amaçlı Yazılımlarıyla Hindistan’ı Hedefliyor

Açıklama, siber güvenlik şirketinin, Hindistan Devlet Bankası (SBI) gibi meşru bankaların kimliğine bürünen hileli APK dosyalarını dağıtmak için WhatsApp gibi sosyal mesajlaşma uygulamalarını kullanan ve kullanıcıdan zorunlu Know Your Know formunu doldurmasını isteyen bir kimlik avı kampanyasını ayrıntılarıyla açıklamasıyla geldi. Müşteri (KYC) prosedürü.

Uygulama yüklendikten sonra kullanıcıdan kendisine SMS ile ilgili izinler vermesini istiyor ve yalnızca kurbanın kimlik bilgilerinin yanı sıra hesabını, kredi/banka kartını ve ulusal kimlik bilgilerini de alan sahte bir sayfaya yönlendiriyor.

Toplanan veriler, ele geçirilen SMS mesajlarının yanı sıra aktör tarafından kontrol edilen bir sunucuya iletilir ve böylece saldırganın yetkisiz işlemleri tamamlamasına olanak sağlanır.

Microsoft’un geçen ay Hintli çevrimiçi bankacılık kullanıcılarını hedef almak için WhatsApp ve Telegram’ı dağıtım vektörleri olarak kullanan benzer bir kampanya konusunda uyardığını belirtmekte fayda var.

Araştırmacılar Neil Tyagi ve Ruiz, “Hindistan, bu bankacılık kötü amaçlı yazılımının ülkenin dijital ortamında oluşturduğu ciddi tehdidin altını çiziyor; birkaç saldırı dünyanın başka yerlerinde, muhtemelen başka ülkelerde yaşayan Hintli SBI kullanıcılarından kaynaklanıyor.” dedi.