Siber güvenlik araştırmacıları yeni bir saldırı tekniğini ortaya çıkardılar. Gümüş SAML Golden SAML saldırılarına karşı hafifletmelerin uygulandığı durumlarda bile başarılı olabilir.

Semperis araştırmacıları Tomer Nahum ve Eric Woodruff, The Hacker News ile paylaşılan bir raporda Silver SAML’nin “SAML’den yararlanarak Entra ID gibi bir kimlik sağlayıcıdan Salesforce gibi kimlik doğrulama için onu kullanacak şekilde yapılandırılmış uygulamalara karşı saldırılar başlatmasına olanak sağladığını” söyledi.

Golden SAML (Security Assertion Markup Language’ın kısaltması) ilk kez 2017 yılında CyberArk tarafından belgelendi. Özetle, saldırı vektörü, bir kuruluştaki hemen hemen her kimliği taklit etmek için birlikte çalışabilir kimlik doğrulama standardının kötüye kullanılmasını gerektirir.

Saldırganlara bir federasyondaki herhangi bir hizmete herhangi bir ayrıcalıkla yetkisiz erişim sağlama ve bu ortamda gizli bir şekilde kalıcı kalma yeteneği vermesi açısından Altın Bilet saldırısına da benzer.

Güvenlik araştırmacısı Shaked Reiner, o dönemde “Altın SAML, bir federasyona, altın biletin Kerberos ortamında sunduğu avantajları (her türlü erişimden gizlice kalıcılığı sürdürmeye kadar) tanıtıyor” dedi.

Bu yöntemi kullanan gerçek dünya saldırıları nadirdir; kaydedilen ilk kullanım, güvenliği ihlal edilmiş SAML belirteç imzalama sertifikalarını kullanarak SAML belirteçlerini taklit ederek yönetim erişimi elde etmek için SolarWinds altyapısının tehlikeye atılmasıdır.

Microsoft’un Eylül 2023’te yaptığı açıklamaya göre Golden SAML, Peach Sandstorm kod adlı İranlı bir tehdit aktörü tarafından Mart 2023’te isimsiz bir hedefin herhangi bir şifre gerektirmeden bulut kaynaklarına erişim sağlamak amacıyla yapılan bir saldırıda silah haline getirildi.

En son yaklaşım, Microsoft Entra ID (eski adıyla Azure Active Directory) gibi bir kimlik sağlayıcıyla (IdP) çalışan ve Active Directory Federasyon Hizmetlerine (AD FS) erişim gerektirmeyen Golden SAML’nin bir versiyonudur. Kuruluşlara yönelik orta şiddette bir tehdit olarak değerlendirildi.

Araştırmacılar, “Microsoft, Entra ID kapsamında SAML yanıt imzalama için kendinden imzalı bir sertifika sağlıyor” dedi. “Alternatif olarak kuruluşlar, Okta’nınkiler gibi harici olarak oluşturulan bir sertifikayı kullanmayı seçebilirler. Ancak bu seçenek bir güvenlik riski doğurur.”

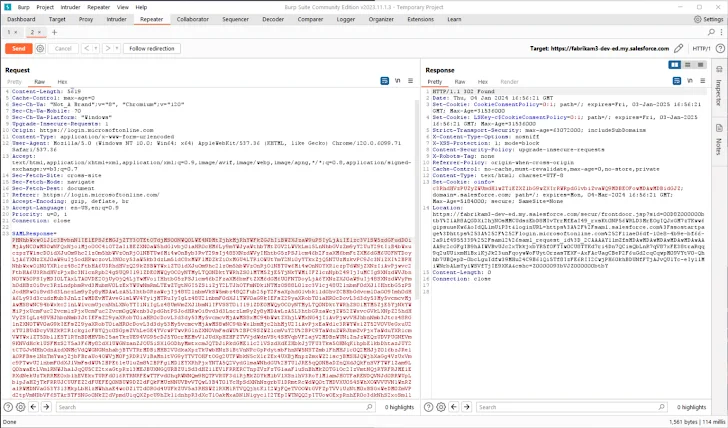

“Harici olarak oluşturulan bir sertifikanın özel anahtarını elde eden herhangi bir saldırgan, istediği herhangi bir SAML yanıtını taklit edebilir ve bu yanıtı Entra ID’nin tuttuğu özel anahtarla imzalayabilir. Bu tür sahte SAML yanıtıyla, saldırgan daha sonra uygulamaya erişebilir — herhangi bir kullanıcı olarak.”

2 Ocak 2024’te Microsoft’a yapılan sorumlu açıklamanın ardından şirket, sorunun acil servis çıtasını karşılamadığını ancak müşterileri korumak için gerektiği şekilde uygun önlemleri alacağını belirtti.

Silver SAML’nin yaygın olarak kötüye kullanıldığına dair bir kanıt olmasa da kuruluşların, SAML imzalama amacıyla yalnızca Entra ID otomatik imzalı sertifikaları kullanması gerekir. Semperis ayrıca özel SAML yanıtları oluşturmak için SilverSAMLForger adlı bir kavram kanıtını (PoC) kullanıma sundu.

Araştırmacılar, “Kuruluşlar, ApplicationManagement altında PreferredTokenSigningKeyThumbprint’te yapılan değişiklikler için Entra ID denetim günlüklerini izleyebilir” dedi.

“Bu olayları, hizmet sorumlusuyla ilgili hizmet sorumlusu kimlik bilgisi olaylarını eklemeyle ilişkilendirmeniz gerekecektir. Süresi dolmuş sertifikaların rotasyonu yaygın bir süreçtir, dolayısıyla denetim olaylarının meşru olup olmadığını belirlemeniz gerekecektir. Belgelemek için değişiklik kontrol süreçlerini uygulamak rotasyon, rotasyon olayları sırasında karışıklığın en aza indirilmesine yardımcı olabilir.”