Araştırmacılar, saldırganların SharePoint’ten dosya indirirken denetim günlüklerini atlamasına veya daha az ciddi girdiler oluşturmasına olanak tanıyan iki teknik keşfetti.

Microsoft SharePoint, öncelikle bir belge yönetimi ve veri depolama sistemi olarak Microsoft Office ve 365 ile entegre olan web tabanlı bir işbirliği platformudur.

Birçok şirket bunu belge yönetimi ve işbirliği, web siteleri ve kurumsal intranetler oluşturma, karmaşık iş akışlarını otomatikleştirme ve kurumsal içerik yönetimi uygulamaları için kullanıyor.

SharePoint verilerinin hassasiyeti nedeniyle birçok şirket, bulut erişim güvenlik araçlarında, veri kaybını önleme araçlarında ve güvenlik bilgileri ve olay yönetimi platformlarında (SIEM’ler) uyarıları tetiklemek için verilerin indirilmesi gibi hassas olayları denetler.

Kaynak: Kahraman

Varonis Tehdit Laboratuvarları’ndaki araştırmacılar, kullanıcıların denetim günlüklerini atlamasına veya verileri belirli bir şekilde indirerek veya veri senkronizasyon eylemleri olarak gizleyerek daha az hassas olaylar oluşturmasına olanak tanıyan iki basit teknik geliştirdi.

Sessiz veri sızıntısı

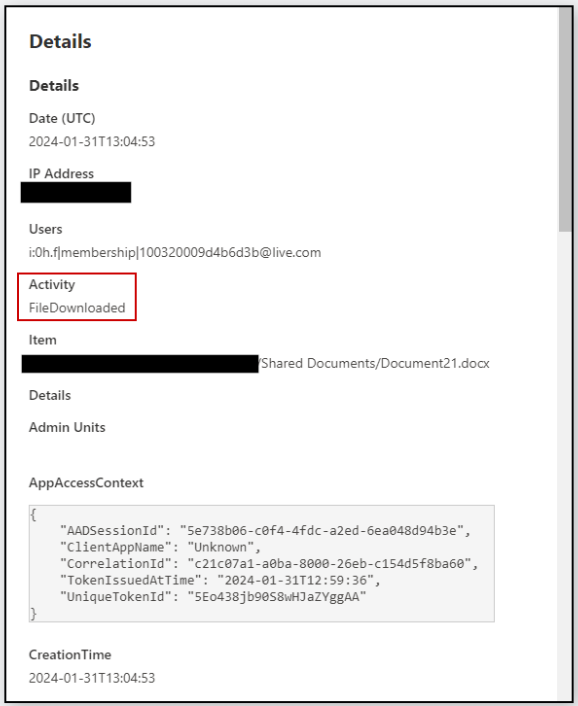

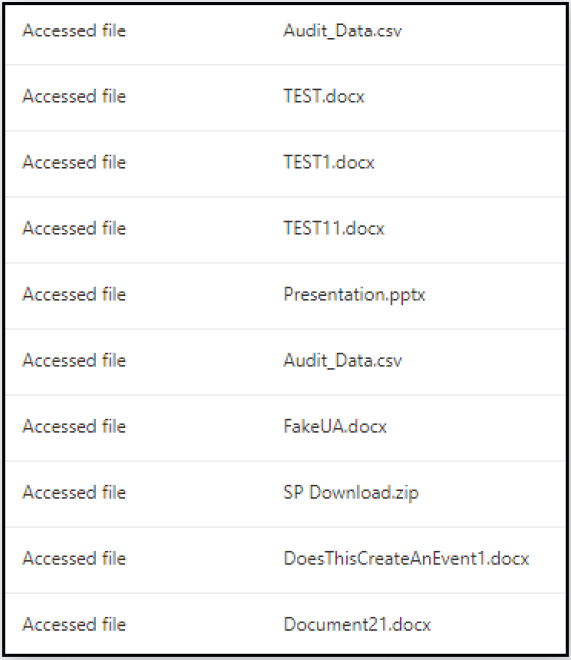

Varonis’in raporunda açıklanan ilk teknik, SharePoint’in “Uygulamada Aç” özelliğinden yararlanıyor; bu özellik, kullanıcıların varsayılan seçenek olan web tarayıcısını kullanmak yerine belgeleri Microsoft Word gibi uygulamalarla açmasına olanak tanıyor.

Bu özelliğin kullanılması, SharePoint’in denetim günlüklerinde bir “FileDownloaded” olayı oluşturmaz; bunun yerine yöneticilerin göz ardı edebileceği bir “Erişim” olayı oluşturur.

Kaynak: Kahraman

Dosyayı bir bulut konumundan açmak, dosyanın bulut uç noktasındaki konumundan süresi dolmayan URL’yi içeren ve birisinin dosyayı kısıtlama olmaksızın indirmek için kullanabileceği bir kabuk komutu oluşturur.

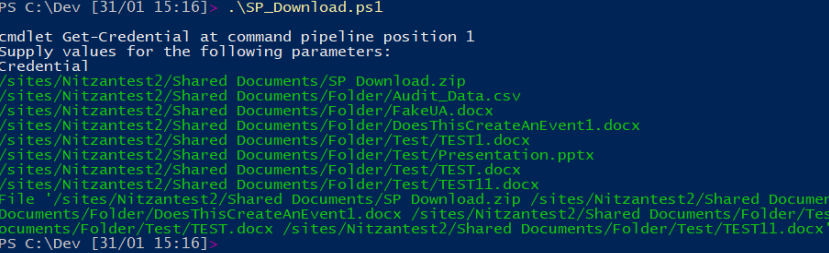

Varonis ayrıca, “Uygulamada Aç” özelliğinin kötüye kullanımının hem manuel hem de otomatik olabileceğini, özel bir PowerShell betiği kullanılarak birinin büyük dosya listelerini hızlı bir şekilde dışarı çıkarmasını sağlayabileceğini belirtiyor.

Kaynak: Kahraman

İkinci teknik, SharePoint ile kullanıcının yerel bilgisayarı arasında dosya senkronizasyonu için kullanılan bir hizmet olan Microsoft SkyDriveSync’i taklit etmek için dosya erişim isteklerinin Kullanıcı Aracısı dizesini taklit etmeyi içerir.

Bu hile, tarayıcı veya Microsoft Graph API aracılığıyla gerçekleştirilen dosya indirme işlemlerinin günlüklerde veri senkronizasyon olayları (“FileSyncDownloadedFull”) olarak görünmesini sağlayarak güvenlik ekipleri tarafından incelenme olasılığını azaltır.

Bu durumda da, Kullanıcı Aracısı dizesinin değiştirilmesi ve ardından dosya sızdırılması işlemi otomatikleştirmek için manuel olarak veya bir PowerShell betiği aracılığıyla yapılabilir.

Azaltma

Varonis bu hataları Kasım 2023’te açıkladı ve Microsoft, kusurları gelecekte düzeltilmek üzere bir yama biriktirme listesine ekledi.

Ancak sorunlar orta düzeyde önem derecesine sahip olduğundan hemen düzeltilmeyecek. Bu nedenle, SharePoint yöneticilerinin bu risklerin farkında olması ve yamalar kullanılabilir hale gelene kadar bunları tanımlamayı ve azaltmayı öğrenmesi gerekir.

Varonis, kısa bir zaman dilimi içinde yüksek hacimli erişim etkinliğinin izlenmesini ve yetkisiz veri sızıntısının işaretleri olabilecek alışılmadık konumlardan yeni cihazların tanıtılmasını önermektedir.

Ayrıca, güvenlik ekiplerinin senkronizasyon olaylarını frekans ve veri hacimlerindeki anormallikler açısından incelemesi ve olağandışı etkinlik modellerini belirlemeye çalışması önerilir.

BleepingComputer, Varonis’in sunduğu sorunları çözmeye yönelik planları hakkında daha fazla bilgi edinmek için Microsoft’a ulaştı ancak henüz bir yorum almadık.