ServiceNow’da yeni bir güvenlik açığı, Kont (ER) grevinde adlandırılan yeni bir güvenlik açığı, düşük privileged kullanıcıların erişememesi gereken tablolardan hassas verileri çıkarmalarına izin verir.

ServiceNow, kuruluşların kurumsal operasyonları için dijital iş akışlarını yönetmelerini sağlayan bulut tabanlı bir platformdur. Kamu sektörü kuruluşları, sağlık, finansal kurumlar ve büyük işletmeler de dahil olmak üzere çeşitli endüstrilerde yaygın olarak kabul edilmektedir.

Kusur, Şubat 2025’te Varonis Tehdit Laboratuarları tarafından keşfedildi ve CVE-2025-3648 tanımlayıcısını atadı ve konfigürasyonları yanlış yapılandırılmış veya aşırı izin veren ACL’lerle etkileyebilir.

ServiceNow, sorunu ele almak için geçen ay yayınlanan Xanadu ve Yokohama sürümlerinde ek erişim kontrol çerçeveleri yayınladı. Ancak, tüm yöneticiler, verilerinin düzgün bir şekilde kilitlenmesini sağlamak için mevcut tabloları gözden geçirmelidir.

Sayım (er) grev kusuru

ServiceNow, tablolarındaki verilere erişimi kısıtlamak için erişim kontrol listelerini (ACL’ler) kullanır. Her ACL, bir kullanıcının belirli bir kaynağa erişimi olup olmadığını belirlerken dört koşulu değerlendirir:

- Gerekli Roller

- Güvenlik Özellikleri

- Veri koşulları

- Komut dosyası koşulları

Bir kullanıcının bir kaynağa erişmesi için, bu koşulların tümü tatmin edilmelidir.

Bununla birlikte, bir kaynak birden fazla ACL ile korunursa, ServiceNow daha önce “İzin Ver” koşulu kullandı, yani bir kullanıcı sadece bir ACL tatmin ederse, diğer ACL’ler bunları engellese bile erişim kazanabilirler.

Bazı durumlarda, bu tam erişim sağladı. Bununla birlikte, diğerlerinde, makalede daha sonra açıklandığı gibi, kullanılabilecek kayıt sayıları gibi kısmi erişime izin verdi.

Varonis raporunu açıklıyor. “ServiceNow’daki her kaynak veya tabloyu, her biri erişim için farklı koşullar tanımlayan çok sayıda ACL’ye sahip olabilir.”

“Bununla birlikte, bir kullanıcı yalnızca bir ACL geçirirse, diğer ACL’ler erişim vermeyebilse bile kaynağa erişim kazanırlar. Kaynak için ACL mevcut olmasaydı, erişim varsayılan olarak çoğu durumda reddedilecek varsayılan erişim özelliğine kadar varsayılan olarak olacaktır.”

Bu izin verici model, Varonis’in, kullanıcı daha kısıtlayıcı ACL’ler başarısız olmasına rağmen, korunan verileri numaralandırmak için kullanılabilecek kısmi erişim elde etmenin mümkün olduğunu keşfetmesine neden oldu.

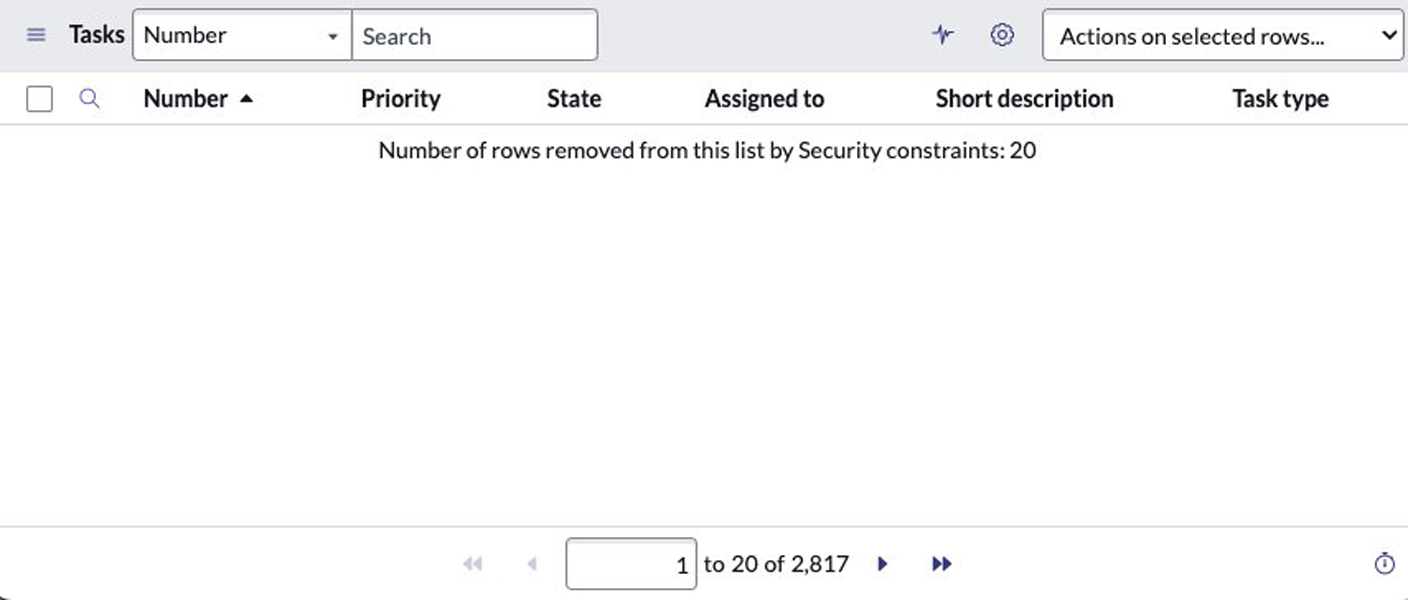

Varonis, bir kullanıcı başarısız olursa data Durum veya script Durum, ServiceNow hala UI ve kaynak HTML’de kayıt sayısını döndürüyor. Sayfa ayrıca güvenlik kısıtlamaları nedeniyle bazı sonuçların kaldırıldığını belirtir.

Kaynak: Bir Kahraman

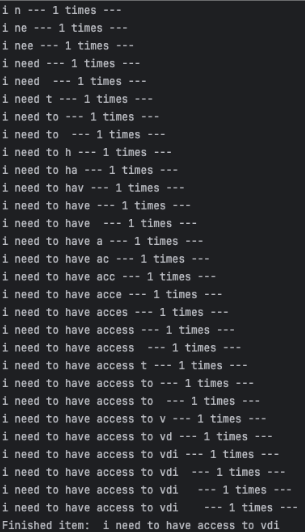

Bu kısmi verilerle Varonis, URL tabanlı filtreleri manipüle etmeye başladı, örneğin STARTSWITH– CONTAINS– =Ve != Kayıtların içeriğini bir seferde bir karakter veya koşulla numaralandırmak.

Örneğin:

https://[my_company].service-now.com/task_list.do?sysparm_query=short_descriptionSTARTSWITHp

Bu işlemin farklı değerler ve sorgularla tekrarlanması, bir seferde bir karakter veya rakam veri alınmasını sağlar.

Bu prosedürü otomatikleştirmek için Varonis, sınırlı erişimi olan bir tablodan veri kayıtlarını başarıyla numaralandıran bir komut dosyası oluşturdu.

Kaynak: Bir Kahraman

Kayıt verileri görüntülenmese bile, kayıt sayısı kimlik bilgileri, PII ve dahili yapılandırma verileri dahil alanları belirlemek için yeterli bilgi sızdırır.

Varonis, kendi kendine kayıtlı kullanıcıların bu saldırıyı da kullanabileceği konusunda uyardı. Kendi kendine kayıt, kullanıcıların hesap oluşturmasına ve örneğe bir saldırı başlatmak için kullanılabilecek minimum ayrıcalıklarla erişmesine olanak tanıyan bir özelliktir.

Varonis, “Örneklerin anonim kayıt ve erişime izin vermesi nadir olsa da, bu konfigürasyon birkaç Fortune 500 şirketinin ServiceNow sistemlerinde bulundu.”

Saldırı azaltmak

Varonis, BleepingComputer’a ServiceNow’un ITSM ürününe karşı saldırıyı test ettiklerini, ancak aynı ACL mantığını kullanan tüm ServiceNow ürünleri için de geçerli olması gerektiğini söyledi.

ServiceNow şimdi saldırıya hitap etti:

- Kullanıcıların geçmesini gerektiren ACL’ler olmadıkça inkar ‘ Tümü Bir veri kümesine erişmek için ACL’ler.

- Aralık operatörlerini kullanarak bu tür numaralandırma sorgularını kısıtlayan sorgu ACL’leri eklemek.

- Satır sayımlarını gizleyen ve çıkarım ipuçlarını baskılayan güvenlik veri filtrelerinin kullanımını önermek.

Bununla birlikte, müşteriler tablolarını manuel olarak gözden geçirmeli ve ACL’leri aşırı izin vermediklerinden ve dolayısıyla bu saldırıya karşı savunmasız olduklarından emin olmak için değiştirmelidir.

Varonis, bu güvenlik açığının vahşi doğada kullanıldığına dair herhangi bir kanıt görmediğini söylüyor.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.