SantaStealer adlı yeni bir hizmet olarak kötü amaçlı yazılım (MaaS) bilgi hırsızı, dosya tabanlı algılamayı önlemek için Telegram ve hacker forumlarında bellekte çalışıyormuş gibi tanıtılıyor.

Rapid7’deki güvenlik araştırmacılarına göre operasyon, BluelineStealer adlı bir projenin yeniden markalanmasıdır ve geliştirici, yıl sonundan önce planlanan lansman öncesinde operasyonu hızlandırıyor.

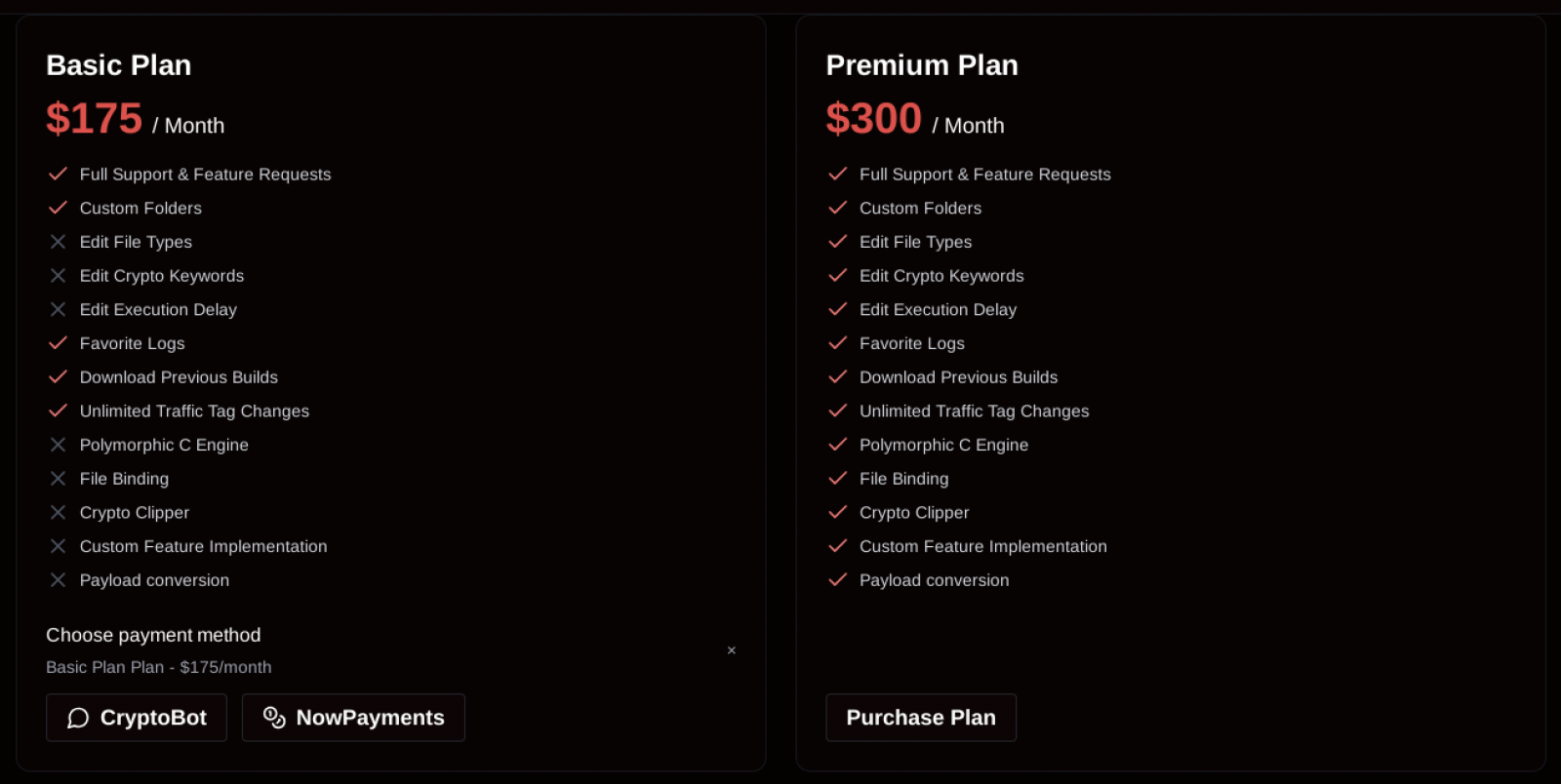

SantaStealer, Rusça konuşan bir geliştiricinin projesi gibi görünüyor ve ayda 175 ABD Doları tutarında Temel abonelik ve ayda 300 ABD Doları karşılığında Premium abonelikle tanıtılıyor.

Kaynak: Rapid7

Rapid7, birkaç SantaStealer örneğini analiz etti ve bağlı kuruluş web paneline erişim elde etti; bu, kötü amaçlı yazılımın birden fazla veri hırsızlığı mekanizmasıyla birlikte geldiğini ancak tespit ve analizden kaçınmak için reklamı yapılan özelliğe sahip olmadığını ortaya çıkardı.

Rapid7 araştırmacıları bugün bir raporda, “Şimdiye kadar gördüğümüz örnekler tespit edilemez olmaktan çok uzak veya herhangi bir şekilde analiz edilmesi zor” dedi.

Rapid7, “SantaStealer’ın arkasındaki tehdit aktörünün hâlâ bahsedilen anti-analiz veya anti-AV tekniklerinden bazılarını geliştirmesi mümkün olsa da, kötü amaçlı yazılım üretimde kullanıma hazır olmadan önce örneklerin (sembol adları ve şifrelenmemiş dizelerle tamamlanarak) sızdırılması, geliştirilmesi için harcanan çabanın çoğunu engelleyen ve tehdit aktörünün/aktörlerinin zayıf operasyonel güvenliğine işaret eden beceriksiz bir hatadır” diyor.

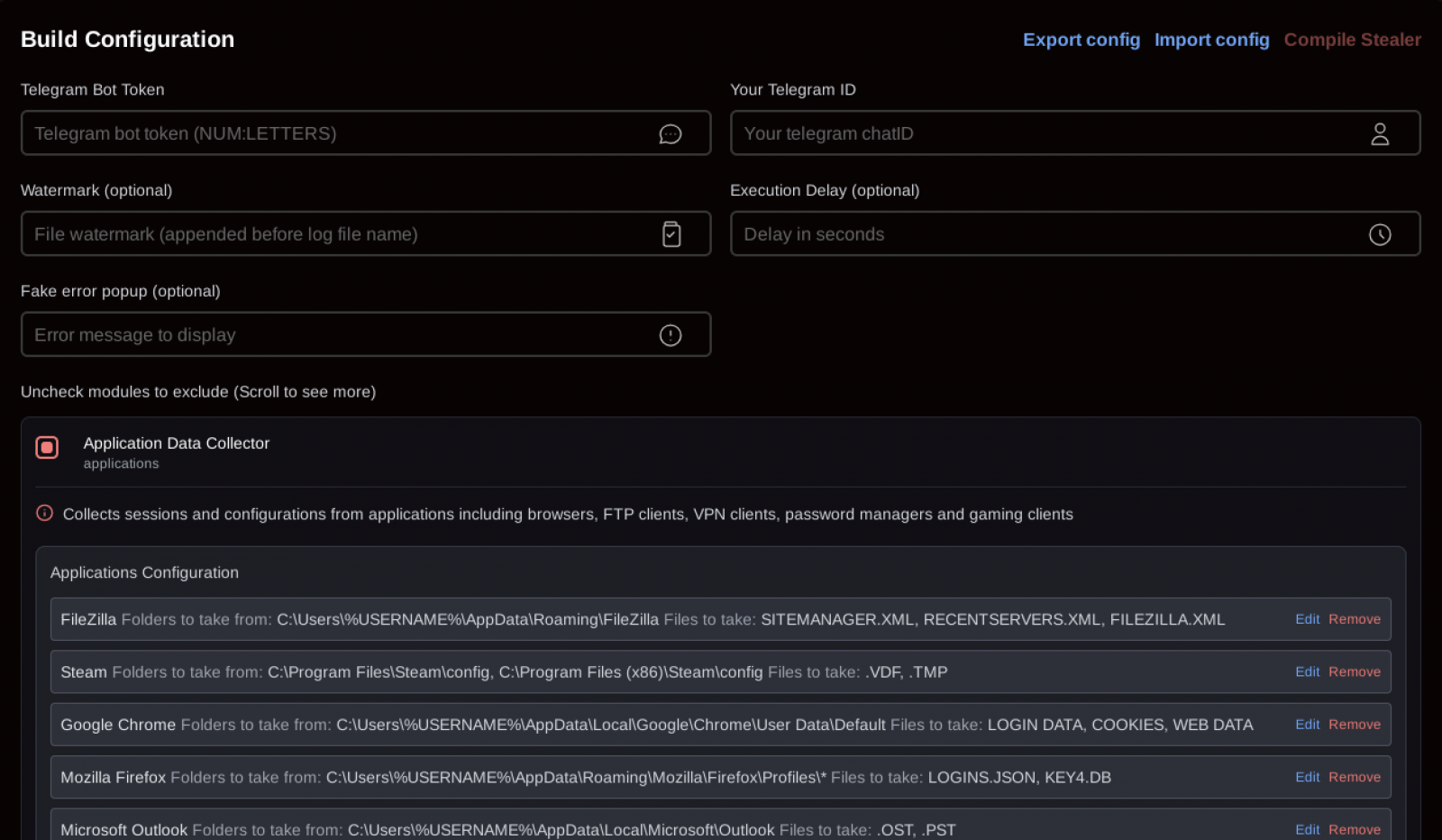

Panel, ‘müşterilerin’ yapılarını, tam ölçekli veri hırsızlığından yalnızca belirli verileri takip eden yalın yüklere kadar belirli hedefleme kapsamlarıyla yapılandırabilecekleri kullanıcı dostu bir tasarıma sahiptir.

Kaynak: Rapid7

SantaStealer, her biri kendi iş parçacığında çalışan, çalınan verileri belleğe yazan, bir ZIP dosyasına arşivleyen ve ardından 6767 numaralı bağlantı noktası aracılığıyla 10 MB’lık parçalar halinde sabit kodlanmış bir komut ve kontrol (C2) uç noktasına aktaran 14 farklı veri toplama modülü kullanır.

Modüller tarayıcıdaki bilgileri (şifreler, çerezler, tarama geçmişi, kayıtlı kredi kartları), Telegram, Discord ve Steam verilerini, kripto para birimi cüzdan uygulamaları ve uzantıları ile belgeleri hedefler. Kötü amaçlı yazılım aynı zamanda kullanıcının masaüstünün ekran görüntülerini de alabilir.

Kötü amaçlı yazılım, Chrome’un ilk olarak Temmuz 2024’te tanıtılan ve birden fazla aktif bilgi hırsızı tarafından atlanan Uygulamaya Bağlı Şifreleme korumalarını atlamak için yerleşik bir yürütülebilir dosya kullanıyor.

Diğer yapılandırma seçenekleri, operatörlerin Bağımsız Devletler Topluluğu (CIS) bölgesindeki sistemleri hariç tutmasına ve kurbanları bir hareketsizlik süresiyle yanlış yönlendirmek için yürütmeyi geciktirmesine olanak tanıyor.

SantaStealer tam olarak işlevsel olmadığından ve toplu olarak dağıtılmadığından nasıl yayılacağı belirsizdir. Ancak siber suçlular son zamanlarda kullanıcıların Windows terminallerine tehlikeli komutlar yapıştırmaları için kandırıldığı ClickFix saldırılarını tercih ediyor gibi görünüyor.

Kimlik avı, korsan yazılım veya torrent indirmelerinin yanı sıra kötü amaçlı reklam ve aldatıcı YouTube yorumları da yaygın dağıtım yöntemleridir.

Rapid7, kullanıcıların tanımadıkları e-postalardaki bağlantıları ve ekleri kontrol etmelerini önerir. Ayrıca, uzantılar için halka açık depolardan doğrulanmamış kod çalıştırma konusunda da uyarıyorlar.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.