Salt Typhoon, günümüzün küresel kritik altyapısını hedef alan en kalıcı ve karmaşık siber tehditlerden birini temsil ediyor. Çin Halk Cumhuriyeti’ndeki devlet destekli aktörlerle bağlantılı olduğuna inanılan bu ileri düzey kalıcı tehdit grubu, başta Amerika Birleşik Devletleri olmak üzere telekomünikasyon sağlayıcılarına, enerji ağlarına ve hükümet sistemlerine karşı bir dizi yüksek etkili kampanya yürüttü.

En az 2019’dan beri aktif olan ve aynı zamanda Earth Estries, GhostEmperor ve UNC2286 olarak da takip edilen grup, 80’den fazla ülkede uç cihazlardan yararlanma, derin kalıcılığı sürdürme ve hassas verileri dışarı çıkarma konusunda gelişmiş yetenekler sergiledi.

Kamuya açık raporların çoğu ABD hedeflerine odaklanırken, Salt Typhoon’un operasyonları telekomünikasyon şirketlerini, devlet kurumlarını ve teknoloji firmalarını hedef aldığı Avrupa, Orta Doğu ve Afrika’ya yayıldı.

Özel kötü amaçlı yazılım kullanımı ve Ivanti, Fortinet ve Cisco gibi satıcıların ürünlerindeki yüksek etkili güvenlik açıklarından yararlanılması, istihbarat toplamayı jeopolitik etkiyle harmanlayan kampanyalarının stratejik doğasının altını çiziyor.

Sıfır gün açıklarından, gizleme tekniklerinden ve yatay hareket stratejilerinden yararlanan Salt Typhoon, tespitten kaçma ve hassas ortamlara uzun vadeli erişimi sürdürme konusunda endişe verici bir yetenek sergiledi.

Grubun operasyonları, yasal dinleme sistemlerini açığa çıkardı, milyonlarca kullanıcının meta verilerini tehlikeye attı ve temel hizmetleri kesintiye uğrattı; bu da dünya çapındaki istihbarat teşkilatlarının ve özel sektör ortaklarının koordineli yanıt vermesini sağladı.

Darktrace kısa süre önce bir Avrupa telekomünikasyon organizasyonunda Salt Typhoon’un bilinen taktikleri, teknikleri ve prosedürleriyle tutarlı faaliyetler gözlemledi; bunlar arasında dinamik bağlantı kütüphanesinin dışarıdan yüklenmesi ve meşru yazılımın gizlilik ve yürütme amacıyla kötüye kullanılması da yer alıyor.

İzinsiz giriş muhtemelen Temmuz 2025’in ilk haftasında bir Citrix NetScaler Gateway cihazının kullanılmasıyla başladı. Oyuncu, oradan müşterinin Makine Oluşturma Hizmetleri alt ağındaki Citrix Virtual Delivery Agent ana bilgisayarlarına geçti.

İzinsiz girişteki ilk erişim etkinlikleri, potansiyel olarak SoftEther VPN hizmetiyle ilişkili bir uç noktadan kaynaklandı ve bu da en başından itibaren altyapının gizlendiğini gösteriyor.

Darktrace daha sonra tehdit aktörünün, SNAPPYBEE (Deed RAT olarak da bilinen) olduğu yüksek güvenle değerlendirilen bir arka kapıyı birden fazla Citrix VDA ana bilgisayarına teslim ettiğini gözlemledi.

Arka kapı bu dahili uç noktalara, Norton Antivirus, Bkav Antivirus ve IObit Malware Fighter gibi antivirüs yazılımları için yasal yürütülebilir dosyaların yanı sıra bir DLL dosyası olarak teslim edildi. Bu etkinlik modeli, saldırganın, yüklerini yürütmek için meşru bir antivirüs yazılımı aracılığıyla DLL yan yüklemesine güvendiğini gösterir.

Salt Typhoon ve benzeri grupların bu tekniği kullanma geçmişi var, bu da onların güvenilir yazılım kisvesi altında yükleri yürütmesine ve geleneksel güvenlik kontrollerini atlamasına olanak tanıyor.

Tehdit aktörü tarafından sağlanan arka kapı, hem HTTP hem de tanımlanamayan TCP tabanlı protokol üzerinden iletişim kurarak komuta ve kontrol için LightNode VPS uç noktalarından yararlandı. Bu çift kanallı kurulum, Salt Typhoon’un tespitten kaçınmak için standart dışı ve katmanlı protokoller kullandığı bilinen kullanımıyla tutarlıdır.

Tespit ve Müdahale Çalışmaları

Arka kapı tarafından görüntülenen HTTP iletişimleri, Internet Explorer Kullanıcı Aracısı başlığını ve “/17ABE7F017ABE7F0” gibi Hedef URI modellerini içeren POST isteklerini içeriyordu. Güvenliği ihlal edilmiş uç noktaların temas kurduğu C2 ana bilgisayarlarından biri aar.gandhibludtric’ti[.]com, yakın zamanda Salt Typhoon’a bağlanan bir alan adı.

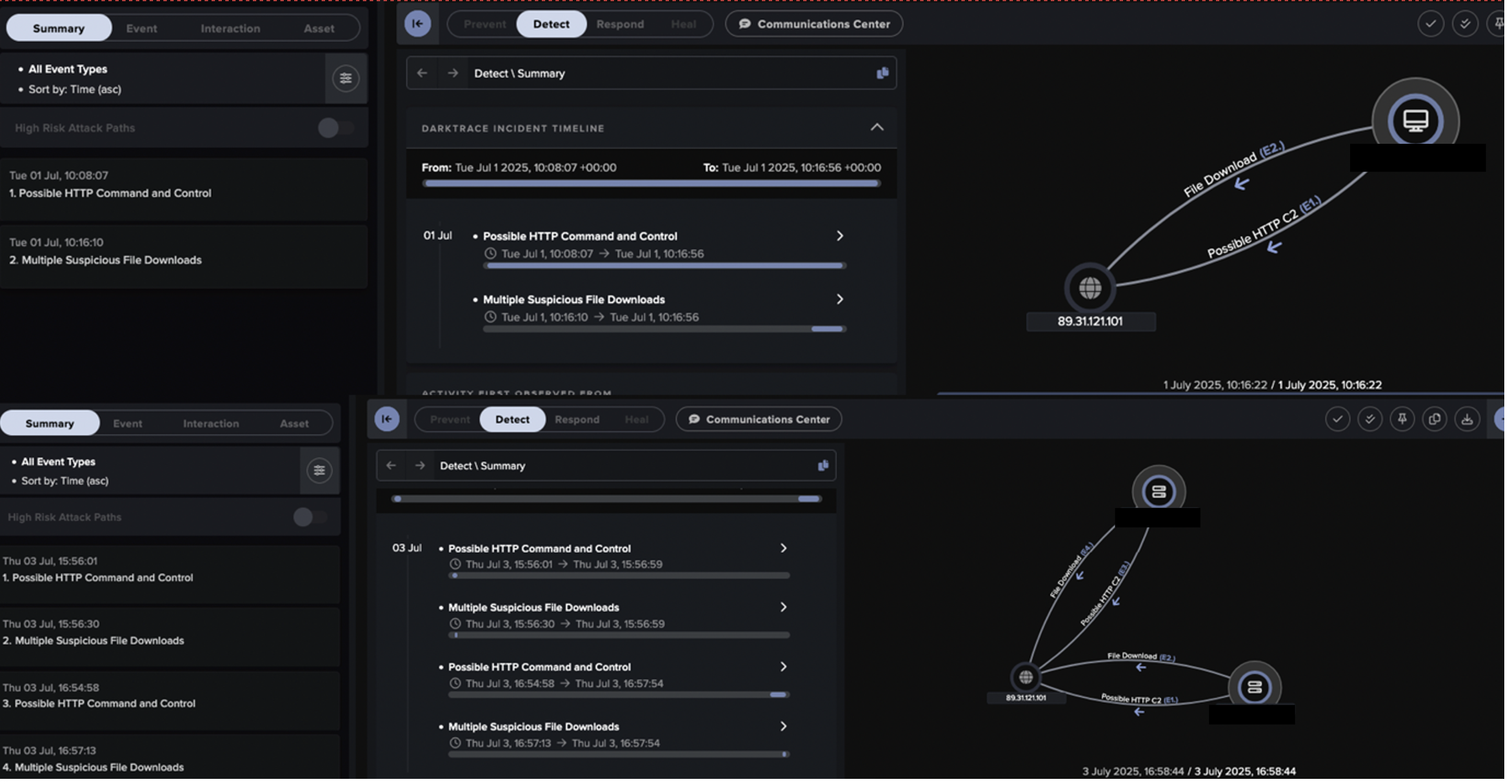

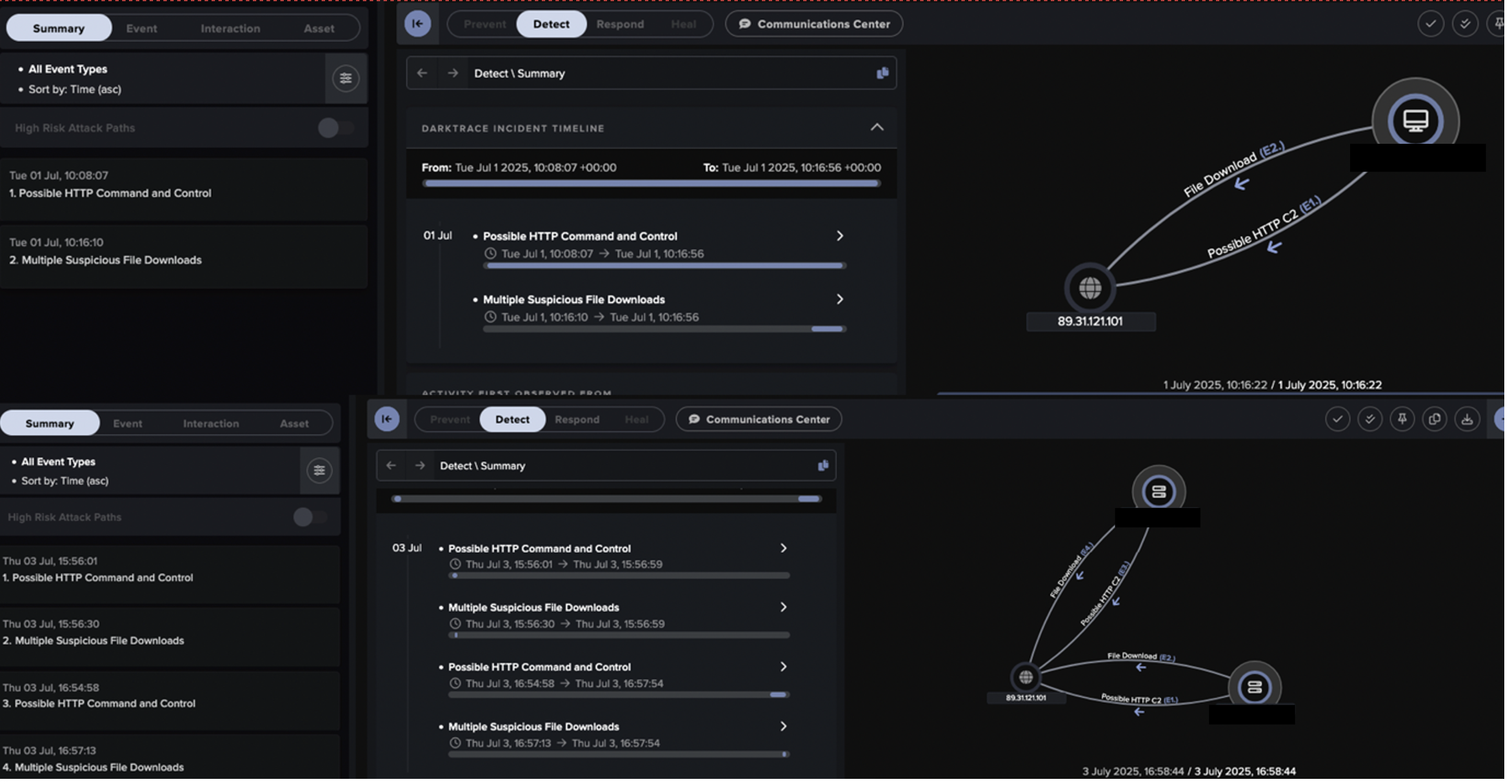

Darktrace, saldırının erken aşamalarına yanıt olarak yüksek güvenilirliğe sahip tespitler üretti; hem ilk araçlar hem de C2 faaliyetleri, Darktrace Cyber AI Analyst araştırmaları ve Darktrace modelleri tarafından yapılan araştırmalar tarafından güçlü bir şekilde kapsandı.

Tehdit aktörünün karmaşıklığına rağmen izinsiz giriş etkinliği, saldırının bu ilk aşamalarının ötesine geçmeden önce tespit edildi ve düzeltildi; Darktrace’in zamanında yüksek güvenliğe sahip tespitleri muhtemelen tehdidi etkisiz hale getirmede önemli bir rol oynadı.

Darktrace’in Siber Yapay Zeka Analisti, izinsiz girişin ilk aşamalarında oluşturulan model uyarılarını bağımsız olarak araştırdı, ilk araçları ve C2 olaylarını keşfetti ve bunları saldırganın ilerleyişini temsil eden birleşik olaylar halinde bir araya getirdi.

Taktikler, teknikler ve prosedürler, aşamalandırma modelleri, altyapı ve kötü amaçlı yazılımlardaki örtüşmelere dayanarak Darktrace, gözlemlenen etkinliğin Salt Typhoon ile tutarlı olduğunu orta düzeyde bir güvenle değerlendiriyor.

Kuruluşlar tehdit modellerini yeniden değerlendirirken Salt Typhoon, ulus devlet siber operasyonlarının gelişen doğasını ve yalnızca imzaya dayalı yaklaşımlar yerine davranışsal anormallik tespitine dayanan proaktif savunma stratejilerine olan acil ihtiyacın çarpıcı bir hatırlatıcısı olarak hizmet ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.