“TunnelVision” adı verilen yeni bir saldırı, trafiği bir VPN’in şifreleme tünelinin dışına yönlendirerek, saldırganların güvenli bir VPN bağlantısının görünümünü korurken şifrelenmemiş trafiği gözetlemesine olanak tanıyor.

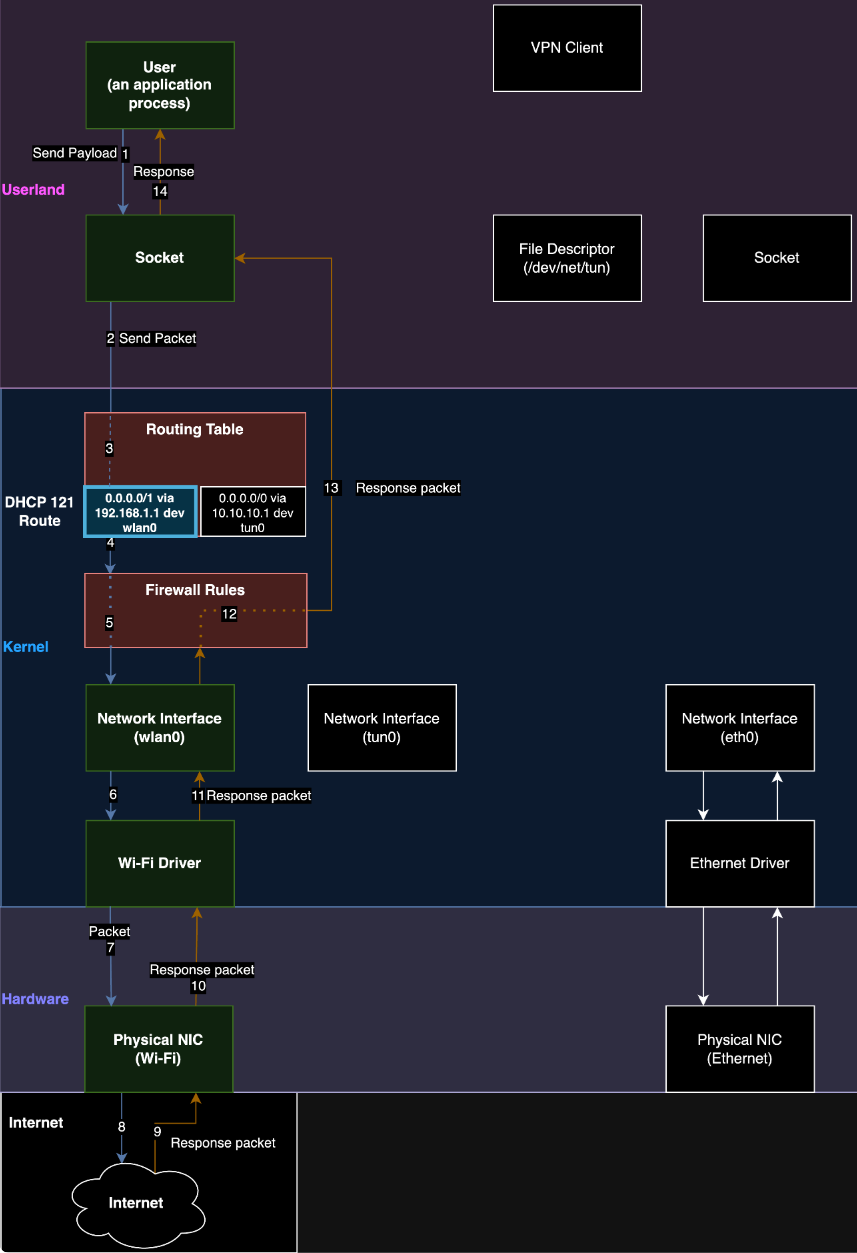

Leviathan Security tarafından hazırlanan bir raporda ayrıntılı olarak açıklanan yöntem, bir müşterinin sisteminde sınıfsız statik yolların yapılandırılmasına izin veren Dinamik Ana Bilgisayar Yapılandırma Protokolü’nün (DHCP) 121 numaralı seçeneğinin kötüye kullanılmasına dayanıyor.

Saldırganlar, yönlendirme tablolarını değiştirerek tüm VPN trafiğinin doğrudan yerel ağa veya kötü amaçlı bir ağ geçidine gönderilmesini ve hiçbir zaman şifreli VPN tüneline girmemesini sağlayan sahte bir DHCP sunucusu kurar.

Raporda, “Tekniğimiz, hedeflenen VPN kullanıcısıyla aynı ağ üzerinde bir DHCP sunucusu çalıştırmak ve ayrıca DHCP yapılandırmamızı kendisini bir ağ geçidi olarak kullanacak şekilde ayarlamaktır” diyor.

“Trafik ağ geçidimize ulaştığında, biz onu gözetlerken trafiği meşru bir ağ geçidine geçirmek için DHCP sunucusundaki trafik yönlendirme kurallarını kullanırız.”

Kaynak: Leviathan

Sorun, DHCP’nin gelen iletiler için rotaları değiştirebilecek bir kimlik doğrulama mekanizmasının bulunmamasından kaynaklanmaktadır ve bu mekanizmaya CVE-2024-3661 güvenlik açığı tanımlayıcısı atanmıştır.

Güvenlik araştırmacıları, bu güvenlik açığının en az 2002’den bu yana kötü aktörlerin kullanımına açık olduğunu ancak vahşi ortamda bilinen hiçbir aktif istismar vakasının bulunmadığını belirtiyor.

Leviathan, etkilenen satıcıların çoğunun yanı sıra CISA ve EFF’yi de bilgilendirdi. Araştırmacılar artık farkındalığı artırmak ve VPN satıcılarını koruma önlemleri almaya zorlamak için bir kavram kanıtlama istismarıyla birlikte sorunu kamuya açıkladılar.

TunnelVision saldırılarını azaltmak

Kullanıcılar, cihazlarını saldırgan tarafından kontrol edilen veya saldırganın bulunduğu bir ağa bağlarlarsa “TunnelVision” saldırılarından etkilenmeye daha yatkın olurlar. Olası senaryolar arasında kafeler, oteller veya havalimanlarındaki halka açık Wi-Fi ağları yer alıyor.

Hedeflenen cihazdaki VPN’nin yönlendirme manipülasyonuna karşı duyarlı olması gerekir; Leviathan bunun genellikle sızıntı önleme önlemleri olmadan sistem düzeyinde yönlendirme kuralları kullanan çoğu VPN istemcisinde geçerli olduğunu söylüyor.

Son olarak, ağ bağlantısı sırasında kötü amaçlı DHCP yapılandırmasının uygulanabilmesi için hedef cihazda otomatik DHCP yapılandırmasının etkinleştirilmesi gerekir. Bu yine yaygın olarak görülen bir konfigürasyondur.

Ancak, bu saldırının işe yaraması için kullanıcının ağın meşru DHCP sunucusundan önce sahte DHCP sunucusuna bağlanması gerektiğini unutmamak gerekir.

Araştırmacılar, saldırganların, meşru sunucuya yönelik DHCP açlığı saldırıları ve ARP sahtekarlığı da dahil olmak üzere, hileli sunucularına ilk önce çeşitli yollarla erişilme şansını artırabileceğini söylüyor.

TunnelVision CVE-2024-3661 hatası Windows, Linux, macOS ve iOS’u etkiliyor. Android’in DHCP seçenek 121’i desteklememesi nedeniyle, TunnelVision saldırılarından etkilenmeyen tek büyük işletim sistemidir.

Leviathan, VPN kullanıcıları için aşağıdaki azaltımları önermektedir:

- Ağ arayüzlerini ve yönlendirme tablolarını sistemin geri kalanından yalıtmak için Linux’ta ağ ad alanlarını kullanın ve hileli DHCP yapılandırmalarının VPN trafiğini etkilemesini önleyin.

- VPN istemcilerini, VPN arayüzünü kullanmayan tüm gelen ve giden trafiği reddedecek şekilde yapılandırın. İstisnalar gerekli DHCP ve VPN sunucusu iletişimleriyle sınırlı olmalıdır.

- Sistemleri, bir VPN’ye bağlıyken DHCP seçeneği 121’i yok sayacak şekilde yapılandırın. Bu, kötü amaçlı yönlendirme talimatlarının uygulanmasını önleyebilir, ancak belirli yapılandırmalar altında ağ bağlantısını bozabilir.

- Kişisel erişim noktaları aracılığıyla veya sanal makineler (VM) içinden bağlanın. Bu, DHCP etkileşimini ana bilgisayar sisteminin birincil ağ arayüzünden yalıtarak hileli DHCP yapılandırması riskini azaltır.

- Özellikle hassas verileri işlerken güvenilmeyen ağlara bağlanmaktan kaçının çünkü bunlar bu tür saldırılar için birincil ortamlardır.

VPN sağlayıcılarına gelince, kendi DHCP işleyicilerini uygulamak veya riskli DHCP yapılandırmalarının uygulanmasını engelleyecek ek güvenlik kontrollerini entegre etmek için istemci yazılımlarını geliştirmeleri teşvik edilir.