Güvenliği ihlal edilmiş sistemlere arka kapı erişimi sağlamak için Visual Studio güncellemesi olarak yayılan yeni Rust tabanlı macOS kötü amaçlı yazılımı, kötü şöhretli ALPHV/BlackCat fidye yazılımı çetesiyle bağlantılı altyapıyı kullanıyor.

Arka kapıyı sunma kampanyası en az Kasım 2023’ten beri başladı ve kötü amaçlı yazılımın daha yeni varyantlarını dağıtmaya devam ediyor.

RustDoor olarak takip eden siber güvenlik şirketi Bitdefender araştırmacıları, Rust’ta yazılan kötü amaçlı yazılımın Intel tabanlı (x86_64) ve ARM (Apple Silicon) mimarilerinde çalışabileceğini söylüyor.

Fidye yazılımı operasyonlarıyla potansiyel bağlantı

Bitdefender’daki kötü amaçlı yazılım araştırmacıları, RustDoor’u analiz ederken kötü amaçlı yazılımın dört komut ve kontrol (C2) sunucusuyla iletişim kurduğunu keşfetti.

Tehdit istihbaratı verilerine bakıldığında analistler bunlardan üçünün saldırılarda kullanıldığını tespit etti potansiyel olarak fidye yazılımı saldırılarıyla bağlantılı ALPHV/BlackCat bağlı kuruluşundan.

Ancak araştırmacılar, bunun RustDoor kullanımını belirli bir tehdit aktörüne güvenli bir şekilde bağlamak için yeterli kanıt olmadığını ve “yapıların ve IoC’lerin” [indicators of compromise] BlackBasta ve ALPHV/BlackCat fidye yazılımı operatörleriyle olası bir ilişki olduğunu öne sürüyor.”

Siber suçluların altyapılarını seçme konusunda daha az özgürlüğe sahip olması ve anonimlik sağlayan ve yasa dışı faaliyetlere göz yuman barındırma hizmetleriyle sınırlı olması nedeniyle, birden fazla tehdit aktörünün saldırılar için aynı sunucuları kullanması yaygındır.

MacOS sistemi için LockBit’ten Apple M1 için oluşturulmuş şifreleyiciler Aralık 2022’den önce oluşturulmuş olsa da, şu anda Apple’ın işletim sistemine saldıran fidye yazılımına ilişkin kamuya açık bir rapor bulunmuyor.

Kurumsal ortamlar bu işletim sistemlerini çalıştıran sunucuları kullandığından çoğu işlem Windows ve Linux sistemlerini hedefler.

Dağıtım ayrıntıları

RustDoor, öncelikle Microsoft’un macOS platformuna yönelik entegre geliştirme ortamı (IDE) olan ve bu yıl 31 Ağustos’ta kullanımdan kaldırılacak olan Mac için Visual Studio’nun güncelleyicisi olarak dağıtılıyor.

MacOS arka kapısı, ‘ dahil olmak üzere birden fazla ad altında sunulurzshrc2”Önizleyiciler”VisualStudio Güncelleyici”VisualStudioUpdater_Patch”VisualStudioGüncelleniyor”görsel stüdyo güncellemesi,’ Ve ‘DO_NOT_RUN_ChromeGüncellemeleri‘.

Bitdefender’a göre kötü amaçlı yazılım aktif olarak dağıtılıyor ve en az üç aydır tespit edilemiyor.

Araştırmacılar, kötü amaçlı yazılımın, hem x86_64 Intel hem de ARM mimarileri için Mach-O dosyalarını içeren FAT ikili dosyaları olarak gelen ancak Uygulama Paketleri veya Disk Görüntüsü gibi tipik ana dosyalar içinde paket halinde gelmeyen üç sürümünü keşfetti.

Bitdefender, bu alışılmadık dağıtım yönteminin kampanyanın dijital ayak izini ve güvenlik ürünlerinin arka kapıyı şüpheli olarak işaretleme olasılığını azalttığını söylüyor.

Arka kapı yetenekleri

Bu hafta yayınlanan bir raporda araştırmacılar, RustDoor’un ele geçirilen sistemi kontrol etmek ve verileri dışarı çıkarmak için komutlara sahip olduğunu ve sistem dosyalarını değiştirerek cihazda varlığını sürdürebildiğini söylüyor.

Kötü amaçlı yazılım, bir sisteme bulaştıktan sonra kayıt, görev yürütme ve veri sızdırma için belirli uç noktaları kullanarak komuta ve kontrol (C2) sunucularıyla iletişim kurar.

Kötü amaçlı yazılımın desteklediği komutlar şunları içerir:

- not: Sistem etkinliğini izlemek için yararlı olan, çalışan işlemleri listeler.

- kabuk: Rastgele kabuk komutlarını çalıştırarak saldırganlara doğrudan kontrol sağlar.

- CD: Geçerli dizini değiştirerek dosya sisteminde gezinmeye olanak tanır.

- mkdir: Çalınan verileri veya kötü amaçlı yazılım bileşenlerini düzenlemek için yararlı olan yeni bir dizin oluşturur.

- rm: Potansiyel olarak önemli dosyaları silmek veya kötü amaçlı yazılımın izlerini temizlemek için dosyaları kaldırır.

- rm: rm’ye benzer ancak dizinler için olan dizinleri kaldırır.

- uyumak: Muhtemelen tespitten kaçınmak veya eylemleri senkronize etmek için yürütmeyi belirli bir süre duraklatır.

- yüklemek: Dosyaları, çalınan verileri dışarı çıkarmak için kullanılan uzak bir sunucuya gönderir.

- robot öldürme: Muhtemelen rekabeti veya serbest sistem kaynaklarını ortadan kaldırmak için diğer kötü amaçlı yazılım süreçlerini sonlandırır.

- diyalog: Kullanıcıya kimlik avı amaçlı veya kullanıcı ayrıcalıklarıyla komutları yürütmek amacıyla mesaj veya istemler görüntüler.

- görev öldürmek: Güvenlik yazılımını veya kötü amaçlı yazılımlara müdahale eden diğer işlemleri durdurmak için yararlı olan belirtilen işlemleri sonlandırır.

- indirmek: Etkilenen sisteme ek kötü amaçlı yazılım bileşenleri veya güncellemeleri getirmek için kullanılan uzak bir sunucudan dosyaları alır.

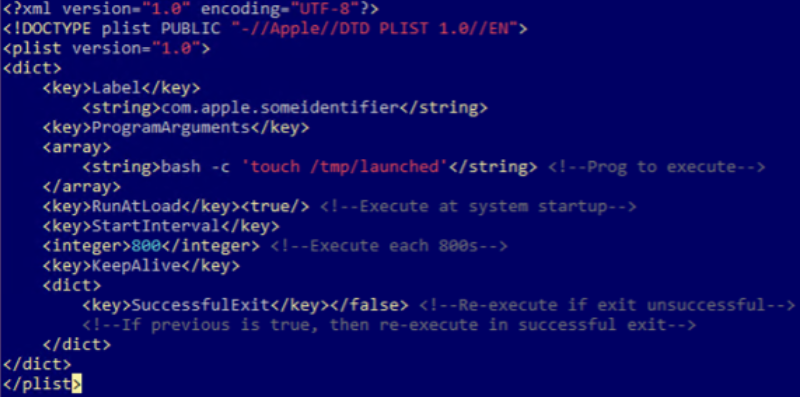

Arka kapı, belirli zamanlarda veya kullanıcı oturum açtığında yürütülmesini planlamak için Cron işlerini ve LaunchAgent’ları kullanır, böylece sistemin yeniden başlatılmasından sağ çıkmasını sağlar.

Üstelik, şunları değiştirir: ~/.zshrc Dosyayı yeni terminal oturumlarında yürütmek veya sistem komutlarıyla Dock’a eklemek için kullanılabilir; bu, meşru uygulamalarla ve kullanıcı etkinlikleriyle uyum sağlamasına yardımcı olur.

Bitdefender, RustDoor’un en az üç çeşidinin bulunduğunu, bunların en eskisinin Ekim 2023’ün başlarından beri görüldüğünü belirtiyor.

Bir sonraki sürüm 22 Kasım’da görüldü ve 30 Kasım’da gözlemlenen, belirli uzantılara sahip dosyaların “karmaşık bir JSON yapılandırmasının yanı sıra sızdırılması için kullanılan yerleşik bir Apple komut dosyası” içeren güncellenmiş bir sürümden önce gelen bir test sürümü olduğu ortaya çıktı.

Araştırmacılar, keşfedilen dört komut ve kontrol sunucusunun ikili dosyalarını, indirme alanlarını ve URL’lerini içeren RustDoor için bilinen risk göstergelerinin bir listesini sunuyor.