Finansal olarak motive olan Kuzey Koreli bir tehdit aktörünün, adlı yeni bir Apple macOS kötü amaçlı yazılım türünün arkasında olduğundan şüpheleniliyor. RustBucket.

“[RustBucket] Jamf Threat Labs araştırmacıları Ferdous Saljooki ve Jaron Bradley, geçen hafta yayınlanan teknik bir raporda, çeşitli yükleri indirmek ve yürütmek için komuta ve kontrol (C2) sunucularıyla iletişim kuruyor” dedi.

Apple cihaz yönetim şirketi, bunu APT28, Nickel Gladstone, Sapphire Sleet, Stardust Chollima ve TA444 takma adlarıyla da izlenen kötü şöhretli Lazarus kümesindeki bir alt grup olan BlueNoroff olarak bilinen bir tehdit aktörüne bağladı.

Bağlantılar, Rus siber güvenlik şirketi Kaspersky tarafından Aralık 2022’nin sonlarında ifşa edilen ve muhtemelen girişim sermayesi şirketlerini taklit eden sahte etki alanları kullanan Japon finans kuruluşlarını hedefleyen önceki bir kampanyayla taktik ve altyapı çakışmalarından kaynaklanıyor.

BlueNoroff, Lazarus Group’un diğer kurucu kuruluşlarının aksine, CryptoCore olarak izlenen izinsiz giriş setinin bir parçası olarak SWIFT sistemini ve kripto para borsalarını hedef alan sofistike siber özellikli soygunlarıyla tanınır.

Bu yılın başlarında, ABD Federal Soruşturma Bürosu (FBI), tehdit aktörünü Haziran 2022’de Harmony Horizon Bridge’den 100 milyon dolarlık kripto para varlığının çalınmasıyla suçladı.

BlueNoroff’un saldırı repertuarının da son birkaç ay içinde büyük bir değişime tanık olduğu söyleniyor; grup, e-posta alıcılarını kimlik bilgilerini sahte giriş sayfalarına girmeleri için kandırmak için iş temalı cazibelerden yararlanıyor.

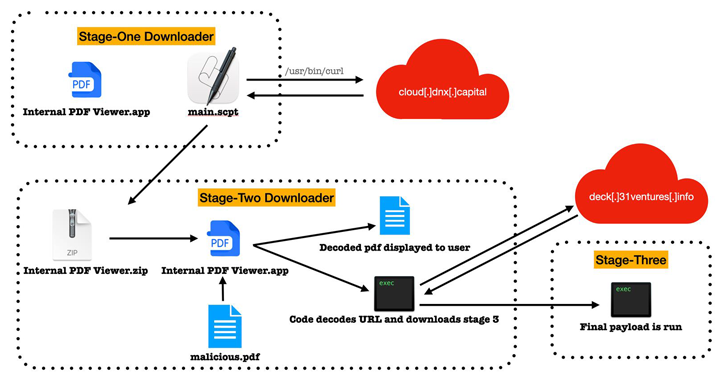

Jamf tarafından tanımlanan macOS kötü amaçlı yazılımı, bulaşmayı etkinleştirmek için bir “Dahili PDF Görüntüleyici” uygulaması kılığına giriyor, ancak saldırının başarısının kurban üzerindeki bankalarının Gatekeeper korumalarını manuel olarak geçersiz kıldığını belirtmekte fayda var.

Gerçekte, bu, önceki sunucuyla aynı adı taşıyan uzak bir sunucudan ikinci aşama bir veri yükü almak için tasarlanmış bir AppleScript dosyasıdır. Her iki kötü amaçlı uygulama da geçici bir imzayla imzalanır.

Objective-C’de yazılan ikinci aşama yükü, PDF dosyalarını görüntüleme yeteneği sunan ve yalnızca bubi tuzaklı bir PDF dosyası uygulama aracılığıyla açıldığında saldırı zincirinin bir sonraki aşamasını başlatan temel bir uygulamadır.

Jamf tarafından tanımlanan bu tür dokuz sayfalık bir PDF belgesi, bir “yatırım stratejisi” sunduğu iddiasındadır ve başlatıldığında üçüncü aşama bir truva atı olan Mach-O’yu indirmek ve yürütmek için komuta ve kontrol (C2) sunucusuna ulaşır. sistem keşif komutlarını çalıştırma yetenekleriyle birlikte gelen, Rust’ta yazılmış yürütülebilir dosya.

Araştırmacılar, “Saldırgan tarafından kullanılan bu PDF görüntüleme tekniği zekice bir tekniktir” diye açıkladı. “Bu noktada, analiz yapabilmek için yalnızca ikinci aşama kötü amaçlı yazılıma değil, aynı zamanda uygulama içindeki kötü amaçlı kodu yürütmek için anahtar görevi gören doğru PDF dosyasına da ihtiyacımız var.”

Şu anda ilk erişimin nasıl sağlandığı ve saldırıların başarılı olup olmadığı net değil, ancak bu gelişme, tehdit aktörlerinin Go ve Rust gibi programlama dillerini kullanarak araç setlerini platformlar arası kötü amaçlı yazılımlara uyum sağlayacak şekilde uyarladığının bir işareti.

Bulgular ayrıca, stratejik istihbarat toplamak ve kripto para hırsızlığı gerçekleştirmek için ülkeler ve sektör dikeylerindeki kuruluşlara yönelik Lazarus Group tarafından düzenlenen yoğun bir saldırı döneminden de çıktı.

Lazarus Group (namı diğer Hidden Cobra ve Diamond Sleet), ayrı bir grup olmaktan çok, Kuzey Kore’nin başlıca yabancı istihbarat aygıtı olan Reconnaissance General Bureau (RGB) içinde yer alan devlet destekli ve suçlu bilgisayar korsanlığı gruplarının bir karışımı için bir şemsiye terimdir.

Tehdit aktörü tarafından üstlenilen son faaliyetler, tehdit aktörünün kurumsal ağlara giriş noktaları olarak yazılım tedarik zincirindeki güven ilişkilerinden yararlanma konusundaki artan ilgisinin yeni kanıtlarını sunmuştur.

Geçen hafta, hasım kolektif, kurumsal iletişim yazılımı üreticisi 3CX’i ihlal etmek ve Windows ve macOS uygulamalarını zehirlemek için X_TRADER olarak bilinen meşru bir uygulamanın yükleyici sürümlerini truva atı haline getiren kademeli bir tedarik zinciri saldırısıyla bağlantılıydı.

Aynı sıralarda, ESET, Lazarus Group’un SimplexTea adlı bir Linux kötü amaçlı yazılımını, Operasyon Dream Job olarak adlandırılan yinelenen bir sosyal mühendislik kampanyasının arka planında kullandığını ayrıntılı olarak açıkladı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

ESET kötü amaçlı yazılım araştırmacısı Marc-Etienne M.Léveillé geçen hafta “Lazarus’un tüm büyük masaüstü işletim sistemleri için yerel kötü amaçlı yazılım üretebileceğini ve kullanabileceğini not etmek de ilginç: Windows, macOS ve Linux.”

Lazarus, yaptırımlardan etkilenen ülke adına operasyonlar yürüttüğü bilinen, RGB’ye bağlı devlet destekli tek bilgisayar korsanlığı grubu değil. Bir diğer eşit derecede üretken tehdit aktörü, bir alt grubu Google’ın Tehdit Analizi Grubu (TAG) tarafından ARCHIPELAGO olarak izlenen Kimsuky’dir (aka APT43 veya Emerald Sleet).

Google, “Aktör öncelikle, savunma ve güvenlik, özellikle nükleer güvenlik ve nükleer silahların yayılmasının önlenmesi politikası konularında uzmanlığa sahip hükümet, askeri, imalat, akademik ve düşünce kuruluşu bünyesinde çalışan kişiler dahil olmak üzere ABD ve Güney Kore’deki kuruluşları hedefliyor.” Mandiant’a ait olan geçen yıl kaydetti.

Kimsuky’nin daha az bilinen diğer hedefleri arasında hükümet ve eğitim kurumları olarak Hint ve Japonlar, KimDragon adı altında Tayvanlı siber güvenlik şirketi TeamT5 tarafından izlenen bir dizi saldırı yer alıyor.

Grubun, hedef odaklı kimlik avı, sahte tarayıcı uzantıları ve uzaktan erişim truva atları gibi çok çeşitli taktikler yoluyla hassas bilgileri sızdırmak için bir dizi siber silah konuşlandırma geçmişi var.

VirusTotal tarafından yayınlanan en son bulgular, Kimsuky’nin yüklerini teslim etmek için kötü amaçlı Microsoft Word belgelerine büyük ölçüde güvendiğini vurgulamaktadır. Dosyaların çoğu, Güney Kore, ABD, İtalya, İsrail ve Birleşik Krallık’tan kötü amaçlı yazılım tarama platformuna gönderildi.

Google Chronicle yan kuruluşu, “Grup, casusluk, sabotaj ve hırsızlık operasyonlarını yürütmek için hedef odaklı kimlik avı ve kimlik bilgileri toplama da dahil olmak üzere çeşitli teknikler ve araçlar kullanıyor” dedi.