ABD merkezli bir şirkete yapılan bir siber saldırının ardından kötü amaçlı yazılım araştırmacıları, Rorschach adını verdikleri “teknik olarak benzersiz özelliklere” sahip yeni bir fidye yazılımı türünü keşfettiler.

Gözlemlenen yetenekler arasında, araştırmacıların testlerine göre Rorschach’ı günümüzün en hızlı fidye yazılımı tehdidi yapacak olan şifreleme hızı da var.

Analistler, bilgisayar korsanlarının bir tehdit algılama ve olay müdahale aracındaki bir zayıflıktan yararlandıktan sonra kötü amaçlı yazılımı kurban ağına yerleştirdiğini tespit etti.

Rorschach ayrıntıları

ABD’deki bir şirketteki bir olaya yanıt veren siber güvenlik şirketi Check Point’teki araştırmacılar, Rorschach’ın, Palo Alto Networks’ün genişletilmiş algılama ve yanıt ürünü olan Cortex XDR’deki imzalı bir bileşen aracılığıyla DLL yandan yükleme tekniği kullanılarak konuşlandırıldığını keşfetti.

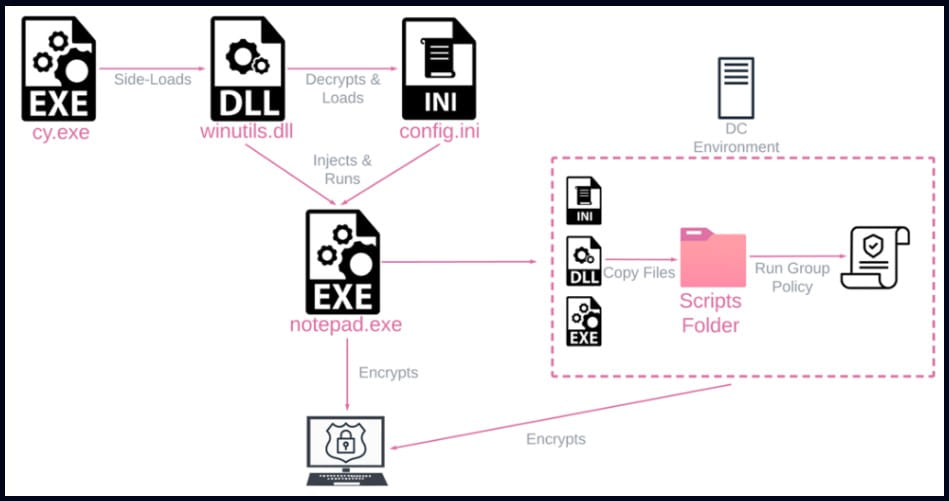

Saldırgan, Cortex XDR Dump Service Tool’u (cy.exe) sürüm 7.3.0.16740, Rorschach yükleyicisini ve enjektörü yandan yüklemek için (winutils.dll), bu da “config.ini” adlı fidye yazılımı yükünün bir Not Defteri işleminde başlatılmasına yol açar.

Yükleyici dosyası, UPX tarzı anti-analiz korumasına sahipken, ana yük, VMProtect yazılımı kullanılarak kodun bazı kısımlarını sanallaştırarak tersine mühendislik ve algılamaya karşı korunur.

Check Point, Rorschach’ın etki alanındaki diğer ana bilgisayarlara yaymak için bir Windows Etki Alanı Denetleyicisi üzerinde yürütüldüğünde bir Grup İlkesi oluşturduğunu bildirir. Kötü amaçlı yazılım, bir makineyi ele geçirdikten sonra tüm olay günlüklerini siler.

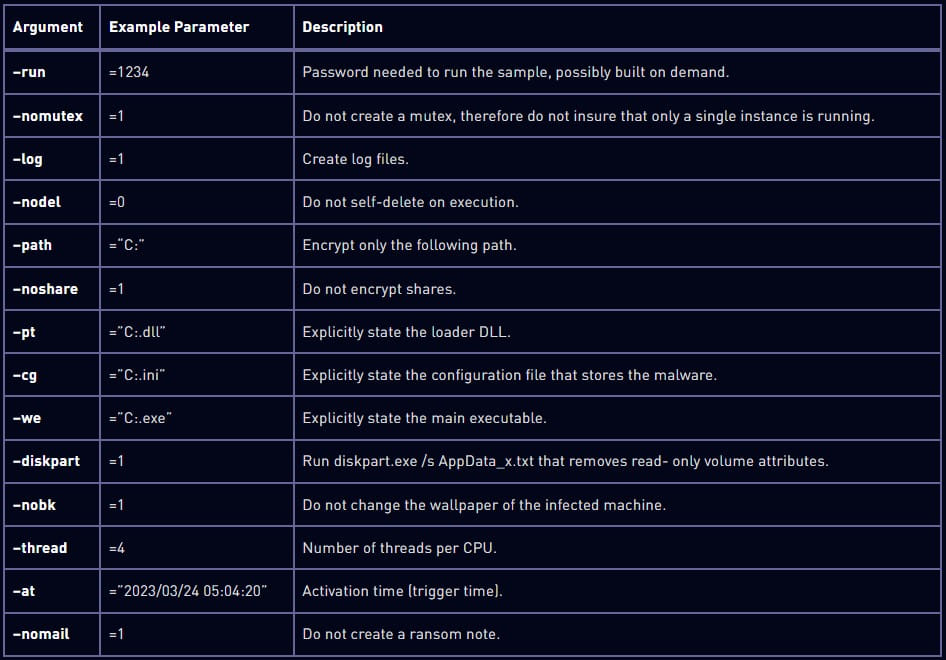

Rorschach, sabit kodlanmış yapılandırmayla birlikte gelirken, işlevselliği artıran komut satırı argümanlarını destekler.

Check Point, seçeneklerin gizli olduğunu ve kötü amaçlı yazılımı tersine çevirmeden bu seçeneklere erişilemeyeceğini not eder. Araştırmacıların keşfettiği argümanlardan bazıları aşağıdadır:

Rorschach’ın şifreleme işlemi

Rorschach, yalnızca kurban makine Bağımsız Devletler Topluluğu (CIS) dışındaki bir dille yapılandırılmışsa verileri şifrelemeye başlayacaktır.

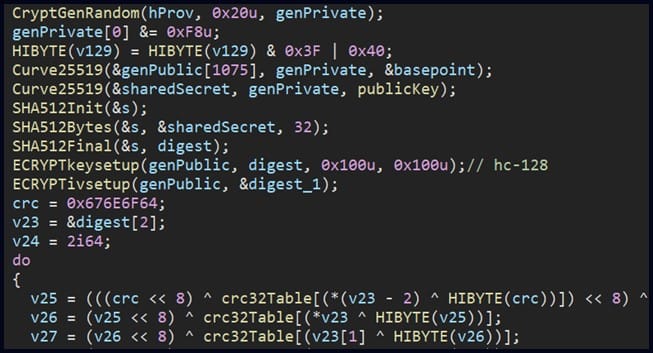

Şifreleme şeması, curve25519 ve eSTREAM cipher hc-128 algoritmalarını harmanlar ve aralıklı şifreleme eğilimini takip eder, yani dosyaları yalnızca kısmen şifreleyerek işlem hızını artırır.

Araştırmacılar, Rorschach’ın şifreleme yordamının “G/Ç tamamlama bağlantı noktaları aracılığıyla iş parçacığı planlamasının oldukça etkili bir şekilde uygulanmasını” gösterdiğini belirtiyor.

Check Point, Rorschach’ın şifrelemesinin ne kadar hızlı olduğunu bulmak için 6 çekirdekli bir CPU makinesinde 220.000 dosyayla bir test kurdu.

Verileri şifrelemek Rorschach’ın 4,5 dakikasını alırken, en hızlı fidye yazılımı türü olarak kabul edilen LockBit v3.0, 7 dakikada tamamlandı.

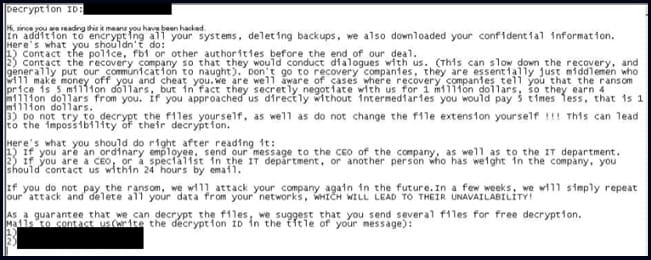

Kötü amaçlı yazılım, sistemi kilitledikten sonra Yanlowang fidye yazılımı tarafından kullanılan biçime benzer bir fidye notu bırakır.

Araştırmacılara göre, kötü amaçlı yazılımın önceki bir sürümü, DarkSide’ın kullandığına benzer bir fidye notu kullanıyordu.

Check Point, bu benzerliğin, diğer araştırmacıların Rorschach’ın farklı bir sürümünü, 2021’de BlackMatter olarak yeniden markalaşan ve aynı yıl ortadan kaybolan bir operasyon olan DarkSide ile karıştırmasına neden olan şeyin büyük olasılıkla olduğunu söylüyor.

BlackMatter’ın üyeleri, Kasım 2021’de başlatılan ALPHV/BlackCat fidye yazılımı operasyonunu yeniden oluşturdu.

Check Point, Rorschach’ın çevrimiçi sızdırılan bazı önde gelen fidye yazılımı türlerinden (Babuk, LockBit v2.0, DarkSide) daha iyi özellikleri uyguladığını değerlendiriyor.

Kötü amaçlı yazılım, kendi kendini yayma özelliklerinin yanı sıra “fidye saldırıları için çıtayı yükseltiyor.”

Şu anda Rorschach fidye yazılımının operatörleri bilinmiyor ve fidye yazılımı sahnesinde nadiren görülen bir markalama yok.