“RedClouds” olarak izlenen bir siber casusluk ve bilgisayar korsanlığı kampanyası, Uzak Masaüstü bağlantıları aracılığıyla paylaşılan sürücülerden verileri otomatik olarak çalmak için özel “RDStealer” kötü amaçlı yazılımını kullanır.

Kötü amaçlı kampanya, araştırmacıları 2022’den beri bilgisayar korsanlarının Doğu Asya’daki sistemleri hedef aldığını gören Bitdefender Labs tarafından keşfedildi.

Kampanyayı belirli tehdit aktörlerine bağlayamamakla birlikte, tehdit aktörlerinin çıkarlarının Çin ile uyumlu olduğundan ve devlet destekli bir APT seviyesinin karmaşıklığına sahip olduğundan bahsediyorlar.

Ayrıca Bitdefender, belirli bilgisayar korsanlarının en az 2020’den beri faaliyet izleri bıraktığını, başlangıçta hazır araçları kullandığını ve 2021’in sonlarında özel kötü amaçlı yazılımlara geçtiğini söylüyor.

Uzak Masaüstünden Hırsızlık

Uzak Masaüstü Protokolü (RDP), kullanıcıların Windows masaüstlerine uzaktan bağlanmasına ve onları sanki bilgisayarın başındaymış gibi kullanmalarına olanak tanıyan tescilli bir Microsoft protokolüdür.

Bu özellik, uzaktan çalışma, teknik destek ve BT desteği, sistem yönetimi ve sunucu yönetimi gibi çeşitli görevler için son derece kullanışlıdır.

İnternete maruz kalan RDP sunucuları, bir şirket ağına dayanak sağladıkları için en çok hedeflenen çevrimiçi hizmetlerden bazılarıdır. Tehdit aktörleri erişim sağladıktan sonra, veri hırsızlığı ve fidye yazılımı saldırılarında kurumsal ağ boyunca yanal olarak yayılmak için bu dayanağı kullanabilir.

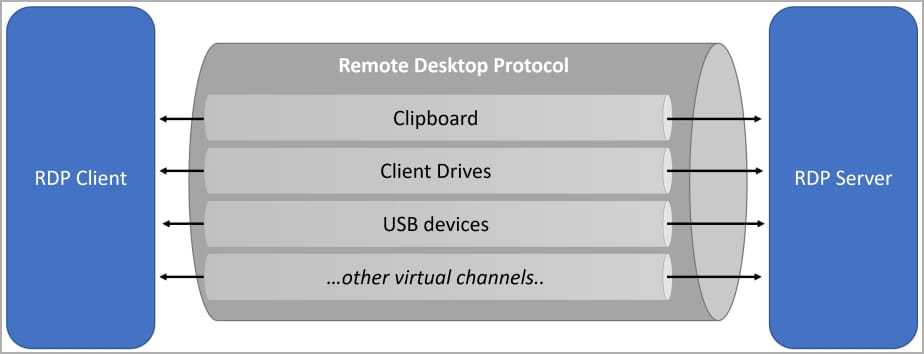

Uzak Masaüstü Protokolü, yerel sürücülerinizi, yazıcılarınızı, Windows panosunu, bağlantı noktalarını ve diğer aygıtları uzak ana bilgisayara bağlamanıza izin veren ve daha sonra uzak masaüstü oturumlarınızda erişebileceğiniz ‘cihaz yeniden yönlendirme’ adlı bir özellik içerir.

Bu paylaşılan kaynaklara özel bir ‘aracılığıyla erişilir.\\tsistemci‘ (terminal sunucusu istemcisi) ağ paylaşımı, daha sonra RDP bağlantınızdaki sürücü harfleriyle eşlenebilir.

Örneğin, yerel C:\ sürücüsü aygıt yeniden yönlendirmesi yoluyla paylaşılmışsa, ‘ olarak erişilebilir olacaktır.\\tsistemci\cRDP oturumunda paylaşın, daha sonra uzak Windows masaüstünden yerel olarak depolanan dosyalara erişmek için kullanılabilir.

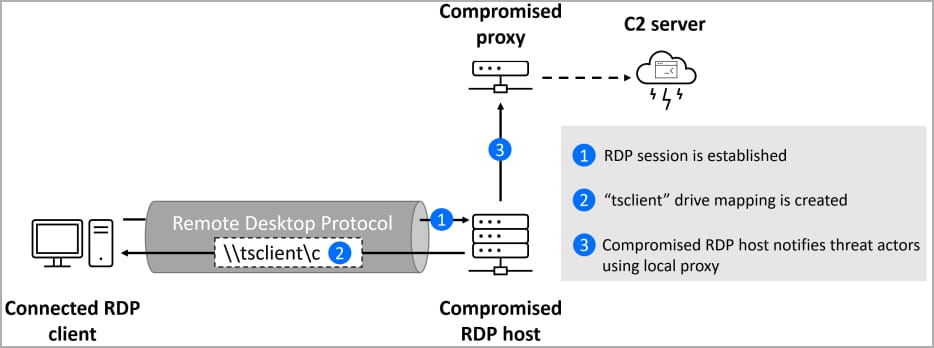

Tehdit aktörleri, uzak masaüstü sunucularına, bu cihaz yeniden yönlendirme özelliğinden yararlanan özel bir RDStealer kötü amaçlı yazılımı bulaştırır. Bunu, RDP bağlantılarını izleyerek ve RDP sunucusuna bağlandıklarında yerel sürücülerden otomatik olarak veri çalarak yapar.

RDStealer’ı oluşturan beş modül, bir keylogger, bir kalıcılık oluşturucu, bir veri hırsızlığı ve sızdırma hazırlama modülü, bir pano içeriği yakalama aracı ve bir kontrol eden şifreleme/şifre çözme işlevleri, günlük kaydı ve dosya işleme yardımcı programlarından oluşur.

Aktivasyon üzerine RDStealer, \\tsclient ağ paylaşımlarındaki C, D, E, F, G veya H sürücülerinin kullanılabilirliğini kontrol eden “diskMounted” işlevini çağırmak için sonsuz bir döngüye girer. Herhangi birini bulursa, C2 sunucusuna bildirir ve bağlı RDP istemcisinden veri sızdırmaya başlar.

Kötü amaçlı yazılımın C:\ sürücülerinde sıraladığı konumların ve dosya adı uzantılarının KeePass şifre veritabanı, SSH özel anahtarları, Bitvise SSH istemcisi, MobaXterm, mRemoteNG bağlantıları vb. içerdiğini belirtmekte fayda var. yanal hareket için kullanın.

Diğer tüm sürücülerde, RDStealer, değerli verileri barındırma olasılığı düşük olan bazı istisnalar dışında her şeyi tarayacaktır.

Bitdefender, Uzak Masaüstü Sunucularına en başta nasıl bulaştığına dair içgörüden yoksundur, ancak kötü amaçlı yazılımın aşağıdaki klasörlerde depolandığını bulmuştur:

%WinDir%\System32\

%WinDir%\System32\wbem\

%WinDir%\security\database\

%PROGRAM_FILES%\f-secure\psb\diagnostics

%PROGRAM_FILES_x86%\dell\commandupdate\

%PROGRAM_FILES%\dell\md storage software\md configuration utility\BitDefender, “Saçma taktiğinin bir parçası olarak, tehdit aktörleri, kötü amaçlı yazılım içerdiğinden daha az şüphelenilen ve genellikle güvenlik çözümlerinin taramasının dışında bırakılan klasörleri kullandı” diye açıklıyor BitDefender.

Ele geçirilen cihazdan çalınan tüm veriler, saldırganların sunucularına iletilene kadar yerel olarak “C:\users\public\log.log” dosyasında şifrelenmiş dizeler olarak saklanır.

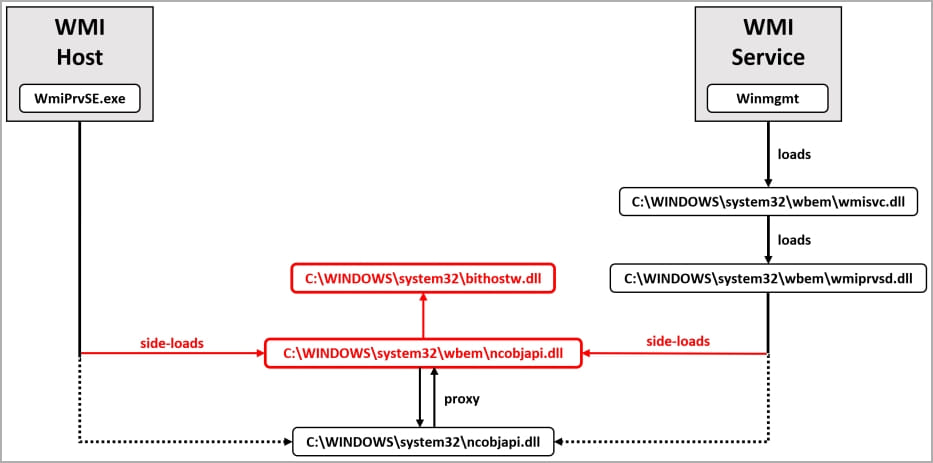

RDStealer uygulamasının son aşaması, iki DLL dosyasını, Logutil arka kapısını (“bithostw.dll”) ve onun yükleyicisini (“ncobjapi.dll”) etkinleştirmektir.

Özel Logutil kötü amaçlı yazılımı

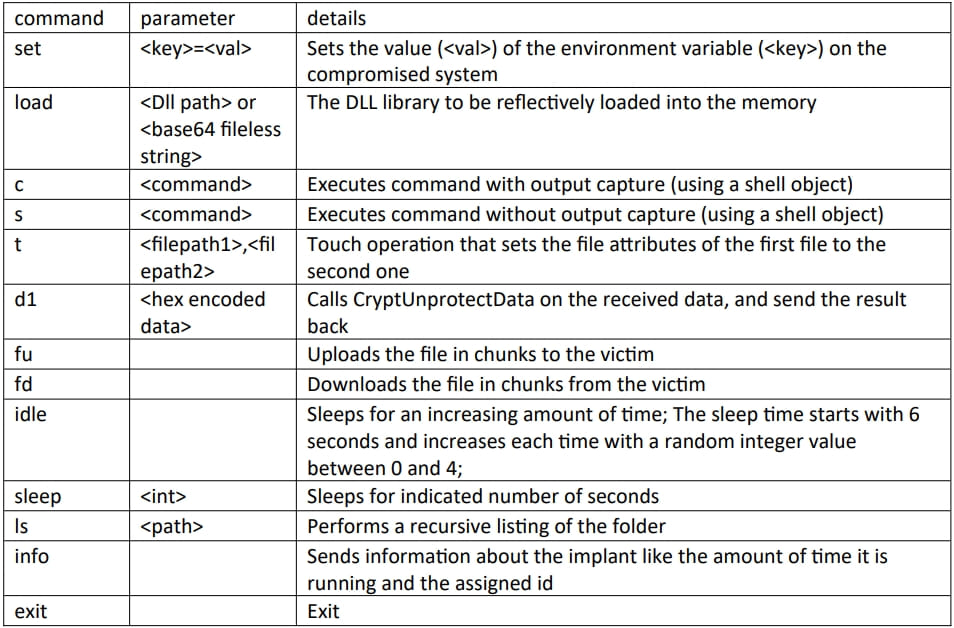

RedClouds kampanyası, tehdit aktörlerinin komutları uzaktan yürütmesine ve virüs bulaşmış bir cihazdaki dosyaları manipüle etmesine olanak tanıyan Logutil adlı özel bir Go tabanlı arka kapı da kullanır.

Kötü amaçlı yazılım, ihlal edilmiş bir sistemde algılanmadan çalışmak için pasif ve aktif DLL yandan yükleme kusurlarını kullanır ve etkinleştirme tetikleyicisi olarak Windows Yönetim Araçları’nı (WMI) kullanır.

Bitdefender, “Bu implant, sistemde kalıcılık sağlamak için oldukça etkilidir” diye açıklıyor.

“WMI hizmeti (birden çok kurtarma eylemiyle otomatik olarak başlatılır) veya WMI ana bilgisayar işlemi aracılığıyla tetiklenebilir.”

“Genellikle WMI ana bilgisayar işleminin (WmiPrvSE.exe) birden çok örneği çalışır ve bu işlemin başlatılmasının birden çok yolu vardır (uzak WMI çağrıları için DCOM arabirimi dahil).

Logutil, aşağıdaki tabloda açıklandığı gibi doğrudan C2 ile iletişim kurar ve yürütülecek komutları alır:

Araştırmacılar, Logutil’in C2’sinin ESXi ve Linux’a referanslar içerdiğinin altını çiziyor, bu nedenle tehdit aktörleri, çok platformlu bir arka kapı oluşturmak için zaten Go’nun çok yönlülüğünü kullanıyor olabilir.

Bitdefender, raporunda uzlaşma göstergelerinin tam bir listesini paylaştı, bu nedenle savunucuların not alması ve birden çok örtüşen güvenlik önlemi katmanı uygulaması önerilir.