VMware’in yeni araştırmasına göre, kötü şöhretli Emotet kötü amaçlı yazılımıyla ilişkili tehdit aktörleri, algılamadan kaçmak için taktiklerini ve komuta ve kontrol (C2) altyapısını sürekli olarak değiştiriyor.

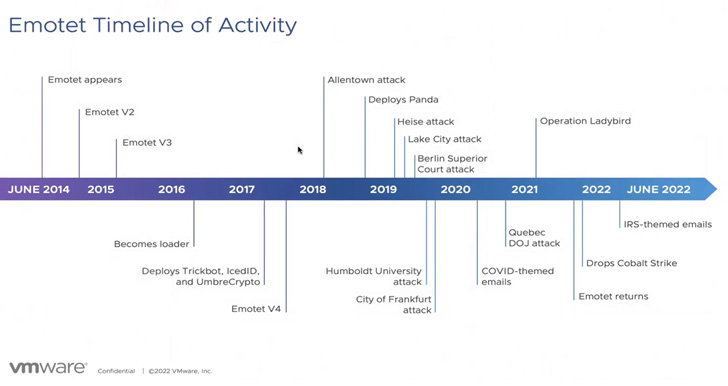

Emotet, Mummy Spider (diğer adıyla TA542) olarak izlenen ve Haziran 2014’te bir bankacılık truva atı olarak ortaya çıkan ve 2016’da fidye yazılımı gibi ikinci aşama yükleri sunabilen çok amaçlı bir yükleyiciye dönüşmeden önce ortaya çıkan bir tehdit aktörünün eseridir.

Botnet’in altyapısı, Ocak 2021’de koordineli bir kolluk kuvveti operasyonunun bir parçası olarak kaldırılırken, Emotet, Kasım 2021’de TrickBot olarak bilinen başka bir kötü amaçlı yazılım aracılığıyla geri döndü.

Artık dağılmış Conti ekibi tarafından yönetilen Emotet’in dirilişi, o zamandan beri Cobalt Strike enfeksiyonlarının ve daha yakın zamanda Quantum ve BlackCat’i içeren fidye yazılımı saldırılarının yolunu açtı.

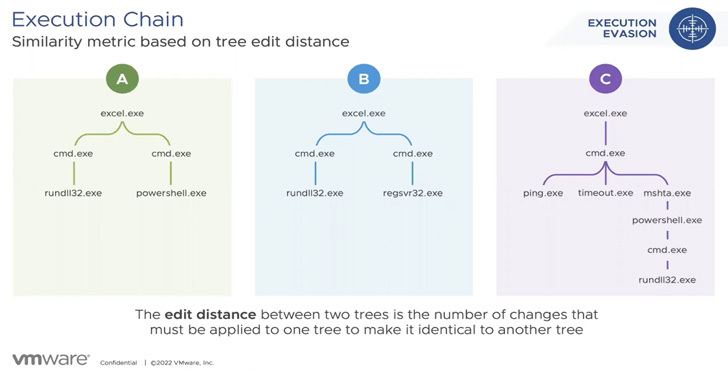

VMware Tehdit Analizi Birimi’nden (TAU) araştırmacılar The Hacker News ile paylaşılan bir raporda, “Emot’un yürütme zincirinin devam eden uyarlaması, kötü amaçlı yazılımın bu kadar uzun süredir başarılı olmasının bir nedenidir.” Dedi.

İfade saldırı akışları, uzun süre gizli kalma girişiminde farklı saldırı vektörlerinin kullanılmasıyla da karakterize edilir.

Bu izinsiz girişler, genellikle, kötü amaçlı yazılım içeren belgeler veya gömülü URL’ler ileten, açıldığında veya tıklandığında kötü amaçlı yazılımın yayılmasına yol açan spam ileti dalgalarına dayanır.

Yalnızca Ocak 2022’de VMware, Emotet yükünün bir Excel 4.0 (XL4) makrosu, PowerShell ile bir XL4 makrosu ve PowerShell ile bir Visual Basic Uygulaması (VBA) makrosu aracılığıyla teslim edildiği üç farklı saldırı grubu gözlemlediğini söyledi.

Bu bulaşma yaşam döngülerinden bazıları, mshta.exe adlı meşru bir yürütülebilir dosyanın kötü amaçlı bir HTA dosyası başlatmak ve ardından Emotet kötü amaçlı yazılımını bırakmak için kötüye kullanılmasıyla da dikkate değerdi.

Araştırmacılar, “Bazen karada yaşayan ikili dosyalar (LOLBIN’ler) olarak anılan mshta ve PowerShell gibi araçlar, Microsoft tarafından imzalanmış ve Windows tarafından güvenilir oldukları için tehdit aktörleri arasında çok popülerdir” dedi.

“Bu, saldırganın, meşru araçların kötü niyetli eylemler yürütmek için kandırıldığı, kafası karışmış bir yardımcı saldırı gerçekleştirmesine olanak tanır.”

Yaklaşık 25.000 benzersiz Emotet DLL yapısının daha ayrıntılı analizi, bunların %26.7’sinin Excel belgeleri tarafından kaldırıldığını gösteriyor. 139 kadar farklı program zinciri tanımlanmıştır.

Emotet’in yeniden ortaya çıkışı, C2 altyapısındaki bir değişiklikle de işaretlendi ve tehdit aktörü Epochs 4 ve 5 olarak adlandırılan iki yeni botnet kümesini işletti. , ve 3.

Buna ek olarak, 15 Mart 2022 ve 18 Haziran 2022 arasında vahşi ortamda tespit edilen 10.235 Emotet yükü, Epoch 5’e ait C2 sunucularını yeniden kullandı.

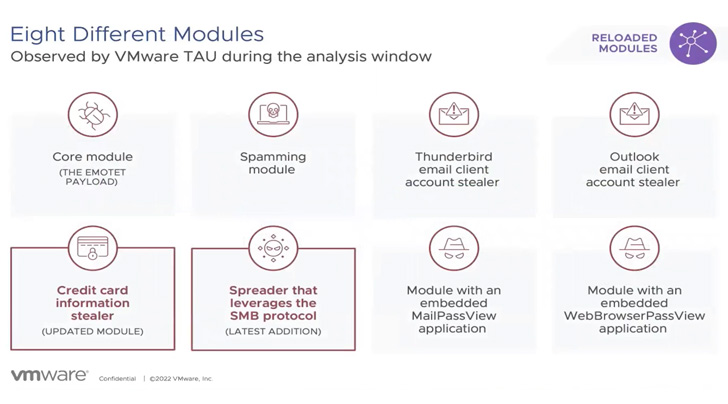

Hem yürütme zincirlerinde hem de C2 IP adreslerinde yapılan değişiklikler bir yana, Emotet ayrıca biri Google Chrome tarayıcısından kredi kartı verilerini yakalamak için tasarlanmış iki yeni eklentiyi ve yanal hareket için SMB protokolünü kullanan bir yayıcı modülü dağıtırken görüldü.

Diğer önemli bileşenler, bir spam modülü ve Microsoft Outlook ve Thunderbird e-posta istemcileri için hesap hırsızlarını içerir.

Sunucuları barındırmak için kullanılan IP adreslerinin çoğu ABD, Almanya ve Fransa’daydı. Buna karşılık, Emotet modüllerinin çoğu Hindistan, Kore, Tayland, Gana, Fransa ve Singapur’da barındırıldı.

Emotet gibi tehditlere karşı korunmak için ağ segmentasyonunun uygulanması, Sıfır Güven modelinin uygulanması ve varsayılan kimlik doğrulama mekanizmalarının daha güçlü alternatiflerle değiştirilmesi önerilir.