Tehdit istihbarat uzmanları tarafından yakın zamanda yapılan derinlemesine bir analiz, karanlık ağda dolaşan eski ve güvenilmez verilerin yaygın meselesine kritik ışık tutuyor.

Kapsamlı 26 dakikalık okumayı kapsayan rapor, kimlik bilgilerinin yanı sıra ilişkili web sitesi URL’lerini içeren kullanıcı adı-password çiftleri ve url-lojin-password (ULP) dosyaları içeren metin dosyaları dünyasına girer.

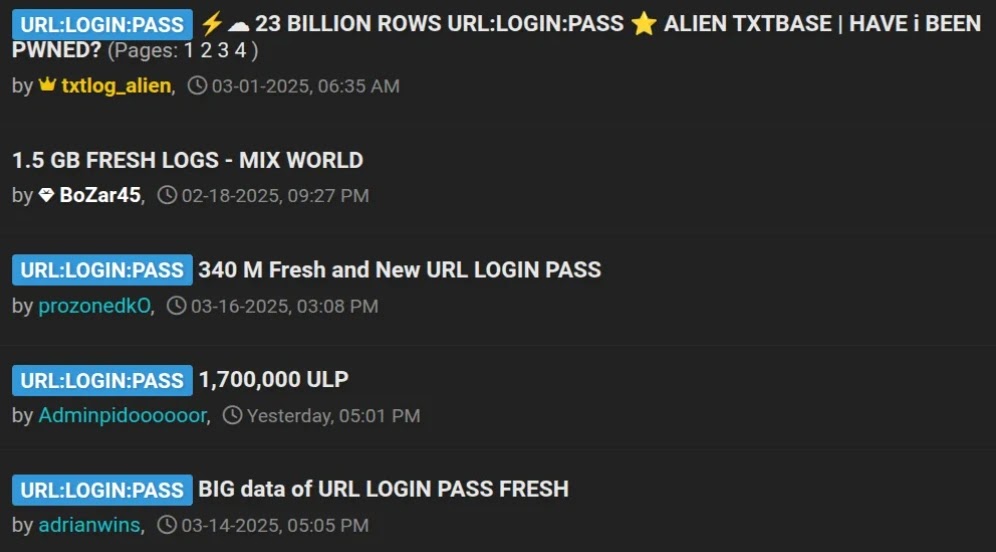

Milyarlarca taze, sömürülebilir kayıt içerme iddialarına rağmen, çalışma bu veri kümelerinin genellikle tarihsel ihlallerden geri dönüştürüldüğünü, otomatikleştirilmiş veya yanlış bir şekilde yeni sızıntılar olarak pazarlanan olduğunu ortaya koymaktadır.

Birekçilerin ikincil doğası

Bu ikincil doğa, riskleri azaltmak için zamanında ve doğru tehdit istihbaratına güvenen siber güvenlik savunucuları için zorluklar yaratarak, uzlaşmanın eyleme geçirilebilir göstergeleri olarak değerlerini önemli ölçüde azaltır.

Rapor, komodinler ve ULP dosyalarının genellikle “infostealer günlükleri” veri kümeleri olarak ilan edildiği, çerezler, sistem bilgileri ve oturum tokenleri gibi zengin bağlamsal veriler içeren “infostealer günlükleri” veri kümeleri olarak reklamı yapılan yeraltı pazarlarında sorunlu bir yanlış etiketleme eğilimini ortaya çıkarır.

Gerçekte, bu dosyalar böyle bir derinlikten yoksundur ve “taze” veya “2025 özel sızıntı” gibi pazarlama etiketleri ile algılanan değerlerini şişirmek için sıklıkla eski sızıntılardan yeniden paketlenir.

Yanıltıcı pazarlama taktikleri

Analizde vurgulanan önemli bir vaka, Şubat 2025’te 23 milyar satır kullanıcı verisini sızdırdığı iddiasıyla kötü şöhret kazanan Alientxt Telegram kanalını içeriyor.

Daha yakından incelendiğinde, bu “Alientxt koleksiyonunun” çoğu eski, çoğaltılmış veya imal edilmiş kimlik bilgilerinden oluşuyordu, bazı çizgiler URL: Giriş: Parola gibi standart formatlara uymuyor, bütünlüklerini daha da zayıflattı.

Geri dönmeden önce Breachforums’ta Galacticghost olarak yeniden markalaşan Alientxt’in arkasındaki operatör, halka açık verileri yeniden satmayı kabul ederek raporun bu tür distribütörlerin nadiren orijinal uzlaşma kaynakları olduğu iddiasını güçlendirdi.

Alientxt ile doğrudan iletişim ve Plutonium ve Joghodteam Cloud gibi diğer benzer telgraf kanalları da dahil olmak üzere analistlerin daha fazla araştırılması, sözde “taze” özel verilerin örneklerini ödeme yapmadan sağlamayı tutarlı bir şekilde reddetti.

Premium içeriğin önizlemeleri olarak lanse edilen bu kanallardan halka açık dosyalar, tehdit istihbarat platformlarıyla çapraz referansla kanıtlandığı gibi, genellikle 2022 veya 2024 gibi erken saatlerde ihlallere geri döndü.

Örneğin, Plutonium tarafından 1 Nisan 2025’te yayınlanan kimlik bilgileri, yakın zamanda sunulmasına rağmen Eylül 2024’ten itibaren bir uzlaşmaya bağlanmıştır.

Bu eski verileri geri dönüştürme modeli, birincil infostealer kütüklerinin gerçek zamanlı doğasına uyamayan ikincil kaynaklardaki doğal gecikmeyi göstermektedir.

Raporda ayrıca, bu “bilgi gürültüsü” sansasyonel başlıklarının büyük sızıntılar hakkındaki daha geniş etkisi, kullanıcıları ve kuruluşları duyarsızlaştırarak uyanık yorgunluğa ve gerçek, mevcut tehditlere yanıt vermesine neden oluyor.

Sonuç olarak, komodistler ve ULP dosyaları siber suç ekosisteminin temelini oluştururken, taze uzlaşma göstergeleri olarak güvenilirlikleri ciddi şekilde sınırlıdır.

Çalışma, siber güvenlik profesyonellerini, verileri genellikle ilk uzlaşma zamanlaması ve yöntemi gibi kritik bağlamı gizleyen toplayıcılara ve satıcılara dayanarak orijinal ihlal kaynaklarını izlemeye öncelik vermeye çağırıyor.

Karanlık web varlıkları “milyarlarca sızdırılmış kayıt” etrafındaki hype’dan yararlanmaya devam ettikçe, şüphecilik ve titiz doğrulama ihtiyacı, eyleme geçirilebilir zekayı eski gürültüden ayırmak için hiç bu kadar önemli olmamıştı.

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.