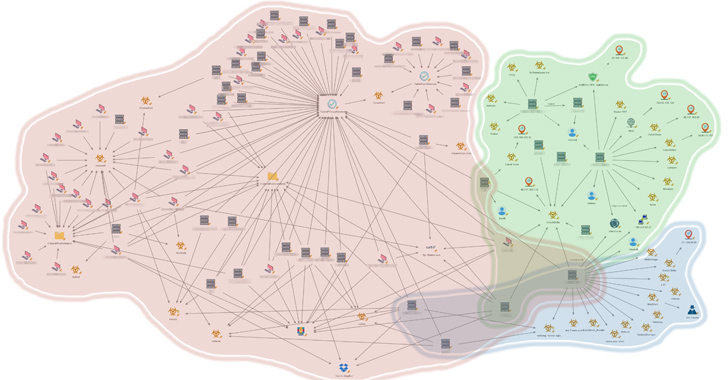

İsimsiz bir Güneydoğu Asya hükümeti, uzun süredir bölgeyi hedef alan casusluk kampanyalarının bir parçası olarak Çin bağlantılı çok sayıda tehdit aktörünün hedefi oldu.

Palo Alto Networks Birim 42 araştırmacıları Lior Rochberger, Tom Fakterman ve Robert, “Bu etkinlik hemen hemen aynı anda ve hatta bazı durumlarda aynı anda aynı kurbanların makinelerinde meydana gelse de, her küme farklı araçlar, işleyiş tarzı ve altyapı ile karakterize ediliyor.” Falcone, üç bölümlük kapsamlı bir raporda şunları söyledi.

Kritik altyapılar, kamu sağlık kurumları, kamu mali yöneticileri ve bakanlıklar gibi farklı devlet kurumlarını hedef alan saldırılar, ılımlı bir güvenle Görkemli Taurus (diğer adıyla Mustang Panda), Alloy Taurus (diğer adıyla Granite Typhoon) olarak takip edilen üç farklı kümeye atfedildi. ve Gelsemium.

Mustang Panda TONESHELL versiyonunu ve ShadowPad’i kullanıyor

Araştırmacılar, “Saldırganlar, hassas belgeleri ve bilgileri çalmanın yanı sıra istihbarat toplamaya odaklanan, kalıcı ve gizli bir dayanak noktası sağlayan bir siber casusluk operasyonu gerçekleştirdiler” dedi ve bunu “son derece hedefli ve istihbarat odaklı” olarak tanımladılar.

Faaliyet, 2021’in ikinci çeyreğinden 2023’ün üçüncü çeyreğine kadar sürdü ve keşif yapmak, kimlik bilgilerini çalmak, erişimi sürdürmek ve uzlaşma sonrası eylemleri gerçekleştirmek için çeşitli araçlardan yararlandı.

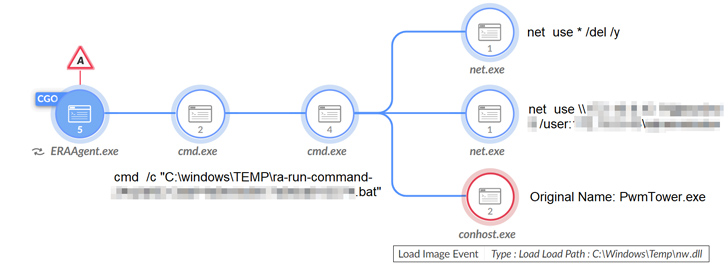

Bu hedeflere ulaşmak için kullanılan dikkate değer yazılımlardan bazıları LadonGo açık kaynak tarama çerçevesi, AdFind, Mimikatz, Impacket, China Chopper web kabukları, Cobalt Strike, ShadowPad ve TONESHELL arka kapısının yeni bir sürümüdür.

Kötü amaçlı yazılım, uç noktada kalıcılık oluşturmak, uzak bir sunucuyla komut ve kontrol iletişimi kurmak ve komut yürütme, dosya sistemi etkileşimi dahil bilgi toplama işlemlerini yürütmek için üç DLL tabanlı bileşen lehine kabuk kodu kullanmaktan kaçınır. , keylogging ve ekran yakalama.

Araştırmacılar, “Operasyon sırasında tehdit aktörü, uzun vadeli bir operasyon için kontrolü sürdürmeye odaklanarak yavaş yavaş kurbanların bulunduğu ortamın kontrolünü ele geçirdi.” dedi. “Tehdit aktörünün çabalarının amacı, hassas belgelerin ve istihbaratın sürekli olarak toplanması ve sızdırılması gibi görünüyor.”

Alloy Taurus Radarın Altında Uçmayı Hedefliyor

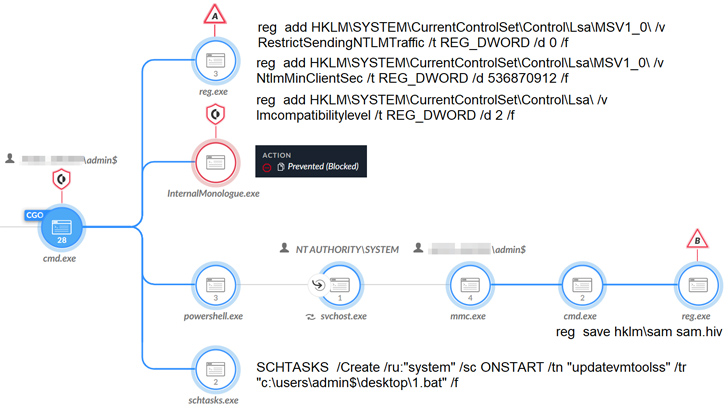

Alloy Taurus’a bağlı izinsiz giriş setinin 2022’nin başlarında başladığı ve 2023 boyunca devam ettiği, alışılmadık tekniklerden yararlandığı ve uzun vadeli kalıcılık ve keşif için güvenlik ürünlerini atladığı söyleniyor.

Altı farklı dalgada meydana gelen bu saldırılar, web kabuklarını dağıtmak için Microsoft Exchange Sunucularındaki güvenlik kusurlarını silah haline getiriyor; bu kabuklar daha sonra ek yüklerin iletilmesi için bir kanal görevi görüyor ve önceden bilinmeyen iki .NET arka kapısı Zapoa ve ReShell’i uzaktan rastgele komutları yürütmek ve hassas verileri toplamak için sayıyor. veri.

Zapoa ayrıca sistem bilgilerini ayıklamak, kabuk kodunu çalıştırmak, çalışan işlemleri numaralandırmak, yeteneklerini artırmak için daha fazla .NET derleme dosyası yüklemek ve zaman damgası adı verilen bir teknikle, sağlanan bir tarihle zaman damgası dosyaları ve yapıtları yüklemek için özellikler içerir.

Araştırmacılar, “Bu kümenin arkasındaki tehdit aktörü, çok dalgalı izinsiz girişlerden yararlanan ve ana sızma vektörü olarak Exchange Sunucularındaki güvenlik açıklarından yararlanan olgun bir yaklaşım benimsedi” dedi.

Bazı durumlarda Alloy Taurus’un, sızılmış ortamda halihazırda mevcut olan uzaktan yönetim aracı AnyDesk’i kötüye kullanarak yanal hareketi kolaylaştırmak için kimlik bilgileri hırsızlığı yaptığı da gözlemlendi.

Yapay Zeka ve Yapay Zeka: Yapay Zeka Destekli Risklere Karşı Yapay Zeka Savunmalarından Yararlanma

Yapay zekanın yönlendirdiği yeni siber güvenlik zorluklarının üstesinden gelmeye hazır mısınız? Siber güvenlikte artan üretken yapay zeka tehdidini ele almak için Zscaler ile kapsamlı web seminerimize katılın.

Becerilerinizi Güçlendirin

Tehdit aktörü tarafından yüklenen diğer yazılımlardan bazıları arasında Cobalt Strike, Quasar RAT, HDoor (daha önce Naikon ve Goblin Panda gibi Çinli gruplar tarafından kullanılan bir arka kapı), Gh0stCringe olarak bilinen bir Gh0st RAT çeşidi ve çok işlevli bir implant olan Winnti yer alıyor. virüs bulaşmış bir makineye uzaktan kontrol verme.

Gelsemium Savunmasız IIS Sunucularını Belirledi

Araştırmacılar, “Bu benzersiz kümenin 2022-2023 yılları arasında altı aydan fazla süren faaliyeti vardı” dedi.

“Tehdit aktörünün gizli bir yer edinmek ve Güneydoğu Asya’daki bir devlet kuruluşuna ait hassas IIS sunucularından istihbarat toplamak için kullandığı nadir araç ve tekniklerin bir kombinasyonunu içeriyordu.”

Saldırı zincirleri, web kabukları yüklemek ve OwlProxy ve SessionManager gibi arka kapıları dağıtmak için savunmasız web sunucularından yararlanırken, aynı zamanda istismar sonrası, komuta ve kontrol trafiğini tünellemek için Cobalt Strike, Meterpreter, Earthworm ve SpoolFool gibi diğer araçları da kullanıyor. ayrıcalık artışı.

OwlProxy, ilk olarak Nisan 2020’de ortaya çıkan, arka kapı işlevine sahip bir HTTP proxy’sidir. Kaspersky tarafından geçen Temmuz ayında ayrıntılarıyla açıklanan SessionManager, saldırgan tarafından verilen komutları çıkarmak için gelen HTTP istekleri içindeki Çerez alanını ayrıştırmak üzere tasarlanmış özel bir arka kapıdır.

Araştırmacılar, “Tehdit aktörü, birden fazla türde proxy kötü amaçlı yazılım ve bir IIS arka kapısı yükleme girişiminin ardından, birkaç web kabuğu kullanarak erişim elde etti” dedi. “Tehdit aktörlerinin bazı kötü amaçlı yazılım yükleme girişimleri başarısız olduğundan, hafifletme sürecine uyum sağlama becerilerini gösteren yeni araçlar sunmaya devam ettiler.”