“RAMBO” (Radiation of Air-gapped Memory Bus for Attack) adı verilen yeni bir yan kanal saldırısı, bir cihazın RAM’inden elektromanyetik radyasyon üreterek verileri hava boşluklu bilgisayarlardan gönderiyor.

Hükümetler, silah sistemleri ve nükleer santraller gibi olağanüstü yüksek güvenlik gereksinimlerinin olduğu kritik görev ortamlarında kullanılan hava boşluklu sistemler, kötü amaçlı yazılım enfeksiyonlarını ve veri hırsızlığını önlemek için genel internetten ve diğer ağlardan izole edilir.

Bu sistemler daha geniş bir ağa bağlı olmasa da, kötü amaçlı yazılımların fiziksel medya (USB bellekler) veya devlet aktörleri tarafından gerçekleştirilen karmaşık tedarik zinciri saldırıları yoluyla sisteme sokulmasıyla kötü amaçlı çalışanlar tarafından enfekte edilebilirler.

Kötü amaçlı yazılım, gizli bir şekilde çalışarak hava boşluğuna sahip sistemin RAM bileşenlerini, bilgisayardaki bilgilerin yakındaki bir alıcıya aktarılmasını sağlayacak şekilde düzenleyebilir.

Bu saldırı kategorisine giren en son yöntem, daha önce ağ kartı LED’leri, USB sürücü RF sinyalleri, SATA kabloları ve güç kaynakları kullanarak veri sızdırma yöntemleri geliştiren, gizli saldırı kanalları konusunda deneyimli bir uzman olan Mordechai Guri liderliğindeki İsrailli üniversite araştırmacılarından geliyor.

RAMBO saldırısı nasıl çalışır?

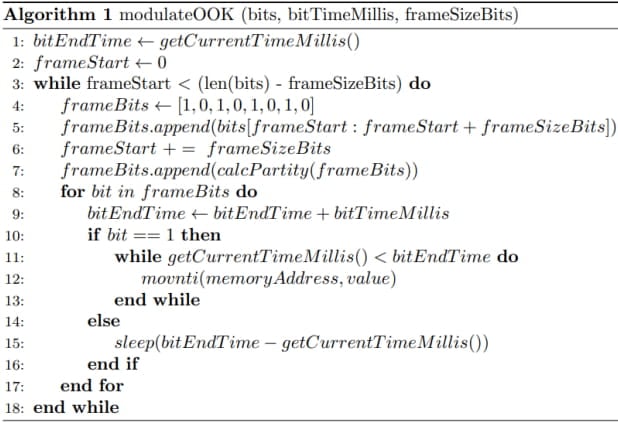

Rambo saldırısını gerçekleştirmek için saldırgan, hassas verileri toplamak ve iletime hazırlamak için hava boşluğu bulunan bilgisayara kötü amaçlı yazılım yerleştirir. Verileri, cihazın RAM’inden kontrollü elektromanyetik emisyonlar üretmek için bellek erişim desenlerini (bellek veri yolunda okuma/yazma işlemleri) manipüle ederek iletir.

Bu emisyonlar esasen kötü amaçlı yazılımın RAM içerisinde elektrik sinyallerini (Açık-Kapalı Anahtarlama “OOK”) hızla değiştirmesinin bir yan ürünüdür; bu süreç güvenlik ürünleri tarafından etkin bir şekilde izlenmez ve işaretlenemez veya durdurulamaz.

Kaynak: Arxiv.org

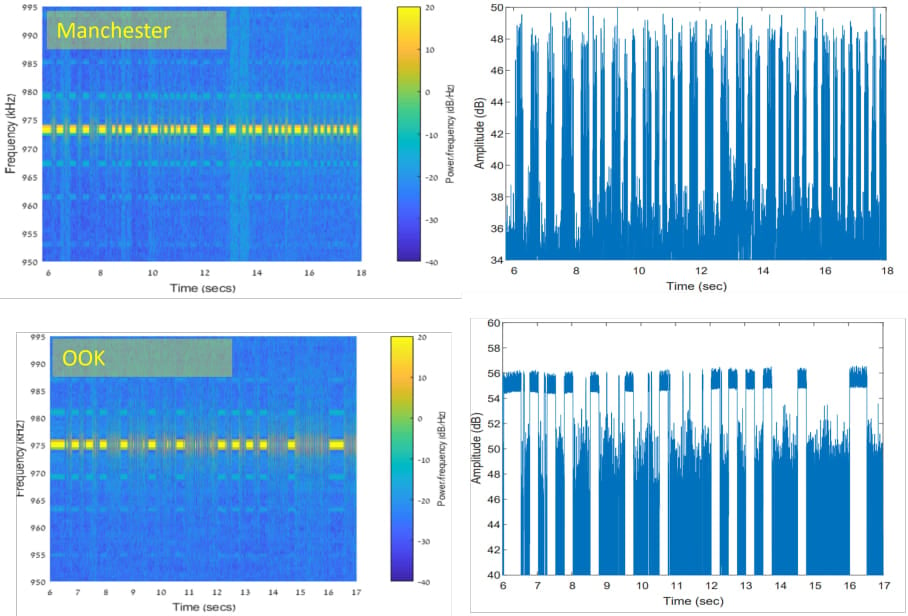

Yayılan veriler “1” ve “0” olarak kodlanıyor ve radyo sinyallerinde “açık” ve “kapalı” olarak temsil ediliyor. Araştırmacılar, hata tespitini geliştirmek ve sinyal senkronizasyonunu sağlamak için Manchester kodunu kullanmayı tercih ederek, alıcı tarafında yanlış yorumlama olasılığını azalttılar.

Saldırgan, modüle edilmiş elektromanyetik emisyonları yakalamak ve bunları ikili bilgiye geri dönüştürmek için antenli nispeten ucuz bir Yazılım Tanımlı Radyo (SDR) kullanabilir.

Kaynak: Arxiv.org

Performans ve sınırlamalar

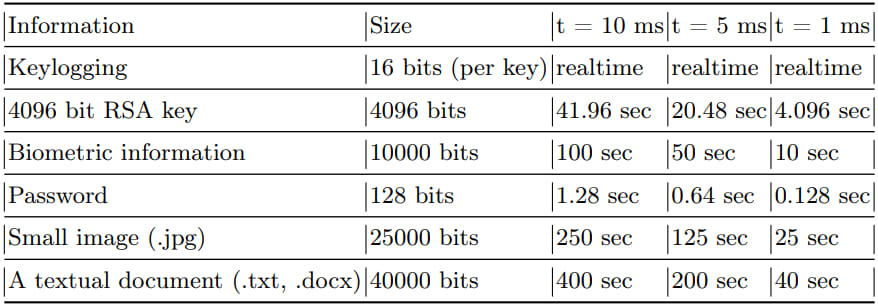

RAMBO saldırısı saniyede 1.000 bit’e (bps) kadar veri aktarım hızına ulaşabiliyor, bu da saniyede 128 bayta veya 0,125 KB/s’ye denk geliyor.

Bu durumda 1 megabayt verinin çalınması yaklaşık 2.2 saat süreceğinden, RAMBO metin, tuş vuruşları ve küçük dosyalar gibi küçük miktardaki verileri çalmak için daha uygundur.

Araştırmacılar, saldırıyı test ederken tuş kaydının gerçek zamanlı olarak gerçekleştirilebileceğini buldular. Ancak, bir parolayı çalmak 0,1 ila 1,28 saniye, 4096 bitlik bir RSA anahtarı 4 ila 42 saniye ve küçük bir görüntü 25 ila 250 saniye arasında sürüyor, bu da iletim hızına bağlı.

Kaynak: Arxiv.org

Hızlı iletimler, bit hata oranı %2-4 iken maksimum 300 cm (10 ft) menzille sınırlıdır. Orta hızlı iletimler, aynı hata oranı için mesafeyi 450 cm’ye (15 ft) çıkarır. Son olarak, neredeyse sıfır hata oranına sahip yavaş iletimler, 7 metreye (23 ft) kadar mesafelerde güvenilir bir şekilde çalışabilir.

Araştırmacılar ayrıca 10.000 bps’ye kadar olan iletimlerle de deneyler yaptılar ancak 5.000 bps’yi aşan her şeyin etkili veri iletimi için çok düşük bir sinyal-gürültü oranıyla sonuçlandığını buldular.

RAMBO’yu Durdurmak

Arxiv’de yayınlanan teknik makalede, RAMBO saldırısı ve benzeri elektromanyetik tabanlı gizli kanal saldırılarının etkilerini azaltmak için çeşitli azaltma önerileri sunuluyor, ancak bunların hepsi çeşitli ek yükler getiriyor.

Öneriler arasında fiziksel savunmayı güçlendirmek için sıkı bölge kısıtlamaları, kaynaktaki gizli kanalları bozmak için RAM sıkıştırması, radyo sinyallerini bozmak için harici EM sıkıştırması ve hava boşluklu sistemlerin dışarıya EM radyasyon yaymasını engellemek için Faraday muhafazaları yer alıyor.

Araştırmacılar RAMBO’yu sanal makinelerde çalışan hassas işlemlere karşı test ettiler ve etkinliğini koruduğunu buldular.

Ancak, ana bilgisayarın belleği ana bilgisayar işletim sistemi ve diğer sanal makinelerle çeşitli etkileşimlere açık olduğundan, saldırıların hızla engellenmesi muhtemeldir.