‘RA Group’ adlı yeni bir fidye yazılımı grubu, Amerika Birleşik Devletleri ve Güney Kore’deki ilaç, sigorta, servet yönetimi ve üretim firmalarını hedefliyor.

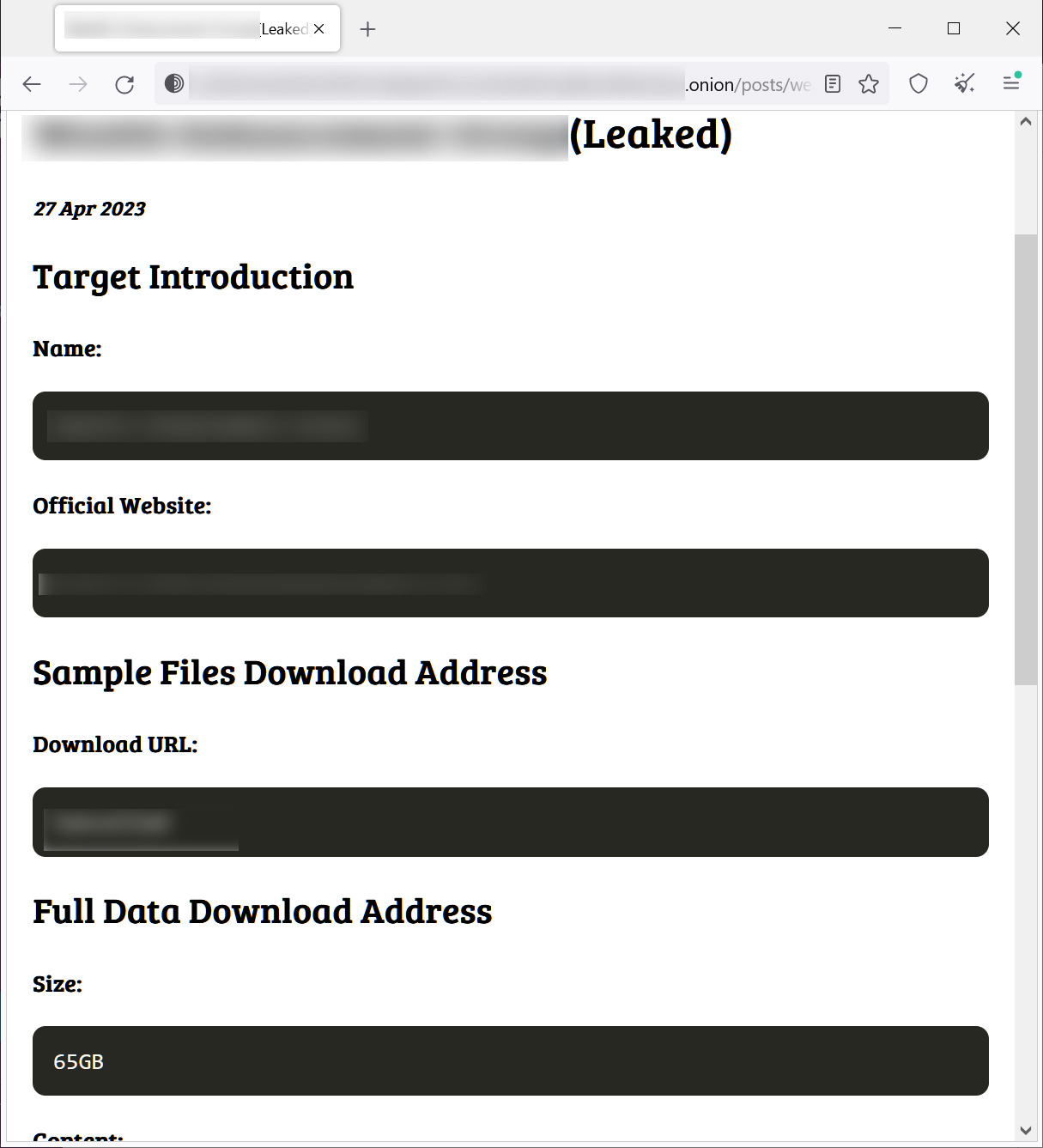

Yeni fidye yazılımı operasyonu, kurbanların ayrıntılarını ve çalınan verileri yayınlamak için karanlık ağda bir veri sızıntısı sitesi başlattıkları Nisan 2023’te başladı ve çoğu fidye yazılımı çetesi tarafından kullanılan tipik “çifte gasp” taktiği uyguladı.

Haraç portalı 22 Nisan 2023’te başlatılırken, mağdur kuruluşların örnek dosyalar, çalınan içeriğin türünün açıklaması ve çalınan verilere bağlantılar içeren ilk partisi 27 Nisan’da yayınlandı.

Kaynak: BleepingComputer

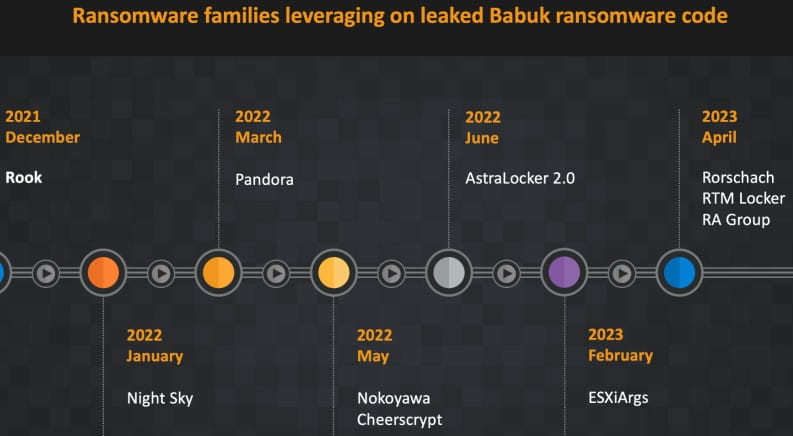

Cisco Talos tarafından hazırlanan yeni bir raporda araştırmacılar, RA Group’un 2021’de kapanan bir fidye yazılımı operasyonu olan Babuk fidye yazılımı için sızdırılan kaynak koduna dayalı bir şifreleyici kullandığını açıklıyor.

Geçen hafta Sentinel Labs, en az dokuz farklı fidye yazılımı operasyonunun, Eylül 2021’de Rusça konuşulan bir bilgisayar korsanı forumunda sızdırılan Babuk kaynak kodunu kullandığını ve tehdit aktörlerine kapsamlarını Linux’u kapsayacak şekilde genişletmeleri için kolay bir yol sağladığını bildirdi. ve VMware ESXi.

Sentinel Labs raporunda Babuk kullanıcıları olarak belirtilen fidye yazılımı gruplarına ek olarak Cisco Talos, Rook, Night Sky, Pandora, Nokoyawa, Cheerscrypt, AstraLocker 2.0 ve ESXiArgs’tan da bahseder.

RA Grubu saldırısı ayrıntıları

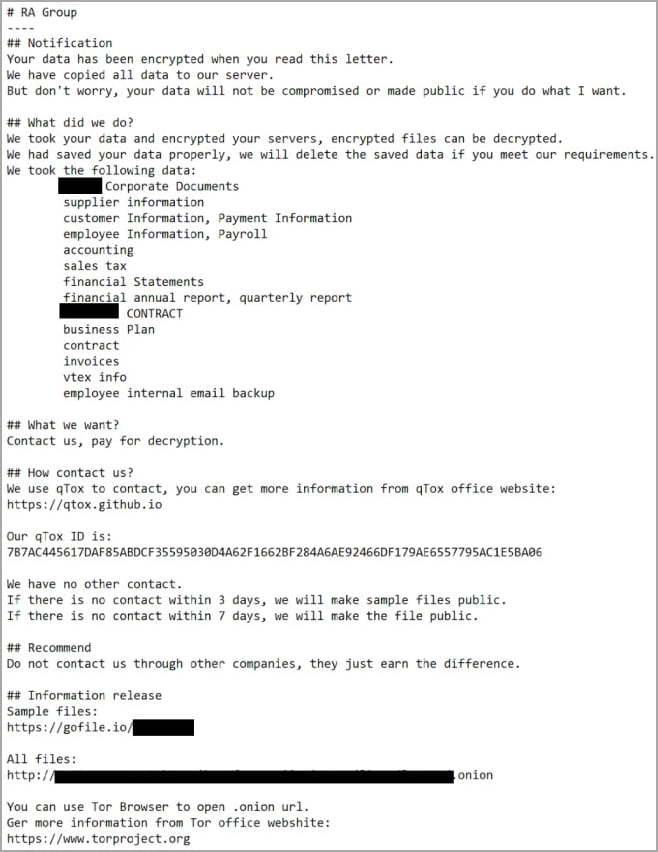

RA Group’un dikkate değer bir özelliği, her saldırının hedeflenen kuruluş için özel olarak yazılmış özel bir fidye notu içermesi ve yürütülebilir dosyaya da kurbanın adının verilmesidir.

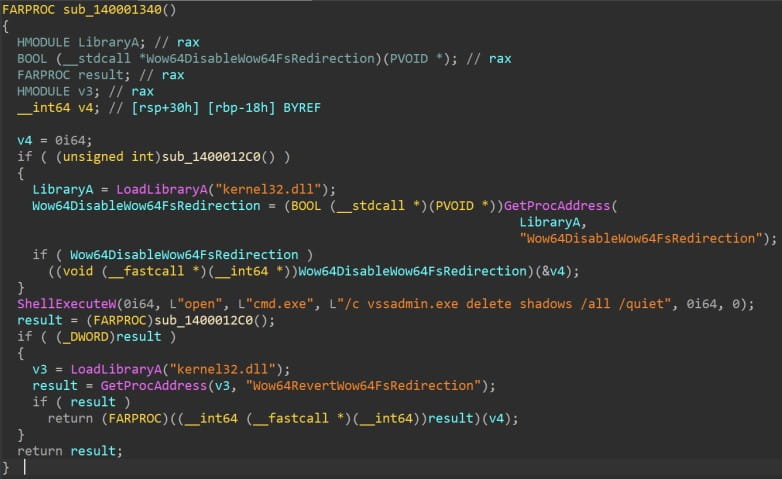

Fidye yazılımı kurbanın makinesindeki ve ağ paylaşımlarındaki tüm mantıksal sürücüleri hedefler ve Windows sistemi, önyükleme, Program Dosyaları vb. ile ilgili olanlar hariç belirli klasörleri şifrelemeye çalışır.

Bu, kurbanın sistemini kullanılmaz hale getirerek fidye ödemesi alma olasılığını ortadan kaldırmak içindir.

RA Group’un şifreleyicisi, bir dosyanın şifrelemesini hızlandırmak için bir dosyanın bölümlerini şifrelemek ve şifrelememek arasında alternatif olan aralıklı şifreleme kullanır. Ancak bu yaklaşım, bazı verilerin dosyalardan kısmen kurtarılmasına izin verdiği için riskli olabilir.

Verileri şifrelerken, şifreleyici eğri25519 ve eSTREAM cipher hc-128 algoritmalarını kullanacaktır.

Şifrelenmiş dosyalara dosya adı uzantısı eklenir “.GAGUP” tüm birim gölge kopyaları ve Geri Dönüşüm Kutusu içerikleri kolay veri geri yüklemesini önlemek için silinirken.

Kurbanın sistemine düşen fidye notunun adı ‘Files.txt Dosyanızı Nasıl Geri Yüklersiniz?‘ ve kurbanın tehdit aktörleriyle iletişim kurmak ve bir fidye için pazarlık yapmak için qTox messenger’ı kullanmasını gerektirir.

Not ayrıca, veri ihlalinin kanıtı olarak kurbandan çalınan dosyaları içeren bir depoya bağlantı içerir.

Tehdit aktörleri, çalınan verilerin bir örneğinin şantaj sitelerinde yayınlanmasından üç gün önce kurbanlara izin verdiklerini iddia ediyor, ancak diğer fidye yazılımı operasyonlarında olduğu gibi, bu da muhtemelen pazarlığa açık.

Bu, yalnızca birkaç kurbanı olan nispeten yeni bir fidye yazılımı operasyonu olduğundan, sistemleri nasıl ihlal ettikleri ve bir ağ üzerinde yanal olarak nasıl yayıldıkları açık değil.