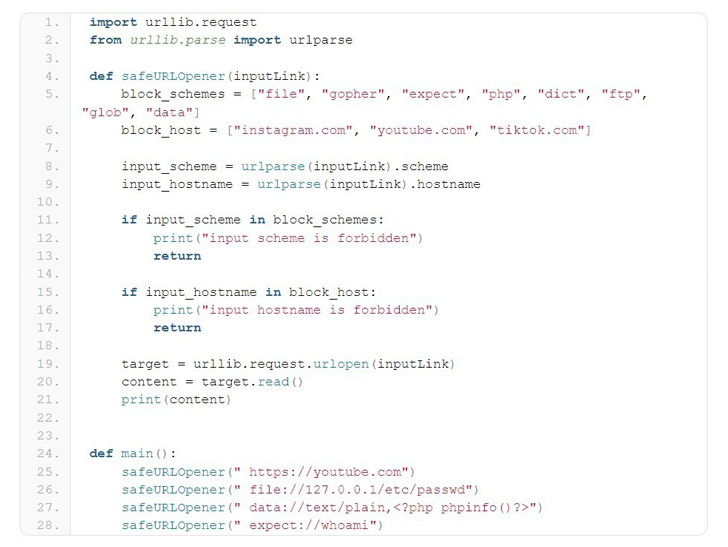

Python URL ayrıştırma işlevinde, bir engelleme listesiyle uygulanan etki alanı veya protokol filtreleme yöntemlerini atlamak için kullanılabilecek ve sonuç olarak keyfi dosya okumaları ve komut yürütme ile sonuçlanabilecek yüksek önem dereceli bir güvenlik açığı açıklandı.

CERT Koordinasyon Merkezi (CERT/CC) Cuma günü yayınlanan bir danışma belgesinde “urlparse, URL’nin tamamı boş karakterlerle başladığında ayrıştırma sorunu yaşıyor” dedi. “Bu sorun, hem ana bilgisayar adının hem de şemanın ayrıştırılmasını etkiler ve sonunda tüm blok listeleme yöntemlerinin başarısız olmasına neden olur.”

Kusura tanımlayıcı atandı CVE-2023-24329 ve CVSS puanı 7.5’tir. Güvenlik araştırmacısı Yebo Cao, sorunu Ağustos 2022’de keşfedip bildirdiği için kredilendirildi. Aşağıdaki sürümlerde sorun ele alındı -

- >= 3.12

- 3.11.x >= 3.11.4

- 3.10.x >= 3.10.12

- 3.9.x >= 3.9.17

- 3.8.x >= 3.8.17 ve

- 3.7.x >= 3.7.17

urllib.parse, URL’leri bileşenlerine ayırmayı veya alternatif olarak bileşenleri bir URL dizesinde birleştirmeyi mümkün kılan, yaygın olarak kullanılan bir ayrıştırma işlevidir.

CVE-2023-24329, giriş doğrulama eksikliğinin bir sonucu olarak ortaya çıkar ve bu nedenle, boş karakterlerle başlayan bir URL (ör. ” https://youtube) sağlayarak engellenenler listesine alma yöntemlerini aşmanın mümkün olduğu bir senaryoya yol açar[.]com”).

Cao, “Engellenenler listesi daha düşük bir seçenek olarak görülse de, engellenenler listesine hala ihtiyaç duyulan birçok senaryo var.” Dedi. “Bu güvenlik açığı, bir saldırganın geliştirici tarafından şema ve ana bilgisayar için ayarlanan korumaları atlamasına yardımcı olur. Bu güvenlik açığının çok çeşitli senaryolarda SSRF ve RCE’ye yardımcı olması beklenebilir.”