Koordineli ve yeni bir kötü amaçlı yazılım kampanyası, popüler geliştirici platformu GitHub’dan yararlanıyor. Hedef mi? BT yönetimi, siber güvenlik ve açık kaynak istihbaratı (OSINT) uzmanları. Bu, Morphisec Threat Labs’in PyStoreRAT adı verilen daha önce bilinmeyen bir tehdide ilişkin ayrıntılı bir araştırma raporuna göre.

Bilginiz olsun diye söylüyorum, PyStoreRAT, saldırgana kurbanın bilgisayarı üzerinde gizli, uzun vadeli kontrol sağlayan bir tür kötü amaçlı program olan Uzaktan Erişim Truva Atı’dır. Araştırmacılar, bu kampanyanın farklı olduğunu çünkü dikkatli planlamayı içerdiğini ve meşru görünmek için Yapay Zeka (AI) tarafından oluşturulan araçları kullandığını gözlemledi.

Yapay Zeka Destekli Tedarik Zinciri Saldırısı

Önleyici siber savunma firması Morphisec’in araştırması, saldırganların akıllı stratejisinin son birkaç ayda, bazıları yıllardır etkin olmayan, hareketsiz GitHub hesaplarını yeniden etkinleştirerek başladığını ortaya çıkardı.

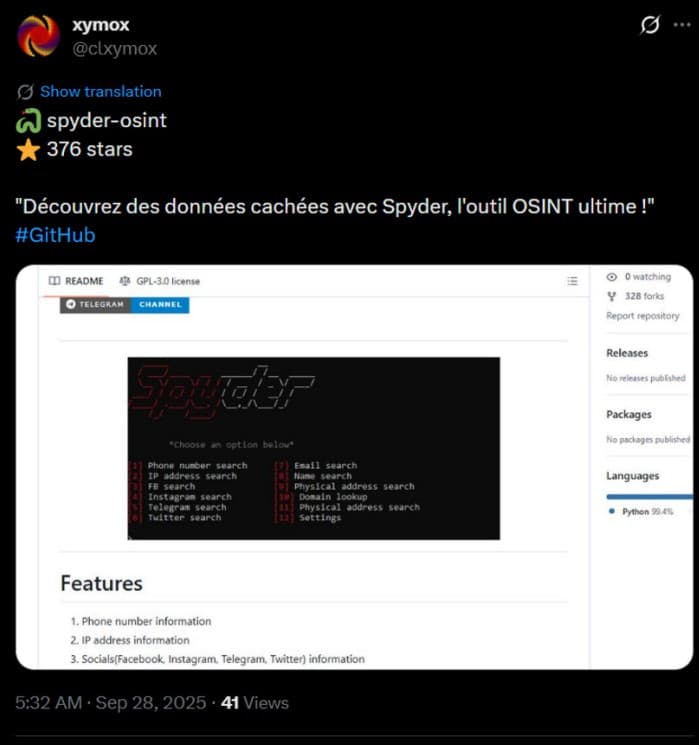

Bu hesaplar daha sonra anında güven oluşturmak için Yapay Zeka (AI) kullanılarak oluşturulan, görünüşte özgün, gösterişli projeler yayınlamaya başladı. Bu projeler, OSINT araçları, kripto ticaret botları (DeFi botları) ve AI sohbet sarmalayıcıları (GPT sarmalayıcıları) gibi faydalı yazılımları içeriyordu.

Bu ikna edici projeler/depolar o kadar iyi yapılmıştı ki, birçoğu GitHub’un trend listelerinde hızla üst sıralara tırmandı. Ancak bu ilgiyi ve güveni kazandıktan sonra suçlular, PyStoreRAT arka kapısını yerleştirmek için basit ‘bakım’ görünümüne bürünen ince kod güncellemelerini uygulamaya koydular.

PyStoreRAT- Çok Amaçlı, Kaçınılabilir Bir Tehdit

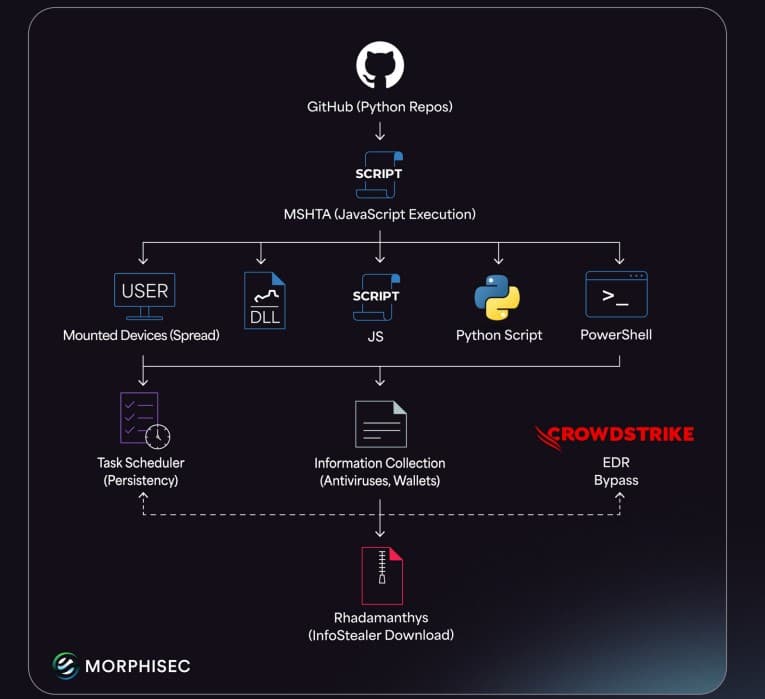

Daha fazla araştırma, PyStoreRAT’ın gizlilik ve esneklik için tasarlandığını ortaya çıkardı. Kurbanın bilgisayarının tam profilini çıkardığı ve Rhadamanthys hırsızı ve Python Yükleyici gibi kötü şöhretli veri hırsızlığı yapan kötü amaçlı yazılımlar da dahil olmak üzere diğer zararlı yazılım türlerini dağıtabildiği için çok işlevlidir.

Kötü amaçlı yazılımın son derece uyarlanabilir olduğunu belirtmekte fayda var. Morphisec’in araştırmasına göre, CrowdStrike Falcon gibi belirli güvenlik yazılımlarını veya CyberReason ve ReasonLabs ürünlerini tespit ettiğinde görünürlüğünü azaltmak için başlatma yöntemini bile değiştiriyor. Üstelik kötü amaçlı yazılım, USB sürücüler gibi taşınabilir depolama aygıtları aracılığıyla yayılabilir ve yeni bileşenleri dinamik olarak doğrudan operatörlerinden alabilir.

Ek olarak araştırmacılar, kötü amaçlı yazılım için, komutlarını hızlı bir şekilde güncellemesine yardımcı olan ve kapatılmasını çok daha zorlaştıran, dairesel, dönen bir kontrol sunucuları sistemi buldu. Morphisec’in kötü amaçlı yazılım araştırmacısı Yonatan Edri, Hackread.com ile paylaştığı blog yazısında, kodda “СИСТЕМА” (SİSTEM anlamına gelir) kelimesi gibi Rusça dizelerin bulunması, genel operasyonun “tipik GitHub kötü amaçlı yazılım gürültüsünün çok ötesinde” olduğunu gösteriyor.

Kötü Amaçlı GitHub Depolarının Listesi

Kampanyada kullanılan tüm kötü amaçlı GitHub depolarının listesi burada. İyi haber şu ki, depoların çoğu GitHub tarafından silindi. Kötü haber şu ki, birkaç tanesi hala mevcut.

- https://github.com/setls/HacxGPT

- https://github.com/turyems/openfi-bot

- https://github.com/bytillo/spyder-osint

- https://github.com/gonflare/KawaiiGPT

- https://github.com/tyreme/spyder-osint

- https://github.com/gumot0/spyder-osint

- https://github.com/rizvejoarder/SoraMax

- https://github.com/Zeeeepa/spyder-osint

- https://github.com/aiyakuaile/easy_tv_live

- https://github.com/WezRyan/spyder-osint

- https://github.com/Zeeeepa/spyder-osint2

- https://github.com/Metaldadisbad/HacxGPT

- https://github.com/Manojsiriparthi/spyder-osint

- https://github.com/xhyata/crypto-tax-calculator

- https://github.com/turyems/Pharos-Testnet-bot

- https://github.com/adminlove520/VulnWatchDog

- https://github.com/shivas1432/sora2-watermark-remover

Yapay zeka tarafından oluşturulan meşruiyet, sosyal mühendislik, bulut esnekliği ve uyarlanabilir yürütmenin bu karışımı, çevrimiçi tehditler dünyasında “evrimsel bir adım” olarak adlandırılıyor ve geleneksel güvenlik önlemlerini “temel olarak güvenilmez” hale getiriyor. Bu nedenle Morphisec, geliştirici ortamlarını veya hassas verileri korumaktan sorumlu savunucuların, bu kötü amaçlı yazılımın sistemleri korumak için nasıl çalıştığını anlaması gerektiğini vurguluyor.