Checkmarx araştırmacıları, kripto cüzdan aracı gibi görünen PyPI kötü amaçlı yazılımını keşfetti. Bu kötü amaçlı paketler özel anahtarları ve kurtarma ifadelerini çalarak Metamask, Trust Wallet ve Exodus gibi cüzdanları hedef aldı.

Checkmarx’taki siber güvenlik araştırmacıları, Python Paket Endeksi’ni kullanan bir dizi yeni tedarik zinciri saldırısını ortaya çıkardı (PyPI) Eylül 2024’te kripto para birimi cüzdanlarını hedeflemek için kötü amaçlı paketler kullandı.

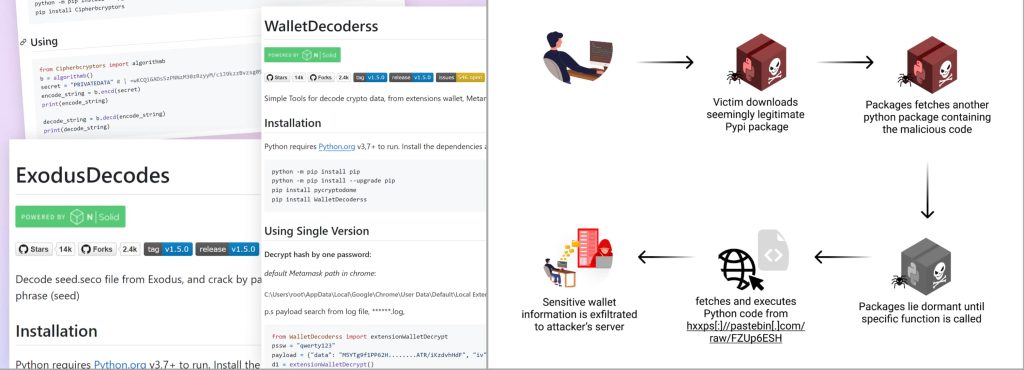

Saldırı, özel anahtarlar ve anımsatıcı ifadeler de dahil olmak üzere hassas cüzdan verilerini çalmak için tasarlanmış çeşitli kötü amaçlı paketleri platforma yükleyen yeni bir kullanıcıyı içeriyordu. “AtomicDecoderss”, “TrustDecoderss”, “WalletDecoderss” ve “ExodusDecodes” olarak tanımlanan bu paketler, Atomic, Trust Wallet, Metamask, Ronin, TronLink ve Exodus dahil olmak üzere kripto para birimi cüzdanlarını hedef aldı.

Checkmarx’a göre rapor Salı günü yayınlanmadan önce Hackread.com ile paylaşılan her paket, profesyonelce yazılmış, kurulum talimatları, kullanım örnekleri ve hatta sanal ortamlar için “en iyi uygulamaları” içeren bir README dosyasıyla birlikte geldi.

Daha da endişe verici olanı, bu belgelerin sahte istatistikler içermesi, paketlerin bakımlı ve popüler projeler gibi görünmesine, dolayısıyla güvenilirliklerinin ve indirme sayılarının artmasına neden olmasıydı.

Saldırganın kullandığı temel taktiklerden biri, işlevselliğin birden fazla bağımlılığa dağıtılmasıydı. Kötü amaçlı paketlerden altısı, temel kötü amaçlı kodu içeren “şifre şifreleyiciler” adı verilen bir bağımlılığa dayanıyordu. Bir siber saldırı bağlamında bağımlılıklar, bir kuruluşun düzgün çalışması için güvendiği herhangi bir harici bileşen, sistem, yazılım veya üçüncü taraf hizmetleri anlamına gelir.

Daha ayrıntılı analizler, tehdit aktörlerinin “şifre şifreleyiciler” paketindeki kodu büyük ölçüde gizlediğini, bu durumun otomatik güvenlik araçlarının ve siber güvenlik araştırmacılarının kötü niyetli amacını belirlemesini zorlaştırdığını ortaya çıkardı.

Diğerlerinin aksine, bu kötü amaçlı paketler kurulumdan hemen sonra cihaza bulaşmaya başlamadı. Bunun yerine, kullanıcı belirli özellikleri kullanmaya çalışana kadar etkin değillerdi. Kullanıcı, tehdit aktörleri tarafından tanıtılan özelliklerden birini kullanmaya başladığında, kötü amaçlı yazılım etkinleştirilecek ve hedeflenen kullanıcının kripto para birimi cüzdanına erişecektir.

Daha sonra kripto para birimi cüzdanlarını kontrol etmek ve bunlara erişmek için gerekli olan özel anahtarlar ve kurtarma ifadeleri gibi önemli bilgileri çaldı. Çalınan bilgiler daha sonra kodlandı ve saldırganın kontrol ettiği bir sunucuya gönderildi.

Bu türün etkisi tedarik zinciri saldırısı mağdurlar için şiddetli olabilir. Saldırganlar, özel anahtarlara ve kurtarma ifadelerine erişim sayesinde kripto para birimi cüzdanlarını hızla boşaltabilir. Blockchain işlemlerinin geri döndürülemez doğası nedeniyle, fonlar çalındığında onları kurtarmak neredeyse imkansızdır.

Bu nedenle, yazılım geliştiricileri ve şüphelenmeyen kullanıcılar, özellikle PyPI platformundan, özellikle de kripto para birimiyle ilgili hizmetler sunan ve cüzdanlara erişim içeren paketleri indirirken bu tür saldırılara karşı dikkatli olmalıdır. Çalışanlara siber güvenlik eğitimi korumayı sağduyu meselesi haline getirerek bu saldırılara karşı savunma yapmak da önemlidir.

İLGİLİ KONULAR

- OpenSSF Kötü Amaçlı Paket Deposunu Başlattı

- Kripto Çalma PyPI Kötü Amaçlı Yazılımı Hem Windows hem de Linux Kullanıcılarını Etkiliyor

- PyPI, Kötü Amaçlı Paketler Nedeniyle Yeni Projeleri ve Kullanıcıları Askıya Aldı

- Bilgisayar Korsanları Python Paketleriyle Sistemlere Sızmak İçin PyPI’den Yararlanıyor

- Luna Grabber Kötü Amaçlı Yazılımı, npm Paketleri Aracılığıyla Roblox Geliştiricilerini Etkiliyor