PyLoose adlı yeni bir dosyasız kötü amaçlı yazılım, Monero kripto para birimi madenciliği için hesaplama kaynaklarını ele geçirmek üzere bulut iş yüklerini hedefliyor.

PyLoose, kripto madenciliği için gereken karmaşık algoritmaları çözmek için CPU gücünü kullanan, yaygın olarak kötüye kullanılan bir açık kaynak aracı olan önceden derlenmiş, base64 kodlu XMRig madencisine sahip nispeten basit bir Python betiğidir.

Wiz’deki araştırmacılara göre, PyLoose’un doğrudan bellekten çalıştırılması, onu inanılmaz derecede gizli ve güvenlik araçları tarafından tespit edilmesini zorlaştırıyor.

Dosyasız kötü amaçlı yazılım, sistem sürücülerinde fiziksel ayak izi bırakmaz, bu nedenle imza tabanlı algılamaya karşı daha az savunmasızdır ve yasal süreçlere kötü amaçlı kod enjekte etmek için genellikle meşru sistem araçlarını (karada yaşayan) kullanır.

Wiz’in güvenlik araştırmacıları ilk olarak 22 Haziran 2023’te vahşi PyLoose saldırılarını tespit ettiler ve o zamandan beri yeni kötü amaçlı yazılım tarafından ele geçirilen en az 200 vakayı doğruladılar.

Yeni Wiz raporu, “Bildiğimiz kadarıyla, bu, vahşi ortamda bulut iş yüklerini hedef alan, halka açık olarak belgelenmiş ilk Python tabanlı dosyasız saldırı ve kanıtlarımız, bu saldırının kripto madenciliği için kullanıldığı 200’e yakın örneği gösteriyor” diye açıklıyor.

PyLoose saldırı zinciri

Wiz, sistem komutlarını kısıtlamayan, herkese açık Jupyter Notebook hizmetleri aracılığıyla cihazlara ilk erişim sağlayarak başlayan saldırıları gözlemledi.

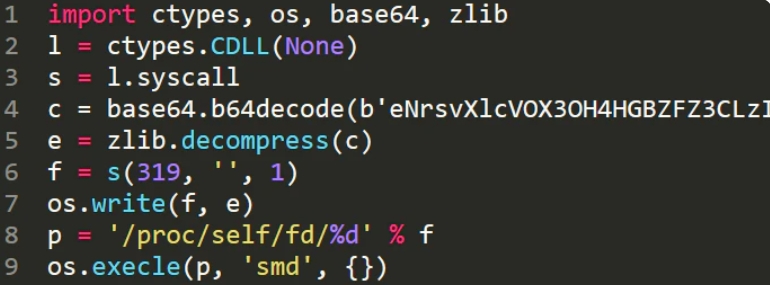

Saldırgan, dosyasız yükü (PyLoose) Pastebin benzeri bir site olan “paste.c-net.org”dan alıp doğrudan Python’un çalışma zamanı belleğine yüklemek için bir HTTPS GET isteği kullanır.

PyLoose betiğinin kodu çözülür ve sıkıştırılmış hali açılır ve önceden derlenmiş bir XMRig madencisi, Linux’ta bilinen bir dosyasız kötü amaçlı yazılım tekniği olan “memfd” Linux yardımcı programı kullanılarak doğrudan örneğin belleğine yüklenir.

Wiz raporda “Bellek dosyası tanımlayıcısı memfd, süreçler arası iletişim veya geçici depolama gibi çeşitli amaçlar için kullanılabilen, bellek destekli anonim dosya nesnelerinin oluşturulmasına izin veren bir Linux özelliğidir” diye açıklıyor.

“Yük, memfd aracılığıyla oluşturulan bir bellek bölümüne yerleştirildikten sonra, saldırganlar bu bellek içeriğindeki yürütme sistem çağrılarından birini çağırabilir, onu diskteki normal bir dosyaymış gibi ele alabilir ve böylece yeni bir işlem başlatabilir.”

Bu, saldırganların çoğu geleneksel güvenlik çözümünden kaçınarak doğrudan bellekten veri yükü yürütmesini sağlar.

Güvenliği ihlal edilmiş bulut örneğinin belleğine yüklenen XMRig madencisi, Monero için madencilik yapmak için ‘MoneroOcean’ madencilik havuzunu kullanan oldukça yeni bir sürümdür (v6.19.3).

Bilinmeyen tehdit aktörleri

Saldırgan arkasında hiçbir yararlı kanıt bırakmadığı için Wiz, PyLoose saldırılarını belirli bir tehdit aktörüne bağlayamadı.

Araştırmacılar, PyLoose’un arkasındaki düşmanın son derece sofistike göründüğünü ve bulut iş yükü saldırılarına katılan tipik tehdit aktörlerinden sıyrıldığını söylüyor.

Bulut örneği yöneticilerinin, kod yürütmeye duyarlı hizmetlerin genel olarak açığa çıkarılmasından kaçınmaları, bu hizmetlere erişimi korumak için güçlü parolalar ve çok faktörlü kimlik doğrulama kullanmaları ve sistem komut yürütme kısıtlamaları koymaları önerilir.