PowerExchange adlı yeni bir PowerShell tabanlı kötü amaçlı yazılım, APT34 İran devlet bilgisayar korsanlarının şirket içi Microsoft Exchange sunucularına arka kapıdan bağlanmasıyla bağlantılı saldırılarda kullanıldı.

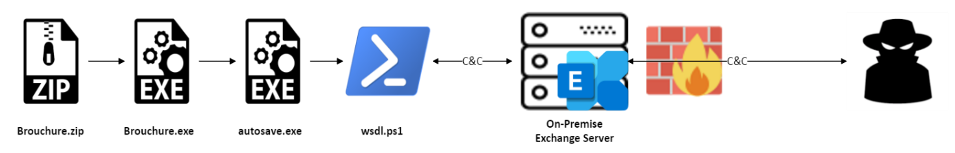

Tehdit aktörleri, arşivlenmiş kötü amaçlı bir yürütülebilir dosya içeren bir kimlik avı e-postası aracılığıyla posta sunucusuna sızdıktan sonra, kullanıcı kimlik bilgilerini çalabilen ExchangeLeech (ilk olarak 2020’de Digital14 Incident Response ekibi tarafından gözlemlendi) adlı bir web kabuğu konuşlandırdı.

FortiGuard Labs Tehdit Araştırması ekibi, bir Birleşik Arap Emirlikleri hükümet kuruluşunun güvenliği ihlal edilmiş sistemlerinde PowerExchange arka kapısını buldu.

Özellikle, kötü amaçlı yazılım, Exchange Web Services (EWS) API kullanılarak gönderilen e-postalar aracılığıyla komut ve kontrol (C2) sunucusuyla iletişim kurar, çalıntı bilgiler gönderir ve “Microsoft Edge’i Güncelle” ile e-postalara metin ekleri aracılığıyla base64 kodlu komutlar alır. ders.

FortiGuard Labs Threat, “C2 kanalı için kurbanın Exchange sunucusunu kullanmak, arka kapının zararsız trafiğe karışmasını sağlar, böylece tehdit aktörü, hedef kuruluşun altyapısı içinde ve dışında neredeyse tüm ağ tabanlı tespitlerden ve düzeltmelerden kolayca kaçınabilir.” Araştırma ekibi dedi.

Arka kapı, operatörlerinin saldırıya uğramış sunuculara ek kötü amaçlı yükler göndermek ve toplanan dosyaları dışarı sızdırmak için komutları yürütmesine olanak tanır.

Ağın adli soruşturması sırasında, araştırmacılar ayrıca çeşitli diğer kötü amaçlı implantlarla arka kapılı ek uç noktalar keşfettiler.

Bunların arasında, yasal IIS dosya adlandırma kurallarını taklit eden System.Web.ServiceAuthentication.dll adlı bir dosya olarak yüklenen ExchangeLeech web kabuğunu buldular.

ExchangeLeech, açık metin HTTP trafiğini izleyerek ve web formu verilerinden veya HTTP başlıklarından kimlik bilgilerini yakalayarak temel kimlik doğrulamasını kullanarak güvenliği ihlal edilmiş Exchange sunucularında oturum açanların kullanıcı adlarını ve parolalarını toplar.

Saldırganlar, web kabuğuna tanımlama bilgisi parametreleri aracılığıyla kimlik bilgisi günlüğünü gönderme talimatı verebilir.

FortiGuard Labs, PowerExchange ile Kuveyt devlet kurumlarının sunucularına arka kapı olarak kullandıkları TriFive kötü amaçlı yazılımı arasındaki benzerliklere dayanarak bu saldırıları İran devlet destekli bilgisayar korsanlığı grubu APT34’e (diğer adıyla Oilrig) bağladı.

“Her iki arka kapı da çarpıcı ortak noktalara sahip: PowerShell’de yazılmışlar, periyodik olarak planlanmış bir görevle etkinleştiriliyorlar ve C2 kanalı, kuruluşun EWS API’li Exchange sunucusundan yararlanıyor. Kodları çok farklı olsa da, PowerExchange’in yeni ve geliştirilmiş bir sistem olduğunu düşünüyoruz. TriFive formu” dedi araştırmacılar.

Fortiguard Labs’ın raporuna göre APT34, saldırılarında ilk bulaşma vektörü olarak kimlik avı e-postalarını da kullanıyor ve daha önce diğer BAE kuruluşlarını ihlal etti.