Toplu olarak adlandırılan sekiz proses enjeksiyon tekniğinden oluşan yeni bir koleksiyon Havuz Partisiuç nokta algılama ve yanıt (EDR) sistemlerinden kaçarken Windows sistemlerinde kod yürütmeyi sağlamak için kullanılabilir.

SafeBreach araştırmacısı Alon Leviev, yöntemlerin “tüm süreçlerde herhangi bir sınırlama olmaksızın çalışabildiğini, bu da onları mevcut süreç ekleme tekniklerinden daha esnek hale getirdiğini” söyledi.

Bulgular ilk olarak geçen hafta Black Hat Europe 2023 konferansında sunuldu.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Şimdi Katıl

Süreç enjeksiyonu, hedef süreçte rastgele kod çalıştırmak için kullanılan bir kaçınma tekniğini ifade eder. Dinamik bağlantı kitaplığı (DLL) enjeksiyonu, taşınabilir çalıştırılabilir enjeksiyon, iş parçacığı yürütme ele geçirme, işlem boşaltma ve işlem eşleme gibi çok çeşitli işlem enjeksiyon teknikleri mevcuttur.

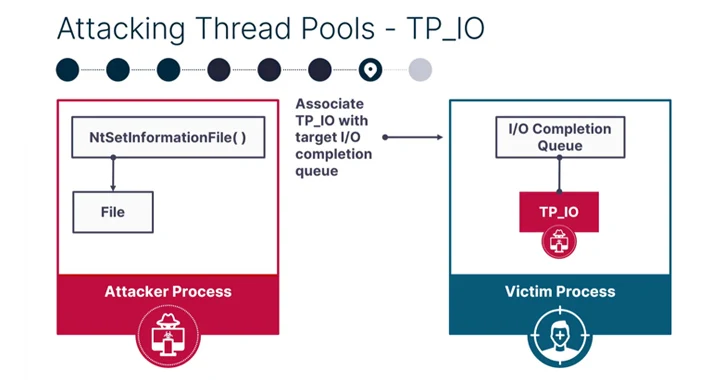

PoolParty, Windows kullanıcı modu iş parçacığı havuzu adı verilen bir bileşene dayandığı ve sistemdeki bir hedef işleme herhangi bir iş öğesi türünü eklemek için bundan yararlandığı için bu şekilde adlandırılmıştır.

İş parçacığı havuzu çalışan iş parçacıklarını yönetmekten sorumlu olan Windows nesnelerine atıfta bulunan işçi fabrikalarını hedef alarak ve çalışan iş parçacıkları tarafından daha sonra yürütülmek üzere başlangıç rutininin üzerine kötü amaçlı kabuk kodu yazarak çalışır.

Leviev, “Kuyrukların dışında, işçi iş parçacıklarının yöneticisi olarak hizmet veren işçi fabrikası, işçi iş parçacıklarını devralmak için kullanılabilir” dedi.

SafeBreach, desteklenen iş öğelerine dayalı olarak görev kuyruğunu (normal iş öğeleri), G/Ç tamamlama kuyruğunu (asenkron iş öğeleri) ve zamanlayıcı kuyruğunu (zamanlayıcı iş öğeleri) kullanarak yedi başka süreç ekleme tekniği geliştirebildiğini söyledi.

PoolParty’nin, CrowdStrike, Cybereason, Microsoft, Palo Alto Networks ve SentinelOne gibi popüler EDR çözümlerine karşı %100 başarı oranına ulaştığı görüldü.

Açıklama, Güvenlik Joes’un, Mockingjay adlı başka bir süreç enjeksiyon tekniğinin, tehdit aktörleri tarafından ele geçirilen sistemlerde kötü amaçlı kod yürütmek amacıyla güvenlik çözümlerini atlatmak için kullanılabileceğini açıklamasından yaklaşık altı ay sonra geldi.

Leviev sözlerini şöyle tamamladı: “Modern EDR’ler bilinen proses enjeksiyon tekniklerini tespit edecek şekilde gelişmiş olsa da araştırmamız, tespit edilemeyen ve yıkıcı bir etki yaratma potansiyeline sahip yeni teknikler geliştirmenin hâlâ mümkün olduğunu kanıtladı.”

“Gelişmiş tehdit aktörleri, süreç enjeksiyonu için yeni ve yenilikçi yöntemler keşfetmeye devam edecek ve güvenlik aracı satıcıları ve uygulayıcıları bunlara karşı savunmalarında proaktif olmalıdır.”