‘PIXHELL’ adı verilen yeni bir akustik saldırı, hoparlör gerektirmeden, hava ve ses aralıklı sistemlerden, bağlandıkları LCD monitörler aracılığıyla sırları sızdırabiliyor.

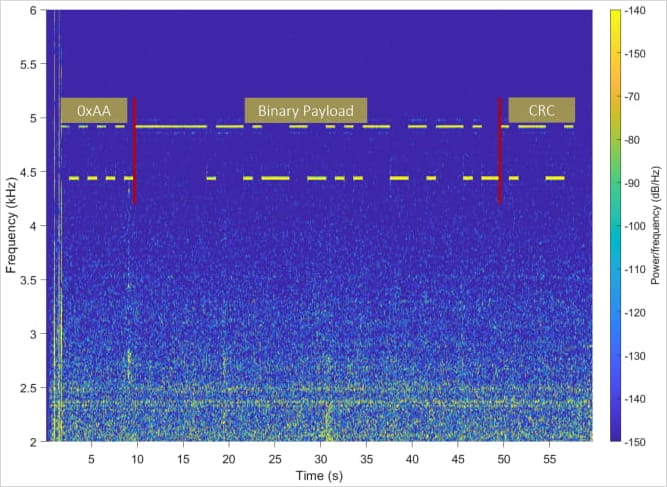

PIXHELL saldırısında, kötü amaçlı yazılım LCD ekranlardaki piksel desenlerini düzenleyerek 0-22 kHz frekans aralığında gürültü oluşturuyor ve bu akustik dalgalar içerisinde akıllı telefonlar gibi yakındaki cihazlar tarafından yakalanabilen kodlanmış sinyaller taşıyor.

Kaynak: Arxiv.org

Araştırmacıların testleri, veri sızdırmanın en fazla 2 metre (6,5 ft) mesafeden ve saniyede 20 bit (bps) veri hızına ulaşarak mümkün olduğunu gösterdi.

Bu, büyük dosya transferlerini pratik hale getirmek için çok yavaş olsa da, gerçek zamanlı tuş kaydı ve şifreler veya başka bilgiler içerebilecek küçük metin dosyalarının çalınması hâlâ mümkündür.

Gizli ses kanalı

PIXHELL, hava boşluklu ortamlardan veri sızdırma yöntemleri üzerine yaptığı kapsamlı araştırmalarıyla tanınan Negev Ben-Gurion Üniversitesi’nden Dr. Mordechai Guri tarafından geliştirildi.

Geçtiğimiz hafta araştırmacı, “RAMBO” (Radiation of Air-gapped Memory Bus for Attack) adı verilen yeni bir yan kanal saldırısı hakkında bir makale daha yayınladı. Bu saldırı, bir cihazın RAM bileşenlerinden elektronik radyasyon üreterek hava boşluklu bir ortamdan veri çalabiliyor.

PIXHELL saldırı yöntemi, LCD ekranlardan kaynaklanan ve fiziksel olarak ortadan kaldırılamayan bobin vızıltısı, kapasitör gürültüsü veya içsel titreşimlerden kaynaklanan istenmeyen akustik emisyonlardan yararlanır.

Özel olarak tasarlanmış kötü amaçlı yazılımlar kullanan bir saldırgan, şifreleme anahtarları veya tuş vuruşları gibi hassas verileri, şu gibi modülasyon şemalarını kullanarak akustik sinyallere kodlayabilir:

- Açma-Kapama Anahtarlaması (AYRICA): Ses açılıp kapatılarak veriler kodlanır.

- Frekans Kaydırma Anahtarlaması (FSK): Veriler farklı frekanslar arasında geçiş yapılarak kodlanır.

- Genlik Kaydırma Anahtarlaması (SORMAK): Sesin genliği (ses şiddeti) değiştirilerek veri kodlanır.

Kaynak: Arxiv.org

Daha sonra modüle edilen veriler, LCD ekran üzerindeki piksel desenleri değiştirilerek LCD ekran üzerinden iletilir ve bu sayede cihazın bileşenlerinden çıkan ses değişir.

Dizüstü bilgisayar veya akıllı telefon gibi kötü amaçlı veya tehlikeye atılmış bir cihazın yakınındaki bir mikrofon akustik sinyalleri alabilir ve daha sonra bunları demodülasyon için saldırgana iletebilir.

Kaynak: Arxiv.org

Özellikle PIXHELL, birden fazla sinyal kaynağı ve tek bir alıcı içeren bir ortamda çalıştırılabilir, bu sayede kötü amaçlı yazılımlarla enfekte olmuş birkaç hava boşluğuna sahip sistemden aynı anda gizli bilgileri ele geçirmek mümkündür.

PIXHELL zararlı yazılımının ürettiği ses frekansları genellikle insanlar tarafından neredeyse duyulamayan 0 – 22 kHz frekans aralığındadır. Karşılaştırma yapmak gerekirse, insanlar genellikle 20Hz ile 20kHz arasındaki bir frekans aralığındaki sesleri algılar ve ortalama bir yetişkinin üst sınırı genellikle 15-17kHz civarındadır.

Aynı zamanda saldırıda kullanılan piksel desenleri kullanıcı tarafından düşük parlaklıkta veya görünmez oluyor, bu da saldırıyı oldukça gizli hale getiriyor.

Potansiyel karşı önlemler

PIXHELL ve diğer akustik yan kanal saldırılarına karşı çeşitli savunmalar uygulanabilir. Çok kritik ortamlarda, aşırı tedbir amacıyla mikrofon taşıyan cihazlar belirli alanlardan tamamen yasaklanmalıdır.

Arkaplan gürültüsünün akustik sinyalleri bozarak sinyal-gürültü oranını (SNR) artırıp saldırıyı uygulanamaz hale getirmek için kullanıldığı sıkıştırma veya gürültü oluşturma da bir çözümdür.

Dr. Guri ayrıca sistemin normal işleyişine uymayan sıra dışı piksel desenlerini tespit etmek için ekran tamponunun bir kamerayla izlenmesini öneriyor.

PIXHELL saldırısı ve olası savunma stratejileri hakkında tüm teknik detaylar, başlıklı teknik makalede mevcuttur. PIXHELL Saldırısı: Hassas Bilgilerin Sızdırılması

Air-Gap Computers’dan ‘Singing Pixels’ aracılığıyla.