Yeni PG_MEM kötü amaçlı yazılımı, PostgreSQL veritabanlarını hedef alıyor, yükleri teslim etmek ve kripto para madenciliği yapmak için zayıf parolaları kullanıyor. Araştırmacılar, 800.000 genel erişime açık örneğin savunmasız olduğu konusunda uyarıyor. Bu çok aşamalı saldırının nasıl çalıştığını ve PostgreSQL ortamınızı nasıl koruyacağınızı öğrenin.

Aqua Security’nin tehdit araştırma ekibi Nautilus, PostgreSQL veritabanlarına sızabilen, yük taşıyabilen ve kripto para madenciliği yapabilen yeni bir kötü amaçlı yazılım olan PG_MEM’i keşfetti.

PostgreSQLPostgres olarak da bilinir, araştırmacıların kaba kuvvet saldırılarına karşı hassas olarak gözlemlediği açık kaynaklı bir ilişkisel veritabanı yönetim sistemidir. Bu saldırılar, büyük organizasyonlarda yaygın bir sorun olan yanlış yapılandırma veya yetersiz kimlik kontrollerinden kaynaklanan zayıf parolaları kullanır.

Şirketin açıklamasına göre bu blog yazısıCOPY … FROM PROGRAM komutunu kullanarak veritabanına erişmelerine ve keyfi kabuk komutları yürütmelerine olanak tanır ve bu da veri hırsızlığı veya kötü amaçlı yazılım dağıtımı gibi kötü amaçlı faaliyetlere yol açar.

Nautilus araştırmacıları, PostgreSQL veritabanlarının 800.000 adet herkese açık örneğinin bu kötü amaçlı yazılıma karşı savunmasız olduğunu tespit etti. Saldırının nihai amacı, sistem kaynaklarını istismar etmek için kripto para madencileri konuşlandırmaktır.

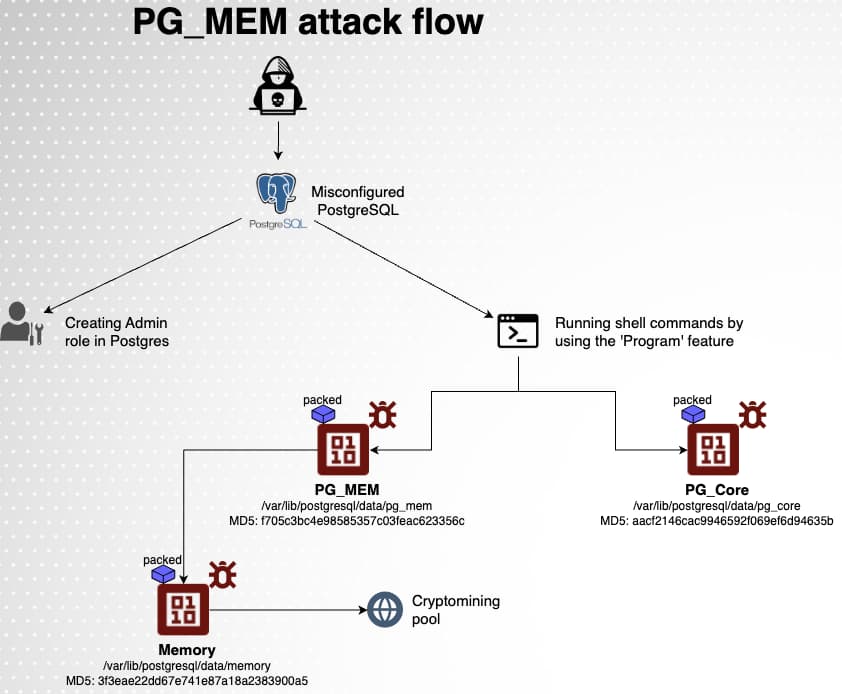

PG_MEM kötü amaçlı yazılımı, PostgreSQL veritabanlarını tehlikeye atmak ve dağıtmak için çok aşamalı bir saldırı akışı kullanır kripto para madencileri. Saldırganın PostgreSQL veritabanına kaba kuvvet saldırısı başlatmasıyla başlar, veritabanı kimlik bilgilerini tekrar tekrar tahmin etmeye çalışır. Bu yapıldığında, saldırganlar yüksek ayrıcalıklara sahip yeni bir süper kullanıcı rolü oluşturur. Bu, orijinal kimlik bilgileri değiştirilse bile veritabanına erişimi sürdürmelerini sağlar.

Şimdi saldırgan, olası güvenlik açıklarını belirlemek ve saldırıyı buna göre uyarlamak için PostgreSQL sunucu sürümü ve yapılandırması gibi sistem hakkında bilgi toplar. Saldırgan, genellikle kripto para madenciliği yazılımı ve kalıcılık ve kaçınma araçları içeren uzak bir sunucudan kötü amaçlı yükler indirir.

Araştırmacılar, saldırganın uzak sunucusundan iki dosyanın indirildiğini ve ilk komut bloğunun ilk yükü teslim etmeyi amaçladığını belirtti. Kod ve verileri depolamak için geçici bir tablo kullandılar ve her komuttan önce ve sonra tabloyu temizlediler. Yükler tehlikeye atılan sisteme indirilir indirilmez, kripto para madenciliği yazılımı kripto para madenciliği yapmak için sistem kaynaklarını tüketmeye başlar.

Saldırgan, cron işleri oluşturma veya sistem yapılandırma dosyalarını değiştirme gibi kalıcılığı sağlamak için adımlar atar ve bu da kötü amaçlı yazılımın sistem yeniden başlatıldıktan sonra bile çalışmaya devam etmesine yardımcı olur. Dahası, kötü amaçlı faaliyetleriyle ilgili dosyaları ve günlükleri silerek tespit edilmekten kaçınırlar.

Bu endişe vericidir çünkü PostgreSQL veritabanları genellikle web, mobil, coğrafi ve analitik uygulamalar için kullanılır. PostgreSQL ortamlarını korumak için kuruluşlar şüpheli etkinlikleri izlemeli, sağlam parolalar ve çok faktörlü kimlik doğrulama kullanarak güçlü kimlik doğrulaması uygulamalı, veritabanlarını ağdan izole etmeli ve kötü amaçlı etkinlikleri derhal tespit edip önlemek için güvenlik araçları kullanmalıdır.

İLGİLİ KONULAR

- Yeni kripto madenciliği botnet kötü amaçlı yazılımı Android cihazları etkiliyor

- IoT ve Linux Kripto Madenciliği için Yama Uygulanmış OpenSSH Kullanıldı

- Yanlış Yapılandırılmış Kubernetes Kümelerinde Kripto Kötü Amaçlı Yazılımlar Gelişiyor