ÖZET

- Kimlik Avı Dolandırıcılığı PayPal’ı Hedefliyor: Dolandırıcılar, kurban hesaplarını yetkisiz adreslere bağlamak için PayPal’ın sisteminden yararlanır.

- Meşru Görünen E-postalar: Dolandırıcılık, kullanıcıları kandırmak için gerçek görünümlü e-postalar ve geçerli PayPal giriş sayfaları kullanıyor.

- Microsoft365’ten Yararlanma: Saldırganlar, kimlik avı filtrelerini atlayarak PayPal para istekleri göndermek için MS365 alan adlarını kullanır.

- Hesap Devralma: Kurbanlar farkında olmadan PayPal hesaplarını dolandırıcıya bağlar ve mali kayıp riskiyle karşı karşıya kalırlar.

- Güvende Kalın: İstenmeyen e-postalardan kaçının, URL’leri doğrulayın ve PayPal hesabınızı korumak için 2FA’yı etkinleştirin.

Fortinet’in FortiGuard Laboratuvarları, platformun sistemindeki bir boşluktan yararlanarak şüphelenmeyen kullanıcıları hedef alan karmaşık bir PayPal kimlik avı dolandırıcılığı tespit etti. Fortinet’in CISO’su (Bilgi Güvenliği Baş Sorumlusu) Carl Windsor’a göre dolandırıcılık, kullanıcıları hesaplarını yetkisiz adreslere bağlamaya kandırmak için meşru PayPal işlevselliğini kullanıyor ve potansiyel olarak saldırganlara mali durumları üzerinde kontrol sağlıyor.

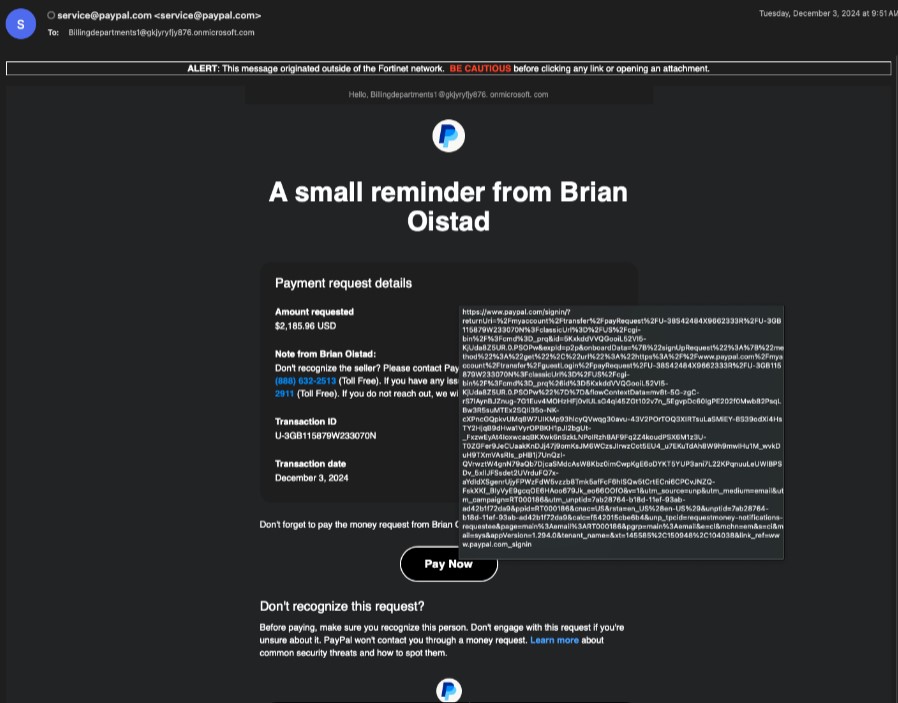

Saldırıda, genellikle geçerli bir gönderen adresi ve orijinal görünümlü bir URL içeren, görünüşte meşru bir e-posta kullanılıyor. Ancak asıl tehlike e-postanın içeriğinde yatmaktadır. Alıcıları meşru bir PayPal giriş sayfasına yönlendirerek, sözde bir ödeme talebini araştırmak için giriş yapmalarını ister.

Daha ayrıntılı inceleme, dolandırıcının bir MS365 test alan adını kaydettirdiğini ve kurban e-postalarını içeren bir Dağıtım Listesi (Billingdepartments1gkjyryfjy876.onmicrosoft.com) oluşturduğunu, ardından tüm alıcılara meşru bir PayPal para isteği gönderdiğini ortaya çıkardı.

Listeyi PayPal web portalına eklediler ve hedeflenen kurbanlara dağıttılar. Microsoft365 SRS yeniden yazma şeması, göndereni SPF/DKIM/DMARC denetimini geçecek şekilde yeniden yazar. Microsoft365 SRS’nin (Gönderen Yeniden Yazma Düzeni), Microsoft 365’te bir e-posta iletisinin gönderen adresini yeniden yazan bir özellik olduğunu belirtmekte fayda var.

Kurban giriş yaptığında, dolandırıcının hesabı kurbanın hesabına bağlanarak kurbanın PayPal hesabının kontrolünü ele geçirmesine olanak tanır; bu, PayPal’ın kimlik avı kontrolü talimatlarını atlayan bir hiledir.

“Bu saldırının güzelliği, geleneksel kimlik avı yöntemlerini kullanmamasıdır. E-posta, URL’ler ve diğer her şey tamamen geçerlidir. Bunun yerine, en iyi çözüm İnsan Güvenlik Duvarıdır; yani ne kadar orijinal görünürse görünsün istenmeyen her türlü e-postanın farkında olmak ve bunlara karşı dikkatli olmak üzere eğitilmiş bir kişidir,” diye yazdı Windsor bir blog yazısında.

Bu yeni kimlik avı dolandırıcılığı, siber güvenlik farkındalığının önemini vurguluyor. Kullanıcılar istenmeyen e-postalara karşı dikkatli olmalı, bilinmeyen gönderenlerden gelen bağlantılara veya eklere tıklamaktan kaçınmalı, URL’leri doğrulamak için bağlantıların üzerine gelmeli ve orijinalliğinden emin olmadıkça web sitelerine asla oturum açma kimlik bilgilerini girmemelidir. PayPal hesaplarında iki faktörlü kimlik doğrulamanın (2FA) etkinleştirilmesi güvenliği daha da artırabilir.

İLGİLİ KONULAR

- PayPal 35.000 Kullanıcıya Veri İhlalini Bildirdi

- PayPal Kullanıcıları “Şüpheli Etkinlik” Kimlik Avı Dolandırıcılığıyla Karşılaştı

- Kimlik avında en çok hedeflenen markalar Microsoft, PayPal ve Facebook

- PayPal Kimlik Avı Dolandırıcılığına Ev Sahipliği Yapmak İçin Dünya Bankası SSL Sertifikası Hacklendi

- DocuSign API, Kimlik Avı Faturalarıyla Spam Filtrelerinden Kaçmak İçin Kötüye Kullanıldı