Uzun zamandır siber güvenlik savunmasının temel taşı olarak kabul edilen çok faktörlü kimlik doğrulama (MFA), müthiş yeni bir tehditle karşı karşıya: “Pass-the Pass” saldırıları.

Son bulgular, uzun duvardan gelen tehdit aktörlerinin tarayıcı oturum çerezlerini MFA’yı tamamen atlamak için kullandığını ve şifre veya kimlik doğrulama jetonları gerektirmeden kurumsal hesaplara tam erişim sağladığını gösteriyor.

Bu teknik, Office 365, Azure ve diğer bulut platformları için MFA’ya bağımlı kuruluşlar için önemli bir risk oluşturmaktadır.

Güvenlik yanılsaması

MFA’nın etkinliği, birden fazla kimlik ile kullanıcı kimliğini doğrulamaya bağlıdır. Ancak, saldırganlar artık oturum çerezlerini hedefliyor – aktif girişleri korumak için tarayıcılar tarafından saklanan küçük veri parçaları.

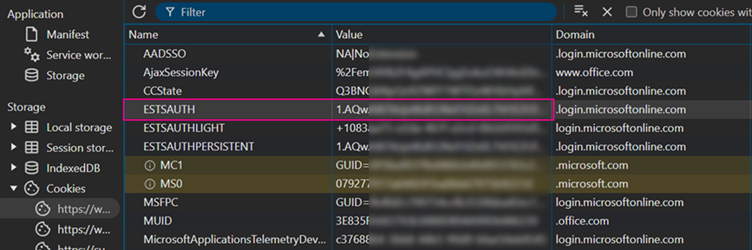

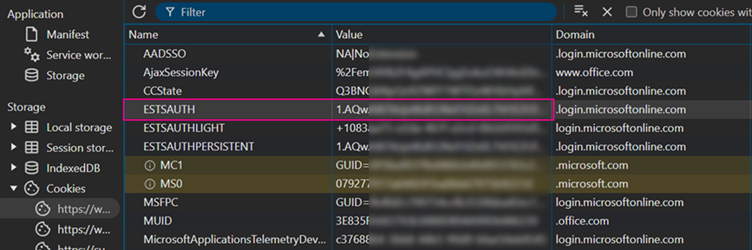

Tipik bir saldırıda, siber suçlular, Office 365 hizmetlerindeki oturumları doğrulayan Microsoft’un Estsauth gibi çerezleri çalıyor.

Çıkarıldıktan sonra, bu çerezler rakiplerin, tanınmayan cihazlardan veya konumlardan bile kullanıcıları süresiz olarak taklit etmelerini sağlar.

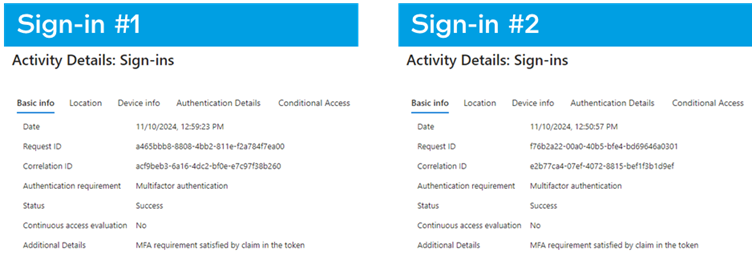

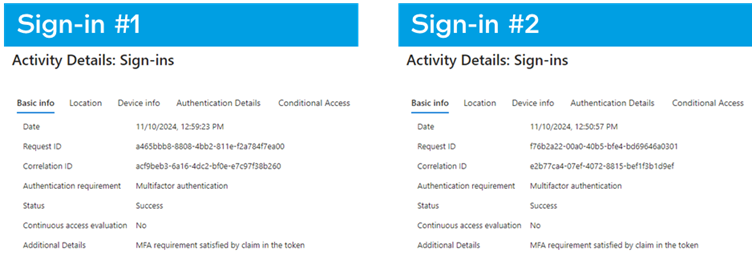

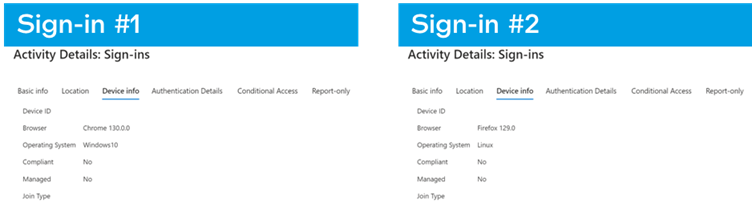

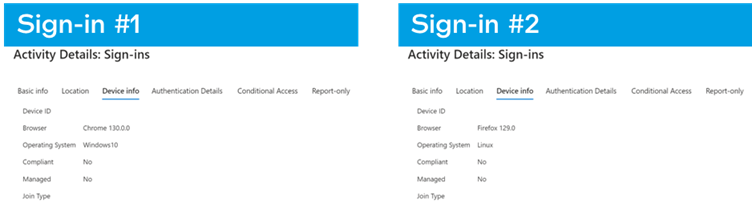

Sade bir örnek, Azure’da kaydedilen iki Office 365 tabelası içerir:

- Meşru erişim: Bir kullanıcı Windows 11’de Via Chrome’da oturum açar ve Microsoft Authenticator uygulaması aracılığıyla MFA’yı tamamlar.

- Kötü niyetli erişim: Bir saldırgan aynı hesabı Ubuntu/Firefox’ta şifre veya MFA istemi olmadan kullanır – yalnızca çalınan bir estauth kurabiyesine dayanır.

Azure’un günlükleri, her iki etkinlik için de neredeyse aynı girişleri gösterir, sadece tarayıcı/OS meta verilerinde faul oyuna işaret eder.

Gelişmiş algılama araçları olmadan, bu saldırılar geleneksel güvenlik izlemesinden kolayca kaçar.

Kurabiye kaçırma

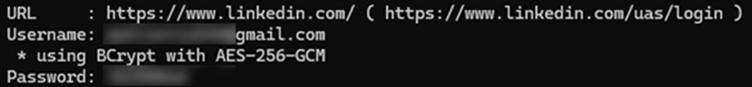

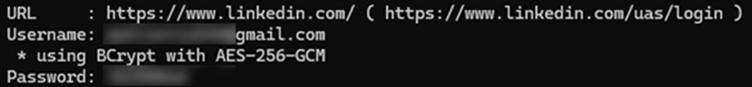

Oturum kaçırma, Lummac2, Redline veya Racoon gibi kötü amaçlı yazılım bir cihaza sızdığında başlar. Bu infostealers-genellikle sahte yazılım güncellemeleri olarak gizlenmiş-çerezler için kasıtlı tarayıcılar ve yerleşik araçlar kullanarak bunları şifresini çözüyorlar.

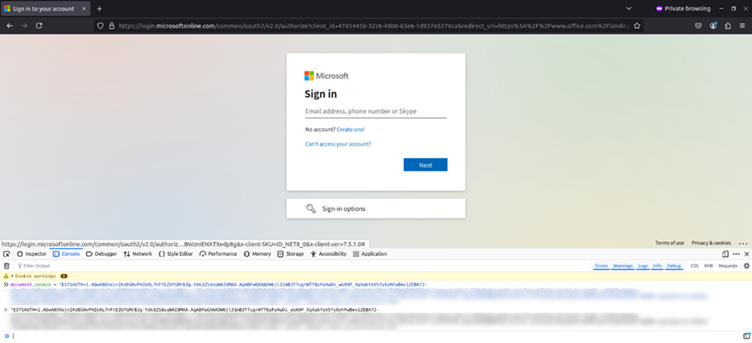

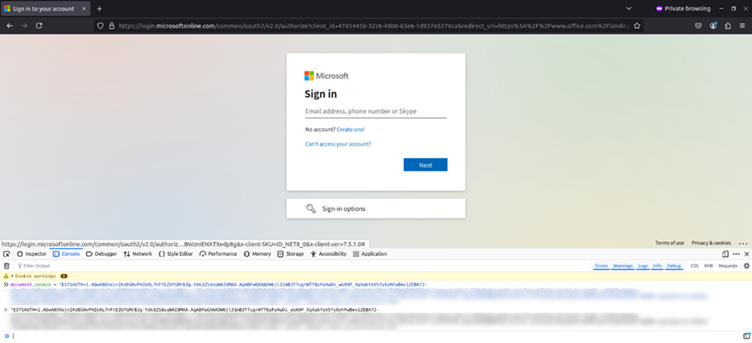

Örneğin, Lummac2, saldırganların daha sonra geliştirici konsolları aracılığıyla kendi tarayıcılarına implante eden ESTSAuth değerlerini ekspiltratlar.

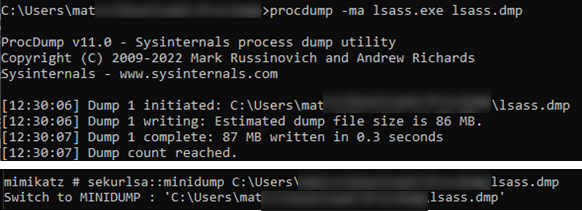

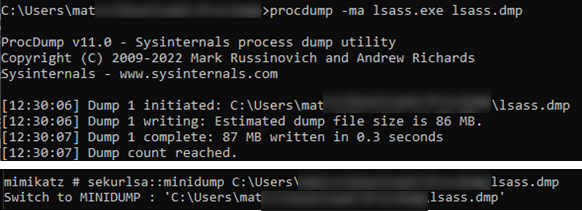

Konsept Kanıtı İzlenimi:

- Çerez çıkarma: Bir Windows/Chrome cihazından ödün verdikten sonra, saldırganlar ESTSAuth çerezini login.microsoftonline.com adresinden kopyalamak için tarayıcı geliştiricileri kullanır.

- Oturum Sahip olma: Temiz bir Ubuntu/Firefox makinesinde, saldırgan çalınan değeri olan yeni bir çerez oluşturur. Sayfanın yenilenmesi, kurbanın ofisi 365 hesabına derhal erişim sağlar.

Bu yöntem MFA’yı atlar çünkü çerez doğrular oturumdeğil kullanıcı.

Microsoft’un belgeleri, ESTSAuth çerezlerinin açık bir şekilde oturum açma veya son kullanma süresine kadar devam ettiğini doğrular – bu da haftalarca tespit edilmeyen erişim sağlar.

Çerez merkezli saldırıların yükselişi

MFA benimseme büyüdükçe, saldırganlar kimlik doğrulama hırsızlığından (örneğin, Mimikatz merkezli LSass boşaltma) kurabiye hasatına geçiyor.

MSSP’ler tarafından gözlemlenen son kampanyalar, 2023’ten bu yana Finans ve Sağlık Hizmetleri gibi sektörleri hedefleyen çerez hırsızlığı girişimlerinde% 300 artış gösteriyor.

Neden kurabiye?

- Kalıcılık: Çerezler genellikle şifre rotasyonlarını geride bırakır.

- Gizli: Savunucuları uyarmak için kaba kuvvet denemesi veya MFA tetiklemeleri yoktur.

- Platformlar arası kullanılabilirlik: Çerezler cihazlar ve coğrafyalar arasında çalışır.

Microsoft’un tanımını kullanma: (https://learn.microsoft.com/en-us/entra/identity/authentication/conceptation-web-wrowser-cookies)

Azaltma stratejileri

Bu tehdide karşı koymak için uzmanlar:

- Oturum Token İzleme: Ani işletim sistemi/tarayıcı gibi anomalileri işaretlemek için UEBA (Kullanıcı Varlık Davranışı Analytics) araçlarını dağıtır.

- Koşullu Erişim Politikaları: Girişleri uyumlu/yönetilen cihazlarla sınırlayın ve yüksek riskli eylemler için tekrar eden MFA kontrollerini uygular.

- Çerez şifrelemesi: Jeton ömrünü kısaltmak ve oturumları cihaz parmak izlerine bağlamak için Azure AD’nin sürekli erişim değerlendirmesi (CAE) gibi çözümleri kullanın.

- İnfostealer tespiti: EDR araçları aracılığıyla yetkisiz kimlik bilgisi dökümünü engelleyin ve yerel yönetici ayrıcalıklarını kısıtlayın.

MFA gerekli olmaya devam ederken, “Pass-the Pass” salgını, sıfır tröst mimarilerine duyulan ihtiyacın altını çiziyor.

Rendition Infosec’in CTO’su Jake Williams olarak şöyle diyor: “Oturum çerezleri yeni kimlik bilgileridir. Bunları korumak, şifrelerle aynı titizlik gerektirir – şifreleme, rotasyon ve ayrıntılı erişim kontrolleri. ”.

Kuruluşlar, oturum bütünlüğünü modern siber güvenliğin kritik bir direği olarak ele alarak sadece MFA’nın ötesinde gelişmelidir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free